Python函数动态执行指南:正确使用exec与eval的4大策略

发布时间: 2024-09-20 23:19:52 阅读量: 65 订阅数: 33

Python使用eval函数执行动态标表达式过程详解

# 1. Python动态执行概述

Python作为一门动态类型的高级编程语言,提供了强大的动态执行能力,使得开发者能够编写灵活、动态的代码。动态执行允许程序员在运行时创建或修改代码,并在不重新启动程序的情况下执行这些代码。这种特性在许多场景中都非常有用,比如在脚本编程、框架开发、自动化任务以及运行时代码解析等。

动态执行通常涉及到`exec`和`eval`这两个内置函数。`exec`用于执行存储在字符串或代码对象中的Python语句,而`eval`则评估一个字符串表达式,并返回表达式的值。虽然两者都强大,但它们也有潜在的风险,因此正确使用这两个函数对于保证代码的安全性和性能至关重要。

在接下来的章节中,我们将深入探讨`exec`和`eval`的用法、安全风险、实践应用以及如何在保证安全的同时高效地利用这些工具。通过一系列的示例和最佳实践,我们将学习如何将动态执行的优势发挥到最大,同时避免其潜在的危险。

# 2. 理解exec和eval的基本用法

## 2.1 exec与eval的功能区分

### 2.1.1 exec的定义和使用场景

在Python中,`exec`是一个内置函数,允许动态执行存储在字符串或代码对象中的Python语句。其使用场景包括但不限于需要在运行时定义或执行代码、构建自定义函数,以及在某些框架中实现底层元编程功能。

#### 使用`exec`的典型案例:

1. **在运行时构造代码:** 当需要根据特定条件动态生成代码执行时。

2. **执行从外部文件读入的代码:** 比如配置文件中写入可执行代码段,应用启动时执行。

3. **实现高度动态性的框架:** 在一些复杂的应用中,可能需要在运行时修改或创建新的函数和类。

`exec`的灵活性高,但潜在风险也大。它执行的代码可以访问当前作用域的任何变量,这意味着不当使用有可能导致安全漏洞。

### 2.1.2 eval的定义和使用场景

相对而言,`eval`是一个更安全的内置函数,它只能执行包含单个Python表达式的字符串,并返回表达式的结果。它经常被用于计算一个字符串表达式并获取计算结果的场合。

#### 使用`eval`的典型案例:

1. **计算数学表达式的值:** 如将字符串形式的数学公式动态转换成数值。

2. **安全地执行字符串形式的代码:** 在对安全性要求较高的应用中,仅限于执行严格控制下的表达式。

3. **处理动态生成的参数:** 在一些需要对输入参数动态处理的场景中。

由于`eval`只接受和执行表达式,它提供的风险相对较低,但如果使用不当(如执行未经验证的输入),依然可能导致安全问题。

## 2.2 exec与eval的语法结构

### 2.2.1 exec的语法细节

`exec`函数的基本语法如下:

```python

exec(code, globals=None, locals=None)

```

- `code`:可以是字符串或代码对象。

- `globals`:可选参数,用于指定全局符号表。

- `locals`:可选参数,用于指定局部符号表。

当`globals`和`locals`未被指定时,它们分别默认为当前的全局和局部作用域。如果只提供`globals`,那么`locals`将默认与其相同。

### 2.2.2 eval的语法细节

`eval`的基本语法为:

```python

eval(expression, globals=None, locals=None)

```

- `expression`:必须是字符串形式的表达式。

- `globals`和`locals`与`exec`中作用相同。

如果`globals`和`locals`都未提供,那么`eval`将在当前的局部和全局作用域中执行表达式。

## 2.3 exec与eval的安全风险

### 2.3.1 动态执行的安全隐患

使用`exec`和`eval`时,最大的安全隐患在于它们提供了动态执行代码的能力,这可能导致未授权的代码执行。以下是几种常见的安全问题:

1. **执行恶意代码:** 如果执行了不可信来源的代码,可能导致数据泄露或系统损坏。

2. **访问敏感信息:** 动态执行的代码可以访问当前作用域的变量,如果操作不当,敏感信息可能被访问。

3. **拒绝服务攻击:** 构造的代码可能造成死循环,消耗系统资源。

### 2.3.2 避免安全风险的策略

为了减少使用`exec`和`eval`所带来的安全风险,可以采取以下措施:

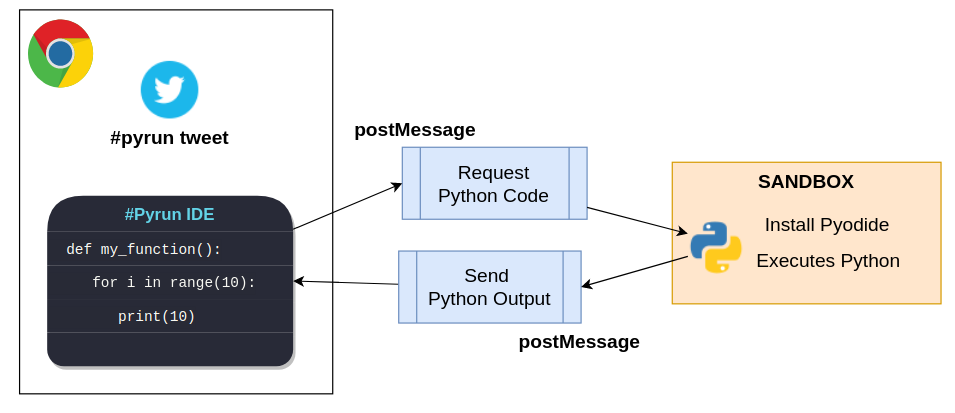

1. **使用沙箱环境:** 这是隔离代码执行环境的一种方式,可以限制代码访问的资源和权限。

2. **验证和清理输入:** 在执行任何动态代码之前,确保代码是安全的,并去除任何潜在的不安全因素。

3. **限制执行范围:** 确保`globals`和`locals`参数能够限制代码的作用范围,避免全局变量被随意访问。

通过这些措施,可以在一定程度上降低动态执行代码的安全风险。然而,需要注意的是,没有任何措施能够保证100%的安全,因此建议仅在必要时使用`exec`和`eval`。

下一章节我们将深入探讨`exec`和`eval`在具体实践应用中的案例。

# 3. exec与eval的实践应用案例

在前面的章节中,我们已经讨论了Python中动态执行的两个主要工具:`exec`和`eval`的基础用法和语法细节。现在,让我们将理论转化为实践,深入探讨如何在具体的应用场景中利用这些工具。

## 3.1 动态执行代码的创建与运行

动态执行的一个常见用途是将字符串形式的代码编译成Python代码并执行,这对于即时脚本编写和热代码更新非常有用。以下是具体的操作步骤:

### 3.1.1 字符串动态编译成代码

假设我们需要根据用户输入或者某种外部条件动态地生成并执行Python代码,我们可以这样做:

```python

code_str = "print('Hello, Dynamic Execution!')"

exec(code_str)

```

### 3.1.2 从外部文件加载并执行代码

在某些情况下,可能需要从外部文件加载代码,并将其作为字符串执行。这里以从一个名为`dynamic_code.py`的文件中读取并执行为例:

```python

with open('dynamic_code.py', 'r') as ***

***

```

### *.*.*.* 代码执行策略

在执行这些代码时,应当考虑以下策略:

- 验证代码的来源,确保安全性。

- 使用异常处理机制来捕获并处理执行错误。

- 限制执行代码的运行环境,例如,使用安全的沙箱环境。

### *.*.*.* 安全沙箱示例

以下是一个创建安全执行环境的示例代码:

```python

def safe_exec(code):

local_variables = {}

try:

exec(code, {}, local_variables)

except Exception as e:

print(f"An error occurred: {e}")

return local_variables

# 使用安全的exec执行代码

local_vars = safe_exec(code_to_run)

```

## 3.2 动态执行在脚本中的应用

### 3.2.1 热代码更新与重载

在开发过程中,如果需要频繁修改和重新加载代码,可以使用`exec`来实现热更新:

```python

# 假设代码保存在变量code中

while

```

0

0