【多层次访问控制】:教务系统的权限管理秘籍

发布时间: 2025-01-03 12:18:49 阅读量: 5 订阅数: 7

教务处信息管理系统.rar

# 摘要

多层次访问控制是一种确保信息系统安全性的关键机制,通过精细的权限管理防止未授权访问。本文首先介绍了多层次访问控制的基本概念和理论基础,包括基于角色和属性的访问控制模型,以及强制访问控制(MAC)和自主访问控制(DAC)等策略。随后,本文探讨了教务系统中多层次访问控制的实践应用,包括权限模型的设计、动态权限分配及管理,以及前后端的权限验证与控制实现。此外,本文分析了权限管理的安全隐患,提出了安全策略和强化技术,如加密技术与安全通信协议。最后,本文展望了人工智能、块链技术等新兴技术在访问控制中的应用潜力,并讨论了分布式访问控制和零信任网络访问模型(ZTNA)的发展趋势。

# 关键字

多层次访问控制;角色权限模型;属性权限模型;安全策略;权限管理;零信任网络访问

参考资源链接:[南邮软件工程课程设计实验报告-教务管理系统,DOC.docx](https://wenku.csdn.net/doc/2d0no45x8y?spm=1055.2635.3001.10343)

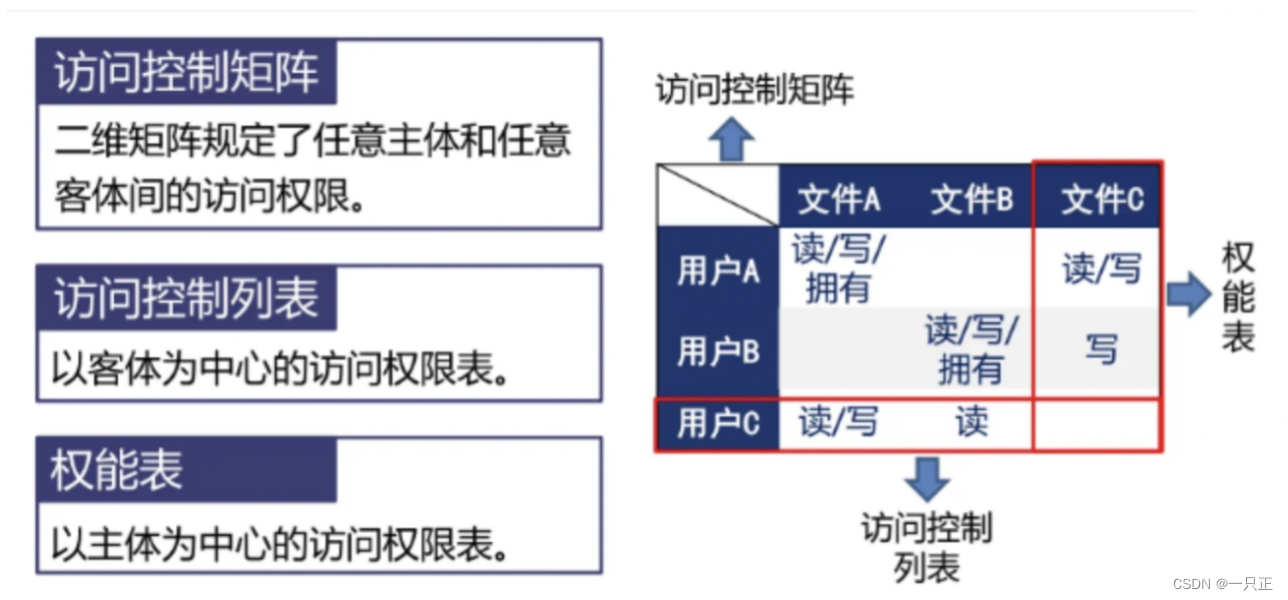

# 1. 多层次访问控制的基本概念

在现代信息技术的发展中,多层次访问控制(Multi-Level Access Control, MLAC)成为保障信息系统安全的重要手段。多层次访问控制不仅涉及数据和资源的访问保护,也涉及到如何在保持高效协作的同时,确保数据安全性和隐私保护。

## 1.1 访问控制的需求与挑战

访问控制的核心需求是确保信息系统的安全性和完整性。用户应按照既定的权限规则访问或修改系统资源。然而,随着业务需求的复杂化和技术环境的多元化,访问控制面临着诸如身份认证、权限管理、审计和监控等方面的挑战。

## 1.2 多层次访问控制的优势

多层次访问控制通过设计细致的权限体系和访问策略来平衡灵活性与安全性。其优势在于可以提供更精细化的权限管理,同时降低了系统被恶意访问的风险。通过实施多层次访问控制,可以实现对敏感数据的多维度保护,提高系统的整体安全性能。

在下一章,我们将深入探讨多层次访问控制的理论基础,剖析其在不同场景下的应用原理与实践策略。

# 2. 多层次访问控制的理论基础

### 2.1 访问控制模型概述

#### 2.1.1 基于角色的访问控制(RBAC)

基于角色的访问控制(Role-Based Access Control,RBAC)是一种广泛应用于组织内部权限管理的模型。其核心思想是将权限分配给角色,而不是直接分配给用户。用户通过赋予相应的角色来获取访问资源的权限。这样,当用户需要变更其访问权限时,只需要改变其角色,而不需要重新分配权限,从而简化了权限管理过程。

RBAC模型通常包含以下三个基本组件:

- 用户(User):系统的实际操作者。

- 角色(Role):与一组权限相关联的抽象角色,代表用户在组织中的职责或职位。

- 权限(Permission):定义用户可以对系统资源执行的操作。

在RBAC模型中,角色与权限之间的分配关系称为授权(Authorization)。一个角色可以有多个权限,一个权限也可以被多个角色共享。用户与角色之间的关系称为指派(Assignment)。

```mermaid

graph LR

A[用户] -->|被指派| B[角色]

B -->|被授权| C[权限]

```

一个典型的RBAC模型示例如下:

```plaintext

用户: Alice, Bob

角色: 管理员, 审计员, 普通用户

权限: 创建报告, 审核报告, 查看报告

用户角色指派:

Alice -> 管理员

Bob -> 审计员

角色权限授权:

管理员 -> {创建报告, 审核报告}

审计员 -> {审核报告, 查看报告}

```

在这个例子中,Alice作为管理员拥有创建和审核报告的权限,而Bob作为审计员拥有审核和查看报告的权限。

#### 2.1.2 基于属性的访问控制(ABAC)

基于属性的访问控制(Attribute-Based Access Control,ABAC)是另一种灵活的访问控制模型,它基于用户属性、环境属性以及资源属性来动态决定是否授予对资源的访问权限。与RBAC相比,ABAC提供了更高的灵活性,因为它不受限于固定的用户角色划分,而是可以根据实际需求动态地定义和评估访问策略。

在ABAC模型中,访问决策基于以下四个要素:

- 主体(Subject):尝试访问资源的实体,通常是用户。

- 资源(Resource):被访问的目标对象。

- 环境(Environment):访问发生时的上下文信息。

- 访问控制规则(Access Control Rule):定义了访问权限决策逻辑的一系列规则。

```mermaid

graph LR

A[主体] -->|请求| B[访问控制策略引擎]

B -->|评估| C[环境属性]

B -->|评估| D[资源属性]

B -->|评估| E[主体属性]

C & D & E -->|基于规则的决策| F[访问授权]

```

举个例子,假设有一个ABAC模型在教育资源平台上使用:

```plaintext

用户: Alice

用户属性: 学生

资源: 讨论区帖子

资源属性: 级别为"高年级学生"

环境属性: 时间为"考试周"

访问控制规则:

- 如果"主体属性.角色"是"教师"或"学生"且"资源属性.级别"是"全校"或"高年级学生",则允许访问。

- 如果"环境属性.时间"是"考试周",则限制访问"资源属性.级别"为"高年级学生"的资源。

```

在这个场景中,Alice作为一个学生,在考试周期间,她被授权访问高年级学生的讨论区帖子,但如果没有处于考试周,她只能访问全校级别的资源。

ABAC模型在实现时需要考虑性能开销和规则复杂性的问题,因为规则的评估可能会增加系统的响应时间。因此,在设计ABAC系统时,需要平衡灵活性和性能。

### 2.2 权限管理理论

#### 2.2.1 权限的定义与分类

在多层次访问控制系统中,权限是一组定义用户能对系统资源做什么操作的规则集合。这些规则定义了对数据的读取、写入、修改、删除等操作的权限。权限可以是显式分配的,也可以是隐式继承的,具体取决于系统的设计和实施策略。

权限可以分类为:

- **读取权限**:允许用户查看资源的内容。

- **写入权限**:允许用户创建新的资源或更新现有的资源。

- **修改权限**:允许用户修改资源的状态或属性。

- **删除权限**:允许用户删除资源。

- **执行权限**:允许用户执行程序或脚本资源。

权限的分配应当遵循最小权限原则,即只授予用户完成其任务所必需的最小权限集。这样可以有效减少滥用权限的风险,并在发生安全事件时限制潜在的损害。

#### 2.2.2 权限的分配原则

在多层次访问控制系统中,权限分配是核心问题之一。合理的权限分配可以确保系统的安全和功能的正常使用。以下是一些权限分配的原则:

1. **职责分离(Segregation of Duties)**:不同职责应当由不同用户承担,以降低滥用权限的风险。例如,一个人不应同时拥有创建、审计和执行报告的权限。

2. **最小权限原则(Least Privilege)**:用户应当只被赋予完成其职责所必需的最小权限集。

3. **权限一致性**:系统应当保持权限的一致性,即权限的更改应该及时反映在系统的所有相关部分。

4. **动态权限管理**:根据组织和用户职责的变化,动态地调整权限。

5. **权限审计**:定期审计权限分配,确保没有不适当的权限分配或滥用。

这些原则为权限管理提供了一个指导方针,帮助设计和实施一个既安全又高效的操作系统。在实际操作中,这些原则还需要结合组织的具体情况和需求来进行适应性调整。

### 2.3 访问控制策略

#### 2.3.1 强制访问控制(MAC)

强制访问控制(Mandatory Access Control,MAC)是一种由系统管理员强制实施的访问控制策略,用户和进程无法改变资源的权限设置。在这种模型中,每个

0

0