Docker容器安全加固措施:漏洞防范

发布时间: 2024-05-01 02:52:54 阅读量: 103 订阅数: 73

驾驭Docker容器中的信号:优雅停止的艺术

# 1. Docker容器安全概述

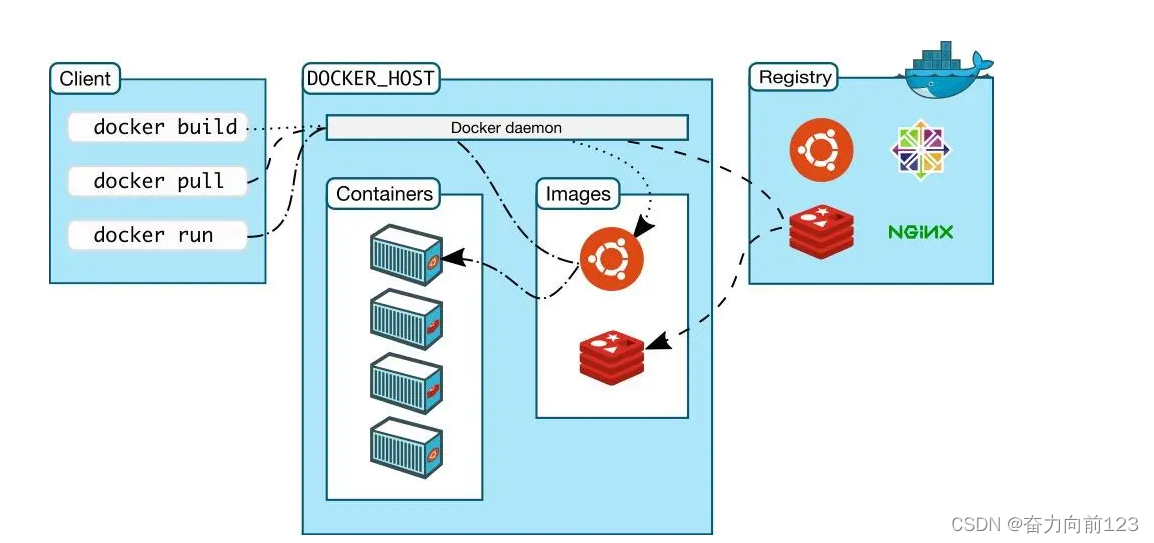

Docker容器是一种轻量级的虚拟化技术,它允许在单个主机上运行多个隔离的应用程序。与传统虚拟机相比,容器具有启动时间快、资源消耗低等优点。然而,容器安全也带来了新的挑战。

Docker容器的安全性取决于其镜像、运行时和网络配置。镜像是容器的基础,它包含应用程序代码和依赖项。运行时是管理容器生命周期的软件,它负责容器的启动、停止和资源分配。网络配置决定了容器如何与外部世界通信。

如果任何这些组件存在漏洞,则可能会危及容器的安全。例如,镜像中的漏洞可能会允许攻击者执行任意代码,运行时中的漏洞可能会允许攻击者逃逸容器,网络配置中的漏洞可能会允许攻击者访问容器内的敏感数据。

# 2. Docker容器漏洞风险分析

### 2.1 镜像漏洞

Docker镜像是容器的基础,包含了运行容器所需的所有文件和依赖项。镜像漏洞是指镜像中存在的安全缺陷,可能导致容器在运行时受到攻击。

**风险类型:**

* 恶意软件感染

* 权限提升

* 数据泄露

**常见来源:**

* 基础镜像漏洞

* 自构建镜像中的代码缺陷

* 第三方软件包中的漏洞

### 2.2 运行时漏洞

运行时漏洞是指容器在运行过程中出现的安全缺陷。这些漏洞可能由容器配置不当、容器内软件漏洞或外部攻击引起。

**风险类型:**

* 容器逃逸

* 提权攻击

* 拒绝服务攻击

**常见来源:**

* 容器特权配置不当

* 容器内软件未及时更新

* 容器网络配置不安全

### 2.3 网络漏洞

容器网络漏洞是指容器与外部网络交互时存在的安全缺陷。这些漏洞可能导致容器被攻击者控制或数据被窃取。

**风险类型:**

* 端口暴露

* 网络协议攻击

* 中间人攻击

**常见来源:**

* 容器网络配置不当

* 容器内软件存在网络安全缺陷

* 网络隔离措施不完善

### 2.4 权限漏洞

容器权限漏洞是指容器内进程拥有过高的权限,可能导致攻击者利用这些权限进行恶意操作。

**风险类型:**

* 容器逃逸

* 提权攻击

* 数据破坏

**常见来源:**

* 容器特权配置不当

* 容器内软件权限配置不当

* 容器运行时配置不安全

**代码示例:**

```

# 容器特权配置不当

docker run --privileged my-container

```

**逻辑分析:**

`--privileged`选项授予容器root权限,这可能导致容器逃逸或提权攻击。

**参数说明:**

* `--privileged`:授予容器root权限。

# 3.1 使用安全镜像

**简介**

安全镜像是Docker容器安全加固的关键基础。通过使用安全镜像,可以最大程度地减少容器中存在的漏洞数量,降低容器被攻击的风险。

**最佳实践**

* **从信誉良好的镜像仓库拉取镜像:**Docker Hub、Google Container Registry 等官方镜像仓库

0

0