Docker安全最佳实践揭秘:漏洞防范

发布时间: 2024-05-01 02:43:27 阅读量: 104 订阅数: 73

docker安全实践

# 1. Docker安全概述

Docker是一种轻量级的容器技术,它允许开发人员在隔离的环境中打包和运行应用程序。虽然Docker提供了许多好处,但它也带来了新的安全挑战。

Docker安全漏洞可以分为两大类:镜像安全漏洞和运行时安全漏洞。镜像安全漏洞发生在镜像构建和分发过程中,而运行时安全漏洞发生在容器运行期间。

理解Docker安全漏洞的类型至关重要,以便采取适当的措施来减轻风险。在下一章中,我们将深入探讨Docker安全漏洞,并分析其潜在影响。

# 2. Docker安全漏洞分析

Docker容器技术广泛应用于云计算、微服务架构和DevOps实践中,然而,其安全问题也日益凸显。本文将深入分析Docker容器中常见的安全漏洞,为用户提供全面的安全风险评估。

### 2.1 容器镜像安全漏洞

容器镜像是容器运行的基础,其安全问题直接影响容器的安全性。常见的容器镜像安全漏洞包括:

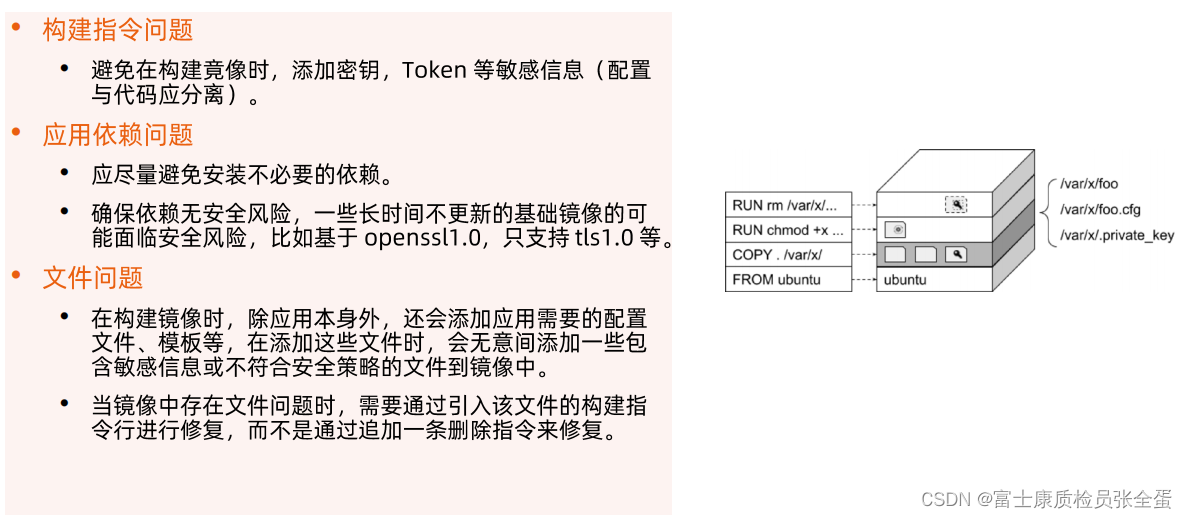

#### 2.1.1 镜像构建中的安全隐患

* **基础镜像安全问题:**容器镜像通常基于公共基础镜像构建,这些基础镜像可能存在已知漏洞或安全配置问题。

* **依赖包安全漏洞:**镜像构建过程中引入的依赖包可能包含安全漏洞,导致容器运行时受到攻击。

* **构建配置错误:**镜像构建配置不当,例如未启用安全功能或未设置安全参数,会增加容器的攻击面。

#### 2.1.2 镜像分发和存储的风险

* **镜像分发渠道不安全:**容器镜像通过公共仓库或私有仓库分发,这些渠道可能存在镜像篡改或恶意镜像上传的风险。

* **镜像存储不安全:**容器镜像存储在云存储或本地仓库中,这些存储服务可能存在访问控制不当或数据泄露的风险。

### 2.2 容器运行时安全漏洞

容器运行时是容器执行的阶段,其安全漏洞主要涉及容器与宿主机、网络和数据之间的交互。

#### 2.2.1 容器特权提升攻击

* **容器特权容器:**容器特权容器拥有宿主机特权,可以执行任意操作,这为攻击者提供了特权提升的途径。

* **容器逃逸漏洞:**容器逃逸漏洞允许攻击者从容器中逃逸到宿主机,获得更高的权限。

* **宿主机内核漏洞:**宿主机内核漏洞可能被利用来攻击容器,例如通过容器特权提升或容器逃逸。

#### 2.2.2 容器网络安全威胁

* **容器网络隔离不当:**容器网络隔离不当会导致容器之间或容器与宿主机之间的数据泄露或攻击传播。

* **网络端口暴露:**容器暴露不必要的网络端口会增加攻击面,允许攻击者从外部访问容器。

* **网络协议漏洞:**容器使用的网络协议可能存在漏洞,例如DNS欺骗或中间人攻击。

#### 2.2.3 容器数据泄露风险

* **容器数据卷挂载不当:**容器数据卷挂载不当会导致容器数据泄露到宿主机或其他容器中。

* **容器日志信息泄露:**容器日志信息可能包含敏感信息,如果日志配置不当,可能会导致数据泄露。

* **容器数据持久化不安全:**容器数据持久化到外部存储时,如果存储服务安

0

0