【rgl数据包深度解析】:从入门到高级功能的完整教程

发布时间: 2024-11-10 05:06:13 阅读量: 23 订阅数: 30

rgl-api:废弃的RGL页面提供了易于使用的API

# 1. rgl数据包概念和基础结构

网络通信是现代社会不可或缺的一部分,而数据包则是构成这种通信的基石。rgl数据包是特定网络协议栈中的一个数据单元,它承载着信息在网络中的传输。在深入讨论rgl数据包的捕获、分析和应用之前,了解其基础结构至关重要。

## 1.1 rgl数据包的基本概念

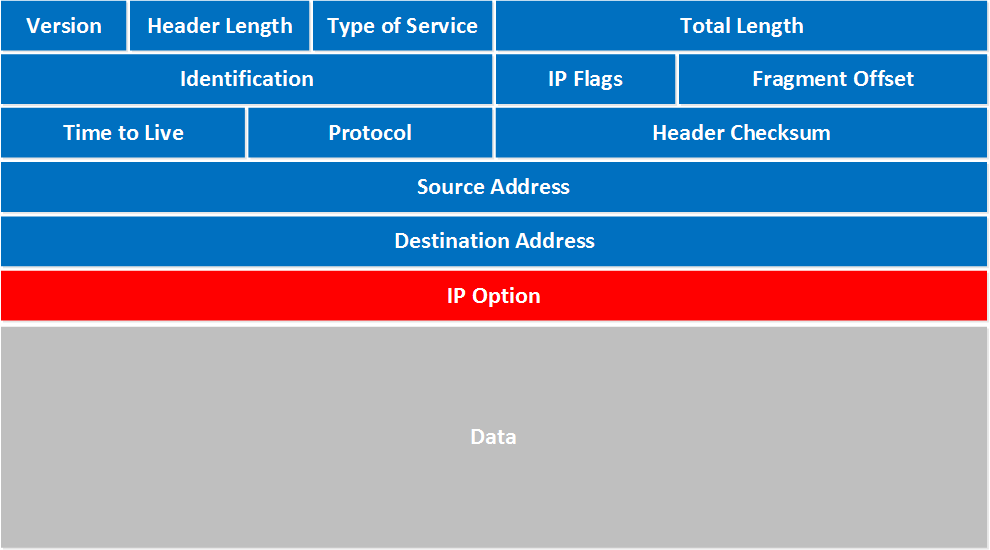

rgl数据包包含头部(header)和负载(payload)两部分。头部包含必要的控制信息,如源地址、目的地址、协议类型和校验等,而负载部分则包含了实际传输的数据。理解这些组件对于深入分析数据包至关重要。

## 1.2 rgl数据包的结构组成

一个标准的rgl数据包结构从前往后依次为:版本、服务类型、数据包长度、标识符、标志位、片偏移、生存时间(TTL)、协议、头部校验和、源地址和目的地址。这个结构支持了数据包在复杂的网络环境中准确、安全地传输。

## 1.3 rgl数据包在网络中的作用

在IT和网络领域,rgl数据包不仅是数据传输的基本单元,也是网络监控、故障排除、性能优化和安全防御的基础。从数据包的发送、路由到最终的接收,每一个细节都对网络的稳定运行起着关键作用。

# 2. rgl数据包的捕获与分析

### 2.1 rgl数据包捕获工具介绍

#### 2.1.1 Wireshark:数据包捕获和初步分析

Wireshark是网络协议分析领域的常客,它能够捕获网络接口上实时传输的数据包,并以图形化界面展示详细的信息。使用Wireshark捕获rgl数据包,需要进行以下操作:

1. 打开Wireshark,选择相应的网络接口进行捕获。

2. 使用过滤器功能,只显示rgl相关的数据流。

3. 捕获过程中,可以实时查看数据包的详细结构。

4. 分析rgl数据包,重点查看其头部信息、载荷内容等。

代码块展示如何使用Wireshark捕获rgl数据包,并对特定字段进行分析:

```plaintext

过滤表达式: rgl

```

使用Wireshark过滤器后,只有包含rgl字段的数据包会被展示出来。接下来,我们可以进一步分析这些数据包的具体内容,例如协议类型、端口号、载荷数据等。

在Wireshark中,可以使用`Follow TCP Stream`功能来查看TCP连接的数据流,通过`Analyze -> Expert Info`来查看警告和错误信息,有助于识别潜在的网络问题和异常。

#### 2.1.2 tshark:命令行数据包分析

tshark是Wireshark的命令行版本,它提供了在脚本或自动化环境中进行数据包分析的能力。使用tshark捕获rgl数据包,可以按照以下步骤操作:

1. 打开终端或命令提示符窗口。

2. 输入`tshark -i [网络接口] -Y rgl`指令开始捕获。

3. 使用`tshark -r 文件名 -Y rgl`指令分析已捕获的数据包文件。

代码块展示如何使用tshark命令行工具进行数据包捕获和分析:

```bash

# 捕获数据包

tshark -i eth0 -Y rgl -w rgl_traffic.pcap

# 分析数据包文件

tshark -r rgl_traffic.pcap -Y rgl

```

使用tshark时,输出通常为纯文本,展示数据包的头部信息和载荷摘要。tshark支持输出格式自定义,允许用户仅展示感兴趣的数据字段。

### 2.2 rgl数据包的深入分析

#### 2.2.1 数据包字段详解

对rgl数据包进行深入分析,首先需要了解其各个字段的含义。rgl数据包可能包含以下几个关键字段:

- 源地址和目标地址:标识数据包的发送方和接收方。

- 服务类型:定义数据包传输的服务类型,如HTTP、FTP等。

- 数据包大小:标识数据包的总字节数。

- 载荷:实际传输的数据内容。

在Wireshark中,可以通过展开数据包树状结构,查看每个字段的详细信息。例如,通过右键点击某一数据包,选择`Apply as Filter -> Selected`,可以将该字段作为过滤条件应用于所有捕获的数据包。

#### 2.2.2 数据包过滤和显示过滤器

数据包过滤是分析过程中的重要步骤,可以帮助我们快速定位和筛选出特定的数据包。Wireshark和tshark均支持强大的显示过滤器,它允许我们使用表达式来筛选特定的数据包。

例如,如果我们想要筛选出所有包含特定协议标识符的rgl数据包,可以使用以下命令:

```plaintext

过滤表达式: rgl and tcp.port == 8080

```

### 2.3 rgl数据包的高级分析技术

#### 2.3.1 流量分析和统计

对数据包的流量分析和统计是理解网络行为的关键。Wireshark提供了丰富的统计工具,可以生成数据包的概览、分析对话时间等。在tshark中,可以通过输出统计信息到文本文件来进一步处理和分析。

例如,使用tshark生成TCP连接的统计信息:

```bash

tshark -r rgl_traffic.pcap -z conv,tcp

```

#### 2.3.2 协议解码和异常检测

协议解码是指将数据包按照相应的协议格式进行解析,使其内容变得易于理解和分析。Wireshark自带了大量的协议解码器,并且支持自定义协议解析。

异常检测通常涉及到对数据包的异常行为模式进行识别,这可能包括识别恶意流量、网络攻击等。使用Wireshark的统计工具和自定义脚本,可以实现对异常流量的初步检测和警报。

例如,以下tshark命令用于捕获可能的异常流量:

```bash

tshark -r rgl_traffic.pcap -Y "tcp.flags.reset == 1"

```

该命令筛选出所有TCP重置标志被设置的数据包,这可能是网络攻击的迹象。分析这些数据包,可以进一步验证并采取相应的安全措施。

# 3. rgl数据包的脚本处理

在数据分析和网络管理中,脚本语言为自动化复杂的任务提供了极大的便利,特别是当涉及到数据包处理时。Python是一种流行的脚本语言,它具有强大的库和框架,适合于处理包括rgl数据包在内的各种网络数据包。本章将详细探讨如何使用Python脚本处理rgl数据包,同时涉及自动化测试和安全分析的内容。

## 3.1 Python脚

0

0