Spring Security安全指南:构建无懈可击的Java应用

发布时间: 2024-09-25 00:41:42 阅读量: 67 订阅数: 46

深入探索Spring Security OAuth:构建安全的微服务认证机制

# 1. Spring Security基础和架构概述

## 1.1 Spring Security简介

Spring Security是一个功能强大、可高度定制的身份验证和访问控制框架,广泛应用于Java企业级应用的安全管理。它的核心设计目标是为基于Spring的应用程序提供一套强大的安全机制,以防止未经授权的访问。利用Spring Security,开发者可以实现多种安全策略,包括认证与授权,防范常见的安全威胁,如CSRF攻击。

## 1.2 架构组件

Spring Security的架构包括多个组件,每个组件扮演着特定的角色。它基于一系列过滤器,这些过滤器构成了过滤器链,负责处理进入请求的安全检查。核心组件如`SecurityContextHolder`、`Authentication`和`AuthenticationManager`是进行用户认证的基础。`SecurityContext`则用于存储当前用户的`Authentication`信息,它允许在Spring Security的应用上下文中进行安全操作。

## 1.3 工作原理

Spring Security通过拦截器和过滤器对应用进行保护。从请求到达应用服务器开始,它通过一系列的预定义安全规则对请求进行评估。这些规则被封装在配置中,开发者可以按照需求进行定制。例如,可以定义URL模式,哪些请求需要认证、授权,并决定如何响应未授权的访问。此外,Spring Security还提供了针对不同攻击(如CSRF、会话固定等)的防御措施,确保应用安全。

# 2. Spring Security核心机制与配置

## 2.1 认证机制与实践

### 2.1.1 认证流程详解

在本节中,我们将深入探讨Spring Security的认证流程。认证是安全框架的核心部分,用于验证用户的身份。Spring Security的认证流程可以分为三个主要步骤:

1. **认证请求**:当用户尝试访问受保护的资源时,Spring Security首先拦截请求并开始认证流程。

2. **用户身份验证**:系统请求用户提供凭证,通常是用户名和密码。

3. **验证凭证**:系统验证用户提供的凭证是否与存储的凭证匹配。

Spring Security使用过滤器来处理认证流程。最核心的过滤器是`UsernamePasswordAuthenticationFilter`,它负责拦截HTTP POST请求到`/login` URL,提取表单提交的用户名和密码,创建`UsernamePasswordAuthenticationToken`,然后将其传递给认证管理器进行身份验证。

具体实现步骤如下:

- 创建一个Spring Security配置类,通常继承`WebSecurityConfigurerAdapter`。

- 重写`configure(HttpSecurity http)`方法来配置认证规则。

- 使用`http.formLogin()`方法启用表单登录。

- 配置登录表单的URL,以及成功和失败处理逻辑。

```java

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login")

.permitAll()

.and()

.logout()

.permitAll();

}

// 其他配置...

}

```

### 2.1.2 认证提供者和过滤器链

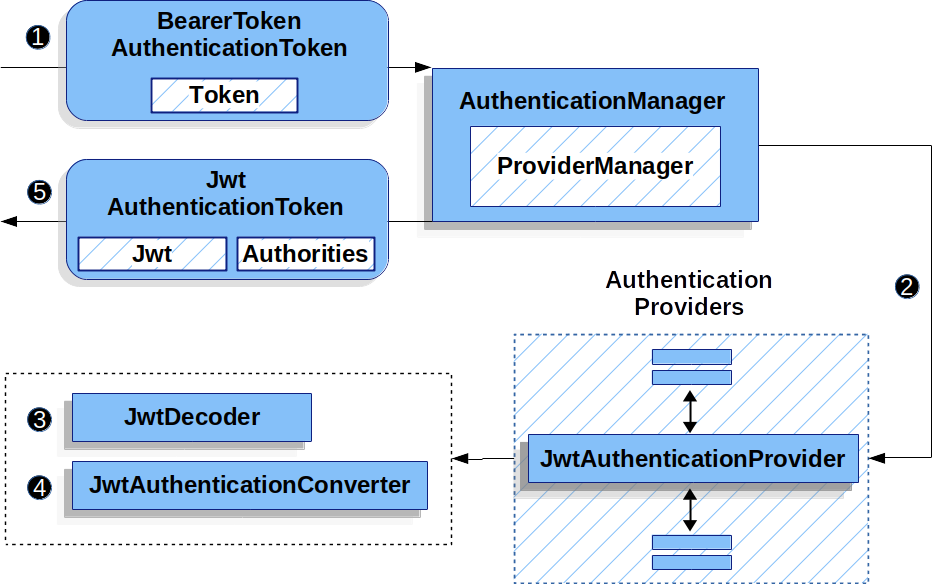

Spring Security提供了灵活的认证架构,支持多种认证提供者,如内存、数据库、LDAP等。认证提供者由`AuthenticationProvider`接口实现,并被配置到`AuthenticationManager`中。`AuthenticationManager`会遍历配置的认证提供者列表,并依次验证认证请求。

过滤器链是Spring Security的一个关键概念,由一系列的过滤器组成,每个过滤器都有特定的职责,如请求预处理、用户身份验证、异常处理等。以下是一些关键的过滤器:

- `SecurityContextPersistenceFilter`:负责安全上下文的持久化。

- `UsernamePasswordAuthenticationFilter`:处理用户名和密码的登录请求。

- `BasicAuthenticationFilter`:处理HTTP基本认证的请求。

- `ExceptionTranslationFilter`:负责处理安全异常。

- `FilterSecurityInterceptor`:用于方法级别的安全保护。

过滤器链的执行顺序非常重要,它确保了安全机制的正确执行。配置好的过滤器链会在`HttpSecurity`配置对象中被初始化,最终通过`FilterChainProxy`类集成到Spring MVC的过滤器链中。

```java

http

.authorizeRequests()

.anyRequest().authenticated()

.and()

.addFilterBefore(myCustomFilter, UsernamePasswordAuthenticationFilter.class);

```

在这段代码中,我们添加了一个自定义过滤器`myCustomFilter`,它将在`UsernamePasswordAuthenticationFilter`之前执行。这样,我们可以插入自己的逻辑,以便在Spring Security的标准认证流程之前或之后执行。

## 2.2 授权机制与实践

### 2.2.1 基于角色的访问控制

授权是指在用户被成功认证后,决定用户可以访问哪些资源的过程。Spring Security支持基于角色的访问控制(RBAC),这允许管理员定义用户角色以及每种角色可以访问的资源。

在Spring Security中,角色通常以"ROLE_"为前缀。例如,角色名称可能是"ROLE_ADMIN"或"ROLE_USER"。在配置授权规则时,可以使用`hasRole`或`hasAnyRole`方法来指定访问控制。这些方法会在安全表达式中检查当前用户的认证对象是否具有相应的角色。

```java

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

// 配置用户和角色信息...

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/admin/**").hasRole("ADMIN")

.antMatchers("/user/**").hasAnyRole("USER", "ADMIN")

.anyRequest().authenticated();

// 其他配置...

}

```

在上述配置中,我们定义了两个URL模式,一个是只有"ADMIN"角色可以访问的`/admin/**`,另一个是"USER"或"ADMIN"角色都可以访问的`/user/**`。`anyRequest().authenticated()`确保了所有其他请求都至少需要用户进行认证。

### 2.2.2 方法级别的安全

除了基于URL路径的访问控制外,Spring Security还提供了方法级别的安全控制。这种方法级别安全允许开发者在代码层面上控制访问权限,例如,仅允许具有特定角色的用户调用某些方法。

要启用方法级别的安全,需要在Spring配置中添加`@EnableGlobalMethodSecurity`注解,并设置相应的参数,如`securedEnabled`、`prePostEnabled`等。

```java

@EnableGlobalMethodSecurity(securedEnabled = true, prePostEnabled = true)

public class MethodSecurityConfig extends GlobalMethodSecurityConfiguration {

// 配置方法级别安全的逻辑...

}

```

在这个配置类中,`securedEnabled`启用`@Secured`注解,而`prePostEnabled`启用`@PreAuthorize`和`@PostAuthorize`注解。这些注解可以在任何Spring管理的bean的方法上使用,以控制访问。

```java

@Service

public class MyService {

@Secured("ROLE_ADMIN")

public void doAdminTask() {

// 只有"ADMIN"角色可以调用此方法

}

@PreAuthorize("hasRole('USER')")

public void doUserTask() {

// 只有"USER"角色可以调用此方法

}

}

```

在这里,`doAdminTask`方法被标记为只能由具有"ROLE_ADMIN"的用户调用,而`doUserTask`方法则可以通过任何具有"ROLE_USER"的用户调用。

## 2.3 密码存储与加密

### 2.3.1 密码编码器的种类与应用

在Spring Security中,密码通常是以加密形式存储的。密码编码器(PasswordEncoder)是用于处理密码的加密和验证的组件。Spring Security提供了多种密码编码器实现,每种实现都有其特定的加密方式和应用场景。

常用的密码编码器包括:

- `BCryptPasswordEncoder`:使用bcrypt强哈希方法加密密码。

- `NoOpPasswordEncoder`:不进行任何加密,仅用于演示目的。

- `Pbkdf2PasswordEncoder`:使用PBKDF2哈希方法。

- `SCryptPasswordEncoder`:使用scrypt强哈希方法。

- `StandardPasswordEncoder`:使用SHA-256的基于MD4的哈希方法。

每种编码器都有自己的特点和安全级别。例如,`BCryptPasswordEncoder`是推荐的生产环境使用的编码器,因为它能够提供较好的安全性和抗GPU破解能力。在使用之前,我们需要确定选择哪种编码器,并在应用程序中进行配置。

```java

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

```

这段代码定义了一个Spring Bean,它使用`BCryptPasswordEncoder`作为密码编码器。配置完成后,Spring Security会使用它来处理密码的加密和验证。

### 2.3.2 密码存储最佳实践

存储密码的最佳实践是存储密码的哈希值,而不是明文密码。当用户创建账户或修改密码时,应用程序会将用户提供的密码通过密码编码器进行加密,并将加密后的哈希值存储在数据库中。当用户尝试登录时,应用程序会对用户输入的密码再次进行加密,并与数据库中存储的哈希值进行比较。

在密码存储时,还需要注意以下几点:

- **盐(Salt)的使用**:盐是与密码组合的一段随机数据,它使得相同的密码产生不同的哈希值。这增加了破解密码的难度。

- **迭代次数(Iterations)**:迭代次数指的是密码编码器重复执行加密过程的次数。较高的迭代次数可以提高安全性,但也增加了计算的负担。

```java

@Bean

public PasswordEncoder passwordEncoderWithSalt() {

return new BCryptPasswordEncoder(12); // 12是迭代次数

}

```

在配置`BCryptPasswordEncoder`时,我们可以指定迭代次数。通常,Spring Security的默认设置已经足够安全,但如果安全性要求更高,可以适当增加迭代次数。

## 2.4 Spring Security的CSRF保护

### 2.4.1 CSRF攻击原理

CSRF(跨站请求伪造)攻击是一种常见的Web安全漏洞,攻击者利用用户在网站上的身份,诱导用户在不知情的情况下执行非授权的操作。典型的CSRF攻击过程如下:

1. 用户登录了一个信任的网站。

2. 攻击者利用用户已登录的会话,在另一个网站上创建了一个恶意请求。

3. 用户在不知情的情况下点击了恶意请求,导致恶意请求被发送到原信任网站。

4. 信任网站在用户权限的上下文中处理请求,执行了非授权的操作。

CSRF攻击通常针对那些执行删除、修改等操作的网站,因为这些操作对用户的账户安全威胁最大。

### 2.4.2 防御CSRF的策略与实践

为了防御CSRF攻击,Spring Security提供了CSRF保护机制。以下是CSRF保护的几个关键点:

- **CSRF令牌**:Spring Security使用一个不可预测的CSRF令牌来确保请求是由用户发起的。令牌在用户登录时生成,并存储在用户的会话中。

- **验证CSRF令牌**:在处理需要权限的请求时,Spring Security会验证请求中包含的CSRF令牌是否与会话中存储的令牌匹配。

- **跨源资源共享(CORS)**:配合CORS策略,可以限制哪些网站可以发起跨域请求。

默认情况下,Spring Security开启了CSRF保护。它适用于基于表单的提交和Ajax请求。对于非表单的提交方式,如Ajax请求,需要手动在请求中添加CSRF令牌。

```java

@GetMapping("/csrf")

public CsrfToken csrf CsrfTokenRepository tokenRepository,

```

0

0