【网络安全守护】:利用traceroute识别与防御网络攻击

发布时间: 2024-12-12 05:32:27 阅读量: 2 订阅数: 6

深入解析Traceroute命令:网络路径追踪与诊断工具

# 1. 网络攻击的识别与防御概述

网络安全是任何组织和个人的数字生活中不可或缺的一部分。随着技术的不断进步,网络攻击变得越来越复杂和隐蔽。从基础的数据包窃听到高级的分布式拒绝服务(DDoS)攻击,攻击者们不断寻找新的手段来干扰、破坏甚至操纵信息网络。为了保护个人和企业的数据不受侵害,识别和防御网络攻击变得至关重要。本章将从网络攻击的定义出发,概述其对现代信息技术环境的影响,并提供一个总体的防御策略框架。通过了解常见的网络攻击手段,我们将为后续章节深入分析特定攻击类型及其防御技术打下基础。

# 2. 网络攻击的理论基础

在网络安全领域,了解攻击的类型和特点以及网络监控工具的工作原理是基础中的基础。这不仅对于初级网络安全从业者来说至关重要,对于经验丰富的IT专业人员来说,也是不断更新知识、深化理解的关键环节。

## 2.1 网络攻击的类型与特点

网络攻击可以被分为多种类型,每种攻击都有其独特的特点和方法。了解这些攻击方式对于后续的防御策略制定至关重要。

### 2.1.1 常见网络攻击方式介绍

网络攻击涵盖了广泛的威胁,包括但不限于以下几种:

- **DDoS攻击(分布式拒绝服务攻击)**:通过利用大量受控的僵尸网络对目标进行洪水式流量攻击,导致服务不可用。

- **SQL注入攻击**:通过在Web表单输入或页面请求的查询字符串中插入恶意SQL代码,以破坏后端数据库。

- **跨站脚本攻击(XSS)**:攻击者在用户浏览的网页中插入恶意脚本,从而盗取信息或欺骗用户。

- **钓鱼攻击**:通过伪装成合法实体发送邮件或消息,诱导用户提供敏感信息。

- **中间人攻击**:攻击者在通信双方之间拦截和篡改信息。

每种攻击方式都有其不同的技术特点和危害等级。例如,DDoS攻击通常针对网络层,而SQL注入和XSS攻击则是针对应用层的漏洞。

### 2.1.2 攻击方式的识别特征

识别网络攻击的关键在于理解其特征。下面是一些常见攻击的识别特征:

- **DDoS攻击**:异常的流量高峰、服务器响应时间延长、网络服务突然不可用等。

- **SQL注入攻击**:数据库报错信息、异常的数据库查询、数据被非法修改或删除。

- **XSS攻击**:网站显示非预期的弹窗、JavaScript代码执行、用户数据被窃取。

- **钓鱼攻击**:发送的邮件或消息包含不寻常的链接或请求敏感信息、存在拼写错误和奇怪的域名。

- **中间人攻击**:通信内容被篡改、中间环节的非预期响应延迟或加密通信的破解尝试。

了解这些特征,有助于我们在日常的网络安全工作中进行有效的风险评估和威胁检测。

## 2.2 traceroute工具的原理与功能

对于网络安全工程师来说,了解并掌握网络路径跟踪工具——traceroute是诊断网络问题和识别网络攻击路径的一个重要技能。

### 2.2.1 traceroute的运行机制

traceroute是一个网络诊断工具,用于追踪一个数据包在网络中从源点到终点所经过的路径。它的工作原理是通过逐渐增加数据包的生存时间(TTL)值来实现的。

在执行traceroute时,该工具会向目标地址发送一系列的IP数据包。每个数据包的TTL值被初始化为1,当这些数据包到达第一个路由器时,TTL值减为0,于是路由器会丢弃这些数据包并发送ICMP超时消息回源地址。 traceroute记录每个响应的时间和相应的路由器地址。这一过程会不断重复,TTL值逐步增加,直至数据包到达目的地。

### 2.2.2 traceroute在网络监控中的作用

traceroute在网络监控中的作用体现在以下几个方面:

- **网络延迟分析**:通过测量到达每个路由器的时间,可以对整个网络的延迟进行分析,帮助识别潜在的网络瓶颈。

- **路径验证**:检测数据包的路径是否按照预期进行,有助于验证网络路由策略的正确性和有效性。

- **网络问题诊断**:在遇到网络连接问题时,traceroute可以快速定位到具体是哪个路由器或连接段出现了问题。

- **攻击追踪**:发现异常路由跳数或高延迟时,可能表明网络中存在攻击行为,如DDoS攻击导致的路由拥塞。

通过分析网络路径和识别潜在问题,网络工程师可以及时采取措施,防止潜在的网络攻击,并保持网络的稳定运行。

# 3. ```

# 第三章:利用traceroute识别网络攻击

## 3.1 traceroute的使用方法与技巧

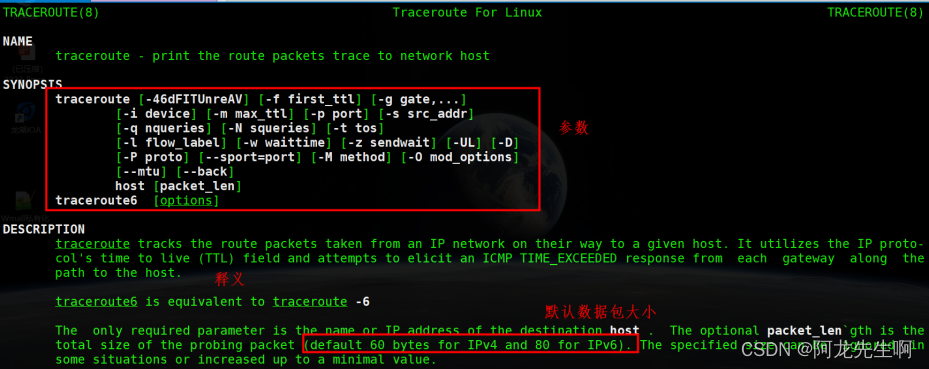

### 3.1.1 traceroute命令详解

traceroute工具用于追踪数据包在网络中传输的路径,这在识别网络攻击时尤其有用。在Linux和Unix系统中,通常使用`traceroute`命令,在Windows系统中,相应的命令是`tracert`。该工具通过发送一系列具有递增生存时间(TTL)值的UDP数据包到目标主机,迫使经过的每个路由器回应其存在。如果在某一跳路由器上TTL值耗尽,则该路由器会发送一个ICMP超时信息包,这样就暴露了数据包经过的路径。

traceroute命令的基本语法如下:

```bash

traceroute [选项] 目标主机IP地址或域名

```

常见的选项包括:

- `-n`:以IP地址的方式显示结果,而不是主机名。

- `-w`:设置等待回应的时间,单位是秒。

- `-q`:设置每次发送数据包的数量,默认是3。

- `-m`:设置最大TTL值。

### 3.1.2 解读traceroute输出结果

traceroute的输出结果通常显示了数据包传输的每一跳的IP地址或主机名、往返时间(RTT)等信息。分析这些信息可以帮助我们识别潜在的网络攻击:

- 高延迟或丢包:在输出结果中,如果某跳的延迟突然增加,或者有丢包现象发生,可能是该节点正在遭受攻击。

- 不正常的路径:正常的网络传输路径通常是固定的,如果发现数据包经过了非预期的节点,可能意味着有中间人攻击。

- 响应时间的异常波动:如果RTT值变化很大,可能是网络拥塞或攻击导致的。

## 3.2 实战:追踪网络攻击的路径

### 3.2.1 识别异常路由跳数

异常路由跳数通常表现为超出常规的路径长度或某

```

0

0