VMD安全防护大揭秘:如何打造坚不可摧的虚拟化环境

发布时间: 2024-12-01 19:25:59 阅读量: 29 订阅数: 29

参考资源链接:[变分模态分解(VMD)原理与应用解析](https://wenku.csdn.net/doc/2hu1dvmmoa?spm=1055.2635.3001.10343)

# 1. 虚拟化环境的安全挑战

虚拟化作为一种强大的技术,已经深入到数据中心的核心架构中。然而,随着技术的发展,虚拟化环境的安全性问题也日益突显,给IT专业人员带来了前所未有的挑战。本章将深入探讨虚拟化环境中的安全风险,为后续章节关于如何建立和实施有效的虚拟化管理域(VMD)安全防护策略奠定基础。

## 1.1 安全风险概述

虚拟化环境通过抽象和共享物理资源,带来了资源利用率的显著提升,同时也引入了新的安全漏洞。与传统的物理服务器环境相比,虚拟环境面临的风险更加复杂,涉及到虚拟机逃逸、隔离失效、虚拟机管理器(VMM)漏洞等多个方面。

## 1.2 虚拟环境的特殊安全需求

虚拟机之间共享同一个硬件平台,这意味着如果一个虚拟机受到攻击,其他虚拟机也可能受到影响。因此,虚拟化环境需要确保隔离机制的可靠性,以及对虚拟机生命周期的严格控制,从创建、部署到销毁的每个阶段都确保安全。

## 1.3 安全威胁的演变

在虚拟化技术不断演变的过程中,安全威胁也在不断进化。攻击者日益关注虚拟化平台,寻找可以利用的漏洞,如利用虚拟机间通讯进行攻击,或是通过网络服务的虚拟化组件进行横向移动。为了应对这些威胁,安全策略和防护措施需要持续更新和强化。

通过本章的学习,读者将对虚拟化环境下的安全挑战有一个清晰的认识,为后续章节的学习打下坚实的基础。

# 2. VMD安全基础理论

## 2.1 VMD安全模型的构建

### 2.1.1 虚拟化安全架构的组成

虚拟机监控器(VMM)是虚拟化技术中的核心组件,它创建并管理虚拟机(VMs),并且在虚拟机和物理硬件之间提供隔离层。VMD(虚拟机部署)在此基础上进一步扩展,涵盖了一系列安全组件和实践,其目标是确保虚拟环境的机密性、完整性和可用性。

虚拟化安全架构通常包括以下几个关键组成部分:

- **硬件层面**:具备硬件辅助虚拟化技术的CPU可以提供更高级别的隔离和性能,这对于安全至关重要。

- **VMM层面**:VMM必须具备强健的隔离机制,以防止虚拟机之间以及虚拟机与宿主机之间的非法访问。

- **虚拟机层面**:虚拟机内的操作系统和应用程序需要遵循最小权限原则,并安装适当的安全补丁和更新。

- **网络层面**:隔离虚拟网络以防止未授权访问,实施网络防火墙和入侵检测系统等网络安全措施。

- **管理层**:集中管理工具确保对虚拟环境的安全配置、监控和日志记录。

这些组成部分共同构建了一个多层次的防护体系,能够有效地缓解各种安全威胁。

### 2.1.2 隔离机制与信任边界

在虚拟化环境中,隔离机制是确保安全的关键因素之一。它涉及到虚拟机间、虚拟机与宿主机之间的数据流控制,以及资源的分配。

- **虚拟机间隔离**:VMM负责确保虚拟机之间不会相互影响。例如,当一个虚拟机发生崩溃时,它不应该影响到其他正在运行的虚拟机。

- **虚拟机与宿主机隔离**:为了防止恶意软件或攻击者在虚拟机获得对宿主机的控制,VMM必须确保宿主机的操作系统和管理程序等关键组件得到充分保护。

- **信任边界**:信任边界指的是虚拟环境中的安全边界。随着虚拟化技术的发展,信任边界的定义和维护变得更加复杂,因为资源可能动态分配和回收。

实现有效隔离的方法之一是使用硬件虚拟化支持,比如Intel的VT-x或AMD-V,它们提供专用的指令集来实现虚拟机间的高效隔离。另外,精明的管理员会使用专门的安全策略,如使用专门的防火墙规则和网络隔离技术来加强边界安全。

## 2.2 网络安全在VMD中的应用

### 2.2.1 虚拟网络的监控与防护

在虚拟化的环境中,网络安全变得更加复杂,但同时也提供了新的安全机制,如虚拟网络监控和防护措施。

虚拟网络监控可以通过各种工具和策略实现,例如:

- **网络流量分析**:利用虚拟化平台内置的网络分析工具或第三方产品,监控网络流量中的异常模式,例如数据包的大小、源和目的地址以及传输的频率。

- **入侵检测系统(IDS)**:部署IDS来检测和分析潜在的恶意活动或违反安全策略的行为。

**案例代码块**:

```shell

# 使用Suricata作为IDS的示例命令

suricata -c /etc/suricata/suricata.yaml --pid-file /var/run/suricata.pid

```

在上述命令中,`suricata`指令用于启动IDS工具。`-c`参数指定了配置文件的路径,而`--pid-file`则指定了进程ID文件的路径。这条命令启动了Suricata,并使用预配置的参数来进行网络流量的监控。

### 2.2.2 微分段与防火墙策略

微分段(Microsegmentation)是网络安全领域的一个新兴概念,它允许网络管理员对虚拟网络中的流量进行细粒度的控制。

微分段可以:

- **限制横向移动**:通过定义精细的策略,控制不同虚拟机间的通信,以防止攻击者在虚拟环境中横向移动。

- **提高网络弹性**:通过在虚拟机级别实施防火墙规则,增强整个网络的安全性和弹性。

**示例代码块**:

```yaml

# 一个简单的OpenStack Neutron防火墙规则示例

rules:

- action: allow

protocol: tcp

remote_ip_prefix: 192.0.2.0/24

port_range_min: 22

port_range_max: 22

```

在这个YAML配置中,定义了一条规则允许TCP流量从IP前缀为192.0.2.0/24的网络访问到当前网络的22端口(SSH服务)。这样的规则可以有效地限制对敏感服务的访问,提高网络安全。

## 2.3 端点安全与访问控制

### 2.3.1 虚拟机安全启动与完整性检测

虚拟机启动时的安全性和完整性对于保护虚拟化环境至关重要。安全启动和完整性检测是两种确保虚拟机安全性的技术。

- **安全启动**:确保虚拟机的启动过程不会被篡改。这通常涉及到可信平台模块(TPM)的使用和安全启动引导程序的实施。

- **完整性检测**:在虚拟机启动过程中,通过测量和验证各个组件的完整性来确保系统未被篡改。

**完整性检测案例代码块**:

```python

# 一个虚构的完整性检测脚本

import hashlib

def check_file_integrity(file_path):

# 计算文件的MD5哈希值

hash_md5 = hashlib.md5()

with open(file_path, 'rb') as f:

for chunk in iter(lambda: f.read(4096), b""):

hash_md5.update(chunk)

return hash_md5.hexdigest()

```

这个Python脚本中,`check_file_integrity`函数读取文件内容,并计算其MD5哈希值,然后可以将其与已知的“干净”哈希值进行比对。如果哈希值不匹配,表明文件可能已被修改。

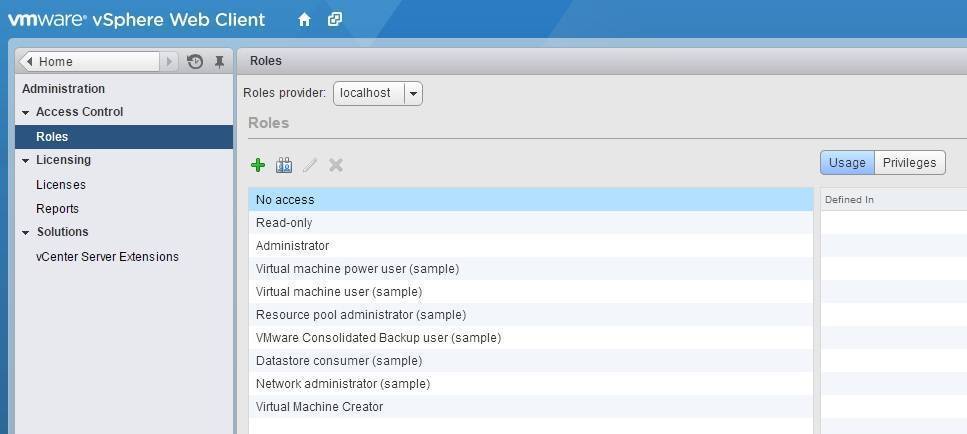

### 2.3.2 基于角色的访问控制(RBA

0

0