Linux内存管理:深入理解OOM与内存泄露问题

发布时间: 2024-12-03 21:10:54 阅读量: 25 订阅数: 23

《深入理解linux内存管理》学习笔记 Linux 高阶学习

参考资源链接:[Linux命令大全完整版.pdf](https://wenku.csdn.net/doc/6412b5dfbe7fbd1778d44b2c?spm=1055.2635.3001.10343)

# 1. Linux内存管理基础

## 1.1 Linux系统内存架构简述

Linux系统中,内存管理是操作系统核心功能之一。基础架构通常涉及物理内存、虚拟内存、交换空间等概念。物理内存由RAM提供,虚拟内存则为进程提供了比实际物理内存更大的地址空间。交换空间(Swap Space)是硬盘上的一个区域,当物理内存不足以支撑当前运行的应用时,系统会将不常使用的内存页转移到交换空间,以释放物理内存资源。

## 1.2 内存管理的层次

在Linux中,内存管理分为几个层次:

- **页式管理**:将物理内存分割为固定大小的块,称为“页”,便于管理内存的分配和回收。

- **段式管理**:将内存分割为长度不一的段,每个段有其特定用途。

- **段页式管理**:结合了页式和段式管理的优点,Linux使用的是段页式内存管理。

## 1.3 Linux内存分配与回收机制

Linux内核采用 Buddy System 进行内存分配,这是一种高效的内存管理算法,可以快速合并和拆分内存块。内存回收主要是通过 Page Replacement Algorithms 来完成,当物理内存紧张时,通过LRU(最近最少使用)算法等策略选择不再使用的页面进行回收。

**接下来的章节将更深入地探讨OOM机制及其对系统稳定性的影响。**

# 2. 理解OOM(Out of Memory)机制

## 2.1 OOM的触发条件和原理

### 2.1.1 Linux内核内存管理概述

Linux内核通过分页机制来管理物理和虚拟内存。在虚拟内存的管理中,物理内存被分割成小块的页,通常为4KB的大小。Linux内核使用一系列的内存区域(zones)来跟踪不同类型的物理内存,例如DMA(直接内存访问)、Normal和HighMem。每个进程拥有自己的虚拟内存空间,通过页表映射到物理内存上。

内存管理策略包括物理内存的分配和回收,以及虚拟内存页的交换。这些策略随着系统内存的使用情况动态调整。在正常情况下,通过分页机制,系统可以保持运行多个进程而不出现内存不足的问题。但是,当内存不足时,系统的稳定性可能受到威胁。

### 2.1.2 OOM触发的具体场景分析

OOM(Out of Memory)发生时,内核无法为新的进程分配足够的物理内存。这种情况可能由多种因素引起:

- **内存耗尽**:系统物理内存不足,无法满足当前进程的需求。

- **内核内存限制**:尽管物理内存充足,但内核无法获得所需的内存区域来完成特定操作,比如创建新的进程。

- **极端配置**:系统配置不当,如使用了过小的内存分页区域,或者在高内存负载下没有启用交换空间。

- **硬件问题**:系统硬件故障,如内存条损坏,也可能导致类似OOM的错误。

了解这些触发条件可以帮助开发者和系统管理员优化系统配置,预防OOM的发生。

## 2.2 OOM killer的工作原理

### 2.2.1 OOM killer的选择机制

当系统检测到内存不足时,OOM killer组件会被激活。OOM killer会评估和选择杀死一个或多个进程以释放内存。

选择机制基于进程的“OOM_adj”值,这是一个根据进程行为计算出来的动态值。OOM killer会优先考虑杀死OOM_adj值较高的进程,这通常包括不重要的系统进程或是那些消耗大量内存的用户空间进程。Linux内核还考虑了其他因素,比如进程的运行时间、进程组的总内存使用量等。

内核的代码段如下所示,展示了如何计算OOM_adj值:

```c

void updateOOMAdaptation(int p)

{

// ...

p->oom_score_adj += p->oom_score_adj / 4 + 3;

if (p->oom_score_adj > OOM_ADJUST_MAX)

p->oom_score_adj = OOM_ADJUST_MAX;

else if (p->oom_score_adj < -OOM_ADJUST_MAX)

p->oom_score_adj = -OOM_ADJUST_MAX;

// ...

}

```

这段代码会根据当前的内存使用情况和其它因素调整oom_score_adj值,其目的是随着时间的推移使消耗内存更多的进程更有可能被杀掉。

### 2.2.2 如何优化OOM killer的行为

尽管OOM killer是系统自我保护的机制,但在某些情况下,我们可能需要优化其行为,以避免意外杀死关键进程。可以采取以下几种方法:

- **调整OOM_adj值**:手动调整进程的OOM_adj值,增加某些进程的重要性,使其不容易被杀死。

- **使用cgroup限制内存使用**:通过控制组(cgroup)可以为进程设置内存使用上限,防止进程无限制地消耗内存。

- **修改内核参数**:修改如`vm.overcommit_memory`和`vm.panic_on_oom`等参数来控制内核的内存管理行为。

通过合理配置这些参数和工具,系统管理员可以更好地控制在内存不足时的系统行为,确保关键进程的稳定运行。

## 2.3 OOM事件的监控与应对

### 2.3.1 OOM监控工具和方法

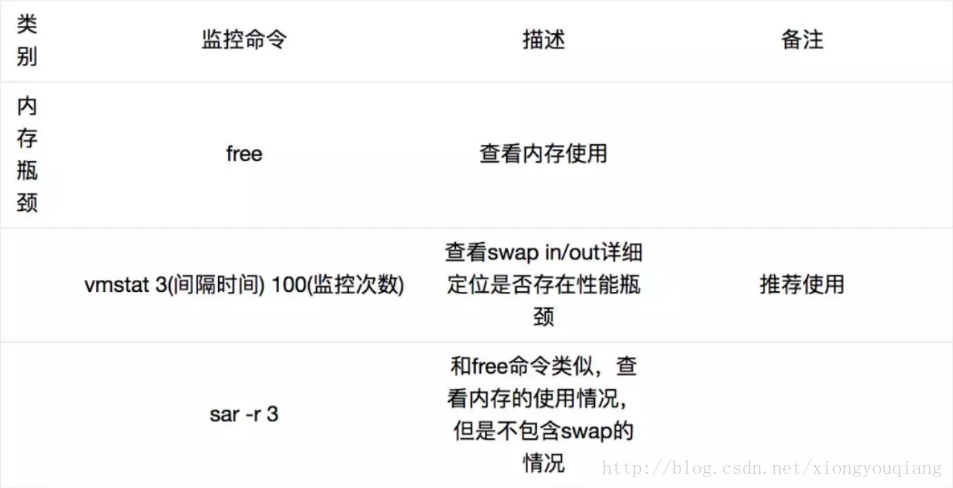

监控Linux系统的内存使用情况是预防OOM事件的关键。常用的工具包括:

- **dmesg**:显示内核消息,包括内存不足时的警告信息。

- **/var/log/messages**:系统日志文件,记录了详细的OOM killer事件。

- **/proc/meminfo**:提供系统的内存统计信息。

命令行示例:

```bash

dmesg | grep -i oom

```

这个命令可以快速检索系统日志,找到内存不足时的相关信息。对于自动化监控,可以使用脚本结合邮件或短信通知工具,以实时警报系统管理员。

### 2.3.2 应对策略和优化建议

当发现系统出现内存不足的迹象时,有几种应对策略:

- **临时释放内存**:使用命令如`sync`,将缓存的数据写回磁盘,并清理缓存。

- **升级硬件**:增加更多的物理内存是长期的解决方案,以应对内存需求的增长。

- **优化系统和应用程序**:定期审查和优化内存使用,例如通过代码审查来修复内存泄露,使用更高效的算法等。

应对策略应当结合系统实际的使用情况来定。通过多维度监控和适时的调整,可以有效预防和应对OOM事件。

# 3. 深入分析内存泄露问题

## 3.1 内存泄露的成因与类型

### 3.1.1 编程语言层面的内存管理

内存泄露是由于程序无法访问到某块已分配的内存,导致该内存无法被回收再利用。在不同的编程语言中,内存管理机制有所不同,比如在C语言中,需要程序员手动管理内存分配与释放,而在Java或Python中,则由垃圾收集器(GC)自动管理内存。

C语言中,程序员通常使用`malloc`、`calloc`、`realloc`和`free`等函数来分配和释放内存。当`malloc`分配内存后,程序员有责任确保后续调用`free`来释放内存。如果未能正确释放内存,会导致内存泄露。而在像Java这样的语言中,虽然垃圾收集器会自动回收不再使用的对象,但不当的编程习惯(比如持有长生命周期的引用,导致对象无法被垃圾收集器回收)仍然可能导致内存泄露。

### 3.1.2 常见的内存泄露模式

内存泄露在不同的场景下有不同的表现形式,但常见的泄露模式可以归结为以下几类:

- **循环引用**:在对象间形成了闭环的引用,使得这些对象无法被垃圾收集

0

0