Jinja2安全性指南:防范模板注入攻击的终极技巧

aiohttp-jinja2:aiohttp.web 的 jinja2 模板渲染器

1. Jinja2模板引擎概述

Jinja2模板引擎简介

Jinja2 是一个广泛使用的模板引擎,为 Python 编程语言设计。它被设计为安全、灵活和快速,适用于各种应用程序,特别是在 Web 开发中。Jinja2 的模板语言被认为是直观和易于上手的,同时提供了强大的功能,使得开发者能够有效地分离业务逻辑和展示逻辑。

Jinja2的工作原理

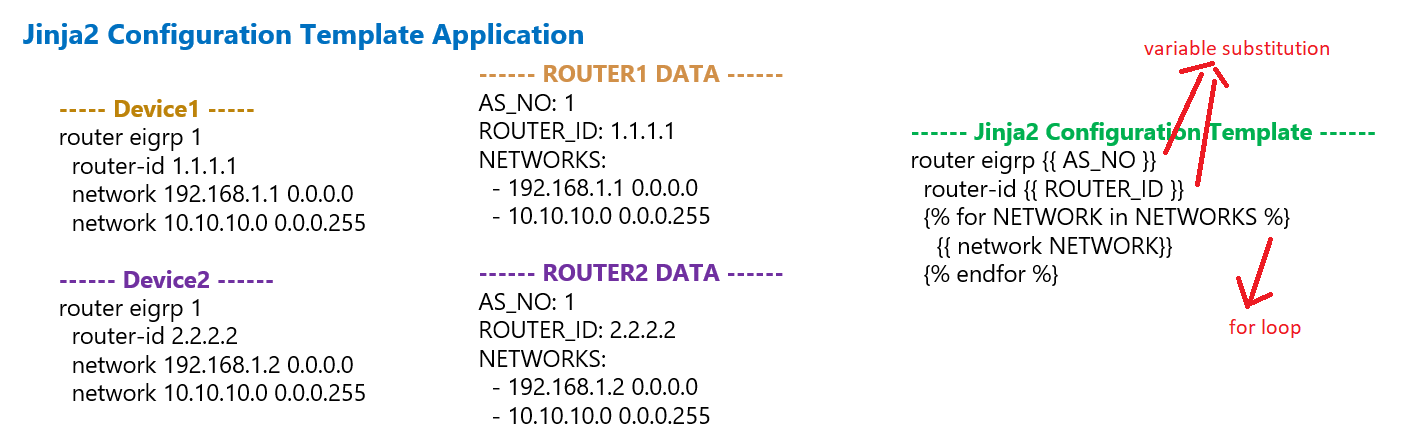

在 Jinja2 中,模板是一个文本文件,通常用来生成 HTML、XML 或其他标记语言的文档。它包含静态数据和动态元素,动态元素使用占位符表示,这些占位符在渲染时会被替换为实际值。Jinja2 通过解析模板文件,执行其中的变量和语句,然后输出最终的结果。

Jinja2的优势

Jinja2 的优势在于它的设计哲学:安全地处理用户输入,防止代码注入。这使得它成为了许多 Web 框架的默认模板引擎,例如 Flask 和 Django。Jinja2 通过一系列内置的过滤器和控制结构,提供了强大的模板功能,同时保持了模板的简洁和可维护性。

2. 理解Jinja2模板注入攻击

2.1 模板注入攻击的原理

2.1.1 什么是模板注入攻击

在本章节中,我们将深入探讨什么是模板注入攻击,并解释其基本原理。模板注入攻击通常发生在Web应用中,攻击者通过在模板中插入恶意代码片段,利用模板引擎在服务器端执行这些代码,从而达到破坏应用安全的目的。

模板注入攻击通常与Web开发中使用的模板引擎有关,如Jinja2、Django模板等。这些模板引擎允许开发者将动态内容嵌入到HTML页面中,而无需直接编写大量的服务器端代码。然而,如果模板引擎的配置不当,或者开发人员没有对用户输入进行适当的过滤,攻击者可能会利用这些特性执行恶意代码。

模板注入攻击的原理可以通过以下步骤简单概括:

- 攻击者识别出Web应用中使用的模板引擎。

- 分析模板引擎的语法和特性,找出可能的注入点。

- 构造恶意代码片段,并通过输入字段或URL参数注入到模板中。

- 当模板引擎解析并渲染页面时,恶意代码被执行。

- 攻击者通过执行的恶意代码获取敏感信息,或者对目标服务器进行控制。

2.1.2 模板注入攻击的常见场景

在本章节中,我们将介绍模板注入攻击的一些常见场景,以帮助读者更好地理解和识别这种攻击方式。模板注入攻击的场景通常与Web应用的开发和部署方式有关。以下是一些典型的场景:

场景一:用户输入处理不当

在某些情况下,Web应用可能会直接将用户输入嵌入到模板中,而没有进行适当的过滤或转义。这为攻击者提供了机会,通过提交精心构造的输入,如特殊字符、标签或代码片段,来触发模板注入攻击。

场景二:开发者自定义模板标签

在某些框架中,开发者可能会创建自定义的模板标签或过滤器来扩展模板引擎的功能。如果这些自定义功能没有得到妥善的保护,攻击者可能会利用它们来执行恶意代码。

场景三:配置错误

有时候,模板引擎的配置错误也可能导致模板注入攻击。例如,如果允许用户自定义模板内容或配置项,这可能会被攻击者利用来注入恶意代码。

2.2 模板注入攻击的危害

2.2.1 数据泄露

模板注入攻击的第一个危害是数据泄露。攻击者通过注入恶意代码片段,可以读取服务器上的敏感文件,如配置文件、数据库凭证等,或者直接访问后端数据库,从而获取用户的敏感信息。

数据泄露的危害

数据泄露对企业和个人都可能造成巨大的损失。对于企业来说,泄露的数据可能包括商业机密、用户信息等,这些信息的泄露可能导致经济损失、信誉受损,甚至法律责任。对于个人用户,泄露的信息可能包括个人身份信息、财务信息等,这些信息的泄露可能导致个人隐私被侵犯、财产损失等。

数据泄露的防御

为了防止数据泄露,开发者需要采取以下措施:

- 对所有用户输入进行严格的验证和过滤。

- 不允许用户输入直接嵌入到模板中。

- 使用安全的认证和授权机制。

- 对敏感信息进行加密存储。

2.2.2 代码执行

模板注入攻击的第二个危害是代码执行。攻击者通过注入恶意代码片段,可以在服务器上执行任意代码,从而对系统进行控制。

代码执行的危害

代码执行攻击的危害非常严重,攻击者可以通过执行恶意代码:

- 获取系统的控制权。

- 删除或修改文件。

- 安装后门或恶意软件。

- 对其他系统发起攻击。

代码执行的防御

为了防止代码执行,开发者需要采取以下措施:

- 对用户输入进行严格的验证和过滤。

- 使用参数化查询或安全的API。

- 使用沙箱环境运行用户代码。

- 不要在服务器上运行不受信任的代码。

2.2.3 系统控制

模板注入攻击的第三个危害是系统控制。攻击者通过注入恶意代码片段,可以控制整个Web应用,甚至整个服务器系统。

系统控制的危害

系统控制攻击的危害是灾难性的,攻击者可以:

- 监控和窃取所有用户数据。

- 修改或删除数据。

- 利用服务器的资源发起DDoS攻击。

- 利用服务器作为跳板进行其他网络攻击。

系统控制的防御

为了防止系统控制,开发者需要采取以下措施:

- 实施严格的权限控制。

- 使用安全的编程实践。

- 定期更新和打补丁。

- 实施入侵检测和响应系统。

2.3 模板注入攻击的识别与防御

2.3.1 识别模板注入攻击的技巧

在本章节中,我们将介绍如何识别模板注入攻击的技巧。识别模板注入攻击是防御的第一步,开发者需要了解攻击者可能使用的技术和方法。

识别技巧一:异常行为监控

开发者可以通过监控应用的异常行为来识别模板注入攻击。例如,当模板引擎抛出异常时,可能是因为注入了恶意代码。

识别技巧二:代码审查

开发者可以通过代码审查来识别模板注入攻击的风险。审查代码时,需要注意是否存在不受信任的用户输入直接嵌入到模板中的情况。

识别技巧三:使用安全工具

开发者