【Linux高级应用】:使用SSH实现无密码登录

发布时间: 2024-12-11 22:10:59 阅读量: 13 订阅数: 15

多台linux服务器相互无密码访问

# 1. SSH协议基础

SSH(Secure Shell)协议是一种安全的网络协议,用于加密数据传输,保证远程登录和命令行执行等操作的安全性。它广泛应用于IT行业中,特别是在服务器管理和云计算服务中,是保障网络安全传输的重要工具。

## 1.1 SSH的起源和发展

SSH最初是为替代不安全的Telnet和FTP协议而设计的。早期版本的SSH(版本1)存在一些安全漏洞,后续发展的SSH版本2改进了这些缺陷,增加了更强大的加密算法和认证机制。

## 1.2 SSH的工作原理

SSH在客户端和服务器之间建立一个加密通道,所有的数据传输都在这个通道中进行,有效地阻止了数据被窃听或篡改。它通常运行在22端口,但可以通过配置更改端口号以增强安全性。

## 1.3 SSH的用途

SSH的主要用途包括远程登录、文件传输、端口转发、远程命令执行等。它的出现极大地提高了远程操作的安全性,是IT专业人员在日常工作中不可或缺的工具之一。

# 2. SSH密钥认证机制

## 2.1 密钥认证的工作原理

### 2.1.1 公钥和私钥的生成

SSH密钥对由公钥和私钥组成,它们是通过一种数学算法生成的,通常使用RSA或者更安全的椭圆曲线算法(如ECDSA或Ed25519)。每一对密钥都应该是独一无二的,以确保安全性。私钥应严格保密,因为它可以解密由相应公钥加密的信息。

以下是使用OpenSSH工具生成SSH密钥对的命令:

```bash

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

```

这个命令将会生成一个4096位的RSA密钥对,并且将生成的公钥以电子邮件地址作为注释添加到末尾。按回车键后,系统会询问密钥保存的位置(默认是用户目录下的`.ssh/id_rsa`),之后会提示设置passphrase,这是一个可选步骤但推荐设置。

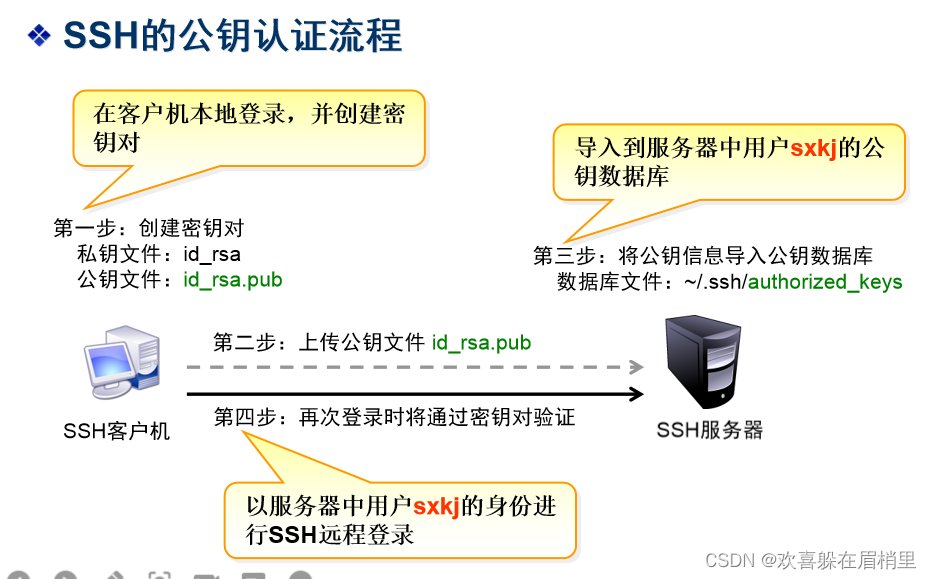

### 2.1.2 公钥在认证中的作用

在SSH认证过程中,公钥用于验证身份。当你尝试通过SSH连接到一台服务器时,客户端会发送一个由你的私钥签名的认证请求。服务器拥有相应的公钥,会用它来验证签名。如果签名有效,服务器就会允许连接,否则会拒绝。

这个过程是单向的,即服务器不会发送任何东西到客户端进行签名。公钥可以安全地分发给任何需要验证你身份的实体,而私钥则必须由你妥善保管。

## 2.2 SSH密钥的生成和配置

### 2.2.1 生成SSH密钥对

在上文提到的`ssh-keygen`命令执行后,会在指定位置生成私钥文件(默认是`~/.ssh/id_rsa`),并且默认生成一个公钥文件(默认是`~/.ssh/id_rsa.pub`)。为避免混淆和管理多个密钥对,建议使用`-f`参数指定文件名,`-C`参数指定注释。

### 2.2.2 配置SSH密钥以实现无密码登录

为了实现无密码登录,需要将生成的公钥内容添加到目标服务器的`~/.ssh/authorized_keys`文件中。这可以通过以下步骤完成:

1. 将公钥内容复制到剪贴板,使用以下命令:

```bash

cat ~/.ssh/id_rsa.pub | pbcopy

```

注意:`pbcopy`是在macOS上使用的命令,如果是Linux或Windows系统,需要采用其他方式。

2. 登录到远程服务器,并编辑`~/.ssh/authorized_keys`文件,将公钥内容粘贴进去。可以使用如下命令实现:

```bash

echo $YOUR_PUBLIC_KEY_CONTENT >> ~/.ssh/authorized_keys

```

其中`$YOUR_PUBLIC_KEY_CONTENT`是上一步获取的公钥内容变量。

之后,当你从客户端机器上通过SSH连接到这台服务器时,SSH客户端会自动使用私钥签名认证请求,服务器验证签名无误后允许登录,从而实现了无密码登录。

## 2.3 SSH密钥安全最佳实践

### 2.3.1 安全地管理SSH密钥

管理好私钥的安全是至关重要的。应该采取以下措施:

- 使用长且复杂的passphrase,可以结合助记词以增加记忆性。

- 不要在任何不可信的机器上使用私钥,尤其是那些不受你控制的机器。

- 限制对私钥文件的访问权限,只允许私钥的所有者(通常是文件所有者)读写该文件。

- 使用`ssh-agent`来管理passphrase,避免在命令行中直接输入。

### 2.3.2 定期更新和轮换密钥

为了降低密钥被破解的风险,定期更新和轮换密钥是一个非常实用的安全措施。可以按照以下步骤进行:

1. 生成新的密钥对,并将公钥添加到所有需要访问的服务器中。

2. 验证新密钥的无密码登录是否正常工作。

3. 一旦确认无误,逐步淘汰旧的密钥对,直到不再使用。

```bash

ssh-keygen -f ~/.ssh/id_rsa -R [服务器地址]

```

该命令用于从`known_hosts`文件中删除旧的密钥条目,其中`[服务器地址]`是服务器的IP或主机名。注意,定期轮换密钥可能需要谨慎操作,确保所有使用该密钥的服务都被及时更新。

通过本章节的介绍,现在你已经理解了SSH密钥认证机制的基础工作原理和生成配置方法,并且掌握了相关的安全最佳实践。下一章节将深入探讨如何使用SSH客户端和服务器进行日常操作。

# 3. 使用SSH客户端和服务器

## 3.1 SSH客户端的使用方法

### 3.1.1 命令行中SSH的基本使用

在Linux或Unix系统中,SSH客户端默认已经安装,允许用户通过命令行远程连接到SSH服务器。最基本的SSH命令格式如下:

```bash

ssh [user@]hostname [command]

```

这里,`[user@]`是可选的,如果你要以特定的用户身份登录服务器,就在这里指定用户名。`hostname`可以是IP地址或者域名。如果省略`command`部分,SSH客户端会在登录成功后给你一个命令行界面让你输入命令。

例如,连接到远程服务器并执行一条简单的命令,查看服务器的CPU信息,可以这样做:

```bash

ssh user@192.168.1.1 "lscpu"

```

这条命令会以`user`的身份登录IP地址为`192.168.1.1`的服务器,并执行`lscpu`命令,然后退出。如果你想要在远程服务器上开启一个交互式的命令行界面,可以省略`command`部分:

```bash

ssh user@192.168.1.1

```

执行该命令后,将会提示输入密码,成功验证后,你将会看到远程服务器的命令行提示符。

### 3.1.2 通过SSH客户端进行文件传输

除了命令行交互,SSH客户端还支持通过`scp`和`sftp`进行文件传输。`scp`(Secure Copy)用于在本

0

0