Python脚本在Linux系统中的安全实践:防止注入攻击和权限提升,保障系统安全

发布时间: 2024-06-22 22:38:09 阅读量: 71 订阅数: 34

Python-Python安全脚本

# 1. Python脚本在Linux系统中的安全基础**

Python脚本在Linux系统中广泛使用,但如果没有适当的安全措施,它们可能会成为攻击者的目标。本章将介绍Python脚本在Linux系统中安全基础,包括:

- **安全编码实践:**遵循安全编码实践,例如输入验证、输出编码和错误处理,以防止常见的攻击。

- **文件系统权限:**了解Linux文件系统权限,并正确设置文件和目录的权限,以防止未经授权的访问。

- **用户权限管理:**管理用户权限,授予最小必要的权限,并使用组和角色来组织访问。

# 2. 防止注入攻击

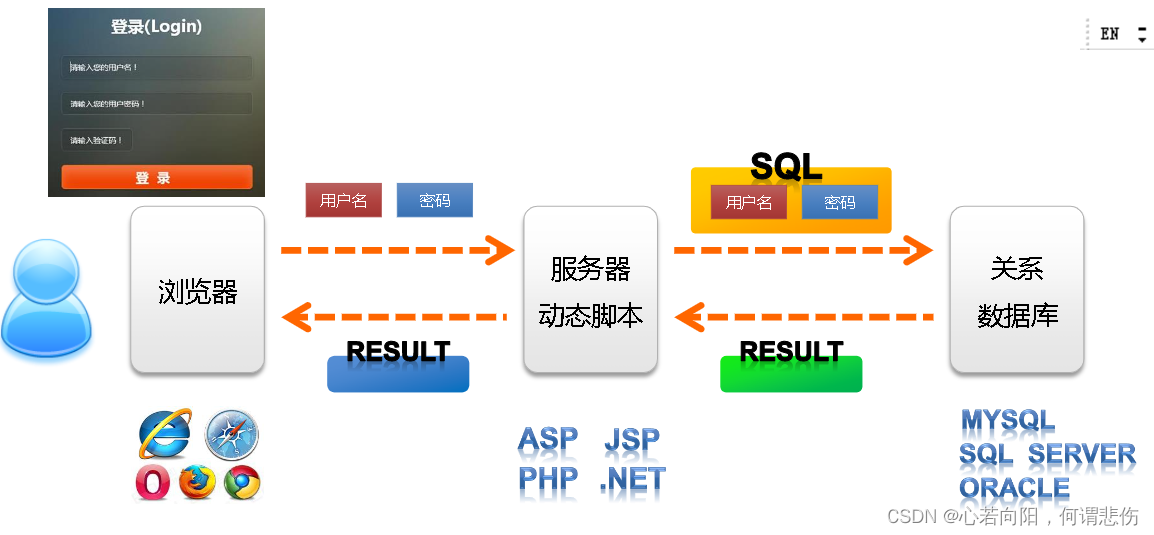

注入攻击是一种常见的网络安全威胁,它允许攻击者通过向应用程序输入恶意数据来控制应用程序的行为。在Python脚本中,注入攻击可以通过多种方式发生,包括SQL注入、命令注入和XPath注入。

### 2.1 输入验证和过滤

输入验证和过滤是防止注入攻击的第一道防线。通过验证和过滤用户输入,可以确保只有合法的数据进入应用程序。

#### 2.1.1 数据类型检查

数据类型检查可以确保用户输入的数据类型与应用程序预期的一致。例如,如果应用程序需要一个整数,则可以检查输入是否为整数。

```python

def validate_integer(value):

try:

int(value)

return True

except ValueError:

return False

```

#### 2.1.2 黑名单和白名单过滤

黑名单和白名单过滤可以用来阻止或允许特定值进入应用程序。黑名单过滤会阻止列入黑名单的值,而白名单过滤只允许列入白名单的值。

```python

# 黑名单过滤

def blacklist_filter(value):

blacklist = ["script", "alert", "iframe"]

return value not in blacklist

# 白名单过滤

def whitelist_filter(value):

whitelist = ["name", "email", "phone"]

return value in whitelist

```

### 2.2 参数化查询

参数化查询是一种防止SQL注入的有效技术。它通过将用户输入作为参数传递给SQL语句,而不是直接将输入嵌入到SQL语句中来工作。

#### 2.2.1 SQL注入的原理

SQL注入攻击发生在攻击者能够将恶意SQL语句注入到应用程序的SQL查询中时。例如,如果应用程序使用以下查询从数据库中获取用户数据:

```sql

SELECT * FROM users WHERE username = '%s'

```

攻击者可以通过输入以下值来利用此查询:

```sql

username = 'admin' OR 1=1

```

这将导致以下查询执行:

```sql

SELECT * FROM users WHERE username = 'admin' OR 1=1

```

此查询将返回所有用户数据,因为条件 `1=1` 始终为真。

#### 2.2.2 使用参数化查询防止注入

参数化查询通过将用户输入作为参数传递给SQL语句来防止注入攻击。这确保了用户输入不会被解释为SQL代码。

```python

import mysql.connector

def parameterized_query(username):

connection = mysql.connector.connect(...)

cursor = connection

```

0

0