进阶安全配置:Nginx HTTPS转HTTP的安全头部策略实施

发布时间: 2024-12-15 09:19:31 阅读量: 13 订阅数: 29

安全的纽带:Nginx中SSL证书配置全攻略

参考资源链接:[Nginx https配置错误:https请求重定向至http问题解决](https://wenku.csdn.net/doc/6412b6b5be7fbd1778d47b10?spm=1055.2635.3001.10343)

# 1. Nginx与HTTPS基础

在本章中,我们将探讨Nginx如何成为现代Web服务器的首选,并解释它如何通过HTTPS加强网站安全。Nginx以其高效的负载处理能力、模块化架构和灵活的配置而闻名。同时,HTTPS不仅仅是一个传输层的安全协议,它也是确保数据完整性和隐私的关键技术。我们将从Nginx的基本配置开始,介绍如何在Nginx上启用HTTPS,以及HTTPS如何通过SSL/TLS协议保证数据传输的安全性。这将为后续章节中探讨更高级的安全头部策略打下坚实的基础。通过本章,读者将获得对Nginx和HTTPS在Web安全中作用的基本理解,并为深入学习后续章节做好准备。

# 2. 安全头部策略理论详解

## 2.1 安全头部的作用与分类

### 2.1.1 防止信息泄露的头部策略

在现代Web应用中,信息泄露是一个严重的问题,攻击者可以通过不同的方式获取敏感数据,例如通过HTTP响应头中的元数据。安全头部策略可以有效地防止此类信息泄露,以下是一些关键的策略:

- **X-Content-Type-Options**:用于防止浏览器基于MIME类型猜测资源类型,从而避免安全风险。一般设置为`X-Content-Type-Options: nosniff`,这样浏览器会忽略任何服务器未明确指定的内容类型,并且不会将响应视为JavaScript执行。

- **X-Download-Options**:这是一个IE特有的头部,用来阻止下载的HTML文档在IE中执行。设置为`X-Download-Options: noopen`可以防止下载的内容在浏览器中打开。

- **Strict-Transport-Security (HSTS)**:这是一个非常重要的安全头部,用于强制浏览器只通过HTTPS连接到服务器,而不再接受HTTP连接。这有助于防止中间人攻击和降低会话劫持的风险。例如设置`Strict-Transport-Security: max-age=31536000; includeSubDomains`会在一年内强制使用HTTPS,并且包括所有子域名。

### 2.1.2 防止跨站脚本攻击的头部策略

跨站脚本攻击(XSS)是一个常见的Web安全威胁,安全头部在这方面也提供了一系列的防御措施:

- **Content-Security-Policy (CSP)**:通过指定哪些来源的资源可以加载,CSP帮助防止XSS攻击。例如,通过设置`Content-Security-Policy: default-src 'self'`,你只允许加载同一来源的内容。

- **X-Permitted-Cross-Domain-Policies**:这个头部用来声明Flash、PDF等插件可以如何与不同的域交互。设置为`X-Permitted-Cross-Domain-Policies: none`可以禁止插件从其他域中加载数据。

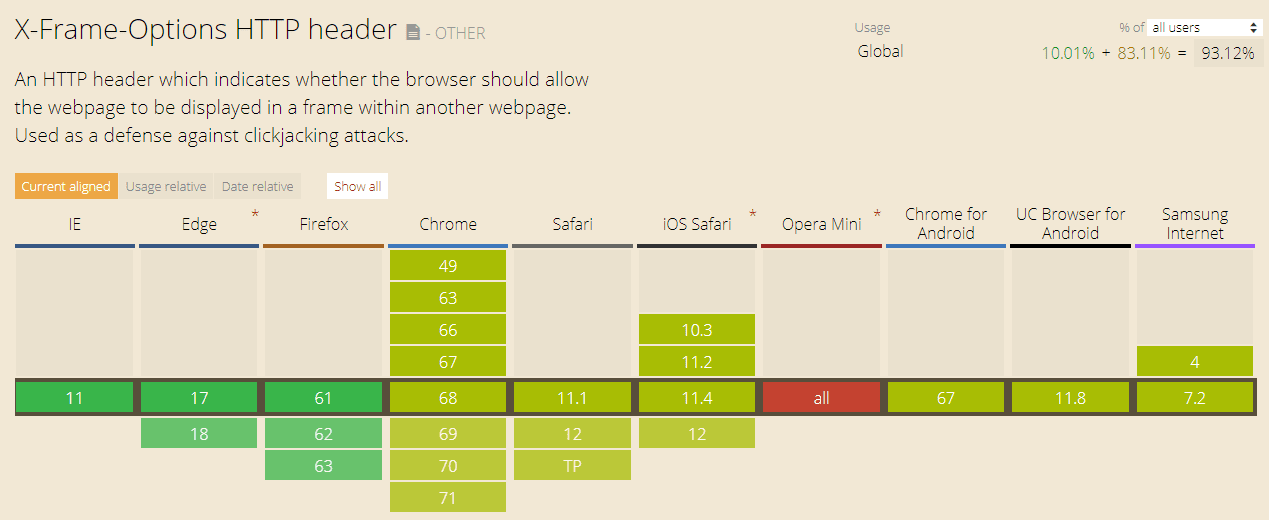

### 2.1.3 防止点击劫持的头部策略

点击劫持(Clickjacking)是一种攻击者欺骗用户点击一个页面上的隐藏元素的技术。通过设置特定的安全头部,可以降低点击劫持的风险:

- **X-Frame-Options**:这个头部用于指示浏览器是否应该允许在`<frame>`, `<iframe>`, `<embed>`, 或 `<applet>`元素中显示页面。设置为`X-Frame-Options: DENY`会禁止在任何框架中显示页面,而`SAMEORIGIN`选项只允许相同源的页面嵌入内容。

## 2.2 HTTPS与安全头部的关联

### 2.2.1 HTTPS的作用与优势

HTTPS(HTTP Secure)是HTTP的安全版本,它通过加密连接保护数据的隐私和完整性。HTTPS使用SSL/TLS协议为数据传输提供安全性,确保客户端与服务器之间的通信不被第三方窃听或篡改。其主要优势包括:

- **数据加密**:传输过程中的数据是加密的,即使被拦截也无法读取。

- **身份验证**:TLS握手过程中会验证服务器的身份,防止中间人攻击。

- **完整性保护**:数据传输的完整性得到保证,任何篡改都会被检测到。

### 2.2.2 安全头部在HTTPS中的角色

虽然HTTPS为数据提供了强大的加密和身份验证手段,但安全头部可以提供额外的安全层:

- **HTTP严格传输安全(HSTS)**:确保浏览器总是通过HTTPS连接到服务器。

- **内容安全策略(CSP)**:提供额外的内容安全保护,比如限制资源加载策略。

- **X-Frame-Options**:保护网站防止被点击劫持。

这些安全头部与HTTPS一起工作,增强了Web应用的整体安全。

## 2.3 安全头部配置的最佳实践

### 2.3.1 常见安全头部的配置方法

为了利用安全头部提供额外的安全防护,必须正确地在服务器配置文件中添加这些头部。以下是一些常见的安全头部和其配置方法:

- **X-XSS-Protection**:在IIS服务器上可以通过配置HTTP响应头实现,而在Apache服务器上可以使用mod_headers模块来设置。

### 2.3.2 安全头部的优先级和兼容性问题

在配置安全头部时,必须考虑浏览器对于头部优先级的处理规则,以及不同浏览器间的兼容性问题。例如,一些头部可能会被浏览器默认的设置所覆盖,需要通过测试来确保自定义安全头部能够正常工作。

在配置安全头部时,考虑到每个安全头部的特性以及它们对浏览器行为的影响至关重要。这有助于优化Web应用的安全性能,同时避免出现不必要的兼容性问题。

在下一章中,我们将深入了解Nginx安全头部配置实践,包括具体的配置文件结构解析,以及如何实现HTTP到HTTPS的转换,并提供相关安全头部配置的实例。

# 3. Nginx安全头部配置实践

## 3.1 配置文件的结构与解析

### 3.1.1 Nginx配置文件的组成

Nginx的配置文件通常位于 `/etc/nginx/nginx.conf` 或 `/etc/nginx/conf.d/` 目录下。主配置文件中会包含全局设置、事件设置、HTTP模块以及多个server块,用于定义不同的虚拟主机配置。server块通常包含listen指令、server_name指令以及location块,用于定义具体的服务配置。而安全头部的配置就位于具体的location块中。

```nginx

# 示例:Nginx配置文件的一部分

user nginx;

worker_processes 1;

error_log /var/log/nginx/error.log warn;

events {

worker_connections 1024;

}

http {

include /etc/nginx/mime.types;

default_type application/octet-stream;

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /var/log/nginx/a

```

0

0