Jinja2.utils安全最佳实践:防御模板注入攻击的有效策略

发布时间: 2024-10-14 17:29:28 阅读量: 31 订阅数: 30

# 1. Jinja2.utils概述

## 1.1 Jinja2.utils的介绍

Jinja2 是一个广泛使用的模板引擎,它在 Python Web 框架如 Flask 和 Django 中占据着核心地位。Jinja2.utils 是 Jinja2 库中的一个模块,提供了各种实用工具函数,用于帮助开发者在模板渲染过程中执行常见的任务,同时保持代码的清晰和模块化。

## 1.2 Jinja2.utils的功能

Jinja2.utils 主要包含了一系列工具函数,这些函数可以用于过滤、格式化和验证数据。它们可以用来处理字符串、列表、字典等多种数据类型,以及提供了一些用于模板渲染的上下文处理工具。

```python

from jinja2 import utils

# 示例:使用 escape 函数来转义字符串中的特殊字符

safe_string = utils.escape('Hello <script>alert("XSS")</script>')

print(safe_string) # 输出:Hello <script>alert("XSS")</script>

```

在这个例子中,`escape` 函数用于防止跨站脚本攻击(XSS),它将可能的 HTML 标签转义为安全的字符串。这只是 Jinja2.utils 提供的众多实用工具中的一个例子。

## 1.3 Jinja2.utils在模板安全中的作用

在模板安全方面,Jinja2.utils 提供的工具函数可以帮助开发者防御模板注入攻击。通过使用这些函数,开发者可以确保模板渲染时的数据是安全的,从而减少安全漏洞的风险。接下来的章节将进一步探讨模板注入攻击的原理和防御策略,以及如何在实践中应用 Jinja2.utils 来提升安全性。

# 2. 模板注入攻击的原理与影响

在本章节中,我们将深入探讨模板注入攻击的原理及其对系统的潜在影响。我们将首先分析Jinja2模板引擎的工作机制,然后揭示攻击者如何利用这一机制进行攻击,最后探讨模板注入可能带来的数据泄露风险和系统安全性削弱。

## 2.1 模板注入攻击的原理

### 2.1.1 Jinja2模板引擎的工作机制

Jinja2是一个广泛使用的模板引擎,它在Web开发中扮演着重要角色,特别是在Python开发中。它允许开发者将动态内容插入到静态HTML模板中,从而生成个性化的Web页面。然而,这种灵活性也带来了安全风险,尤其是当模板引擎被不当使用时。

Jinja2模板引擎的工作流程通常包括以下几个步骤:

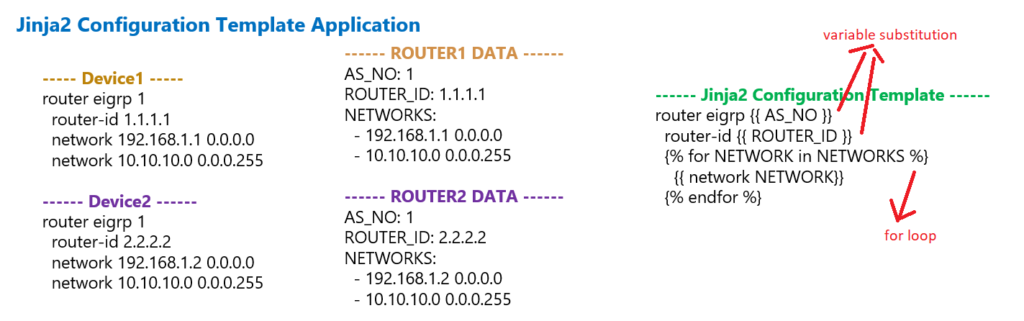

1. **模板加载**:开发者将设计好的模板文件加载到模板引擎中。

2. **变量替换**:模板引擎解析模板中的变量占位符,并用实际的值替换它们。

3. **控制结构执行**:模板引擎执行控制结构(如循环和条件判断),根据上下文动态生成内容。

4. **渲染输出**:最终生成的HTML内容被发送到客户端浏览器。

在这个过程中,如果模板引擎对用户的输入处理不当,就可能允许攻击者注入恶意代码,从而实现模板注入攻击。

### 2.1.2 攻击者如何利用模板注入

攻击者通常利用模板引擎对用户输入的处理不当来实施攻击。在Jinja2中,如果开发者直接将用户输入拼接到模板字符串中,而没有进行适当的转义或过滤,攻击者就可以通过注入特殊的模板语法来改变模板的原有逻辑。

例如,攻击者可以在用户输入中包含Jinja2的代码片段,如`{{ 7*7 }}`,这将在渲染时计算为`49`。更严重的是,攻击者可以注入控制结构,如`{% if user_input %}...{% endif %}`,从而执行只有在特定条件下才执行的代码。

这种攻击方式被称为模板注入攻击,它可以让攻击者控制模板的渲染过程,执行恶意代码,甚至访问服务器上的敏感数据。

## 2.2 模板注入攻击的影响

### 2.2.1 数据泄露的风险

模板注入攻击最常见的后果之一是数据泄露。攻击者可以通过注入恶意代码来访问存储在服务器上的敏感信息,如用户数据、配置文件、密码和其他机密信息。这些信息的泄露可能会导致严重的安全问题,包括身份盗窃、财务损失和信誉损害。

例如,攻击者可以通过注入模板标签来读取服务器上的文件,或者执行查询来检索数据库中的敏感信息。这种信息泄露对于个人用户和企业来说都是极其危险的。

### 2.2.2 系统安全性的削弱

除了数据泄露之外,模板注入攻击还会削弱系统的整体安全性。攻击者可以通过模板注入执行恶意代码,从而控制系统上的应用程序,甚至远程执行任意代码。

这种攻击可能导致多种安全问题,包括:

- **远程代码执行(RCE)**:攻击者可以执行服务器上的任意代码,完全控制系统。

- **服务器劫持**:攻击者可以利用漏洞控制服务器,将其作为攻击其他系统的跳板。

- **服务拒绝(DoS)**:通过大量请求或资源消耗,攻击者可以使服务器瘫痪,影响服务的可用性。

在本章节中,我们探讨了模板注入攻击的原理和影响,揭示了Jinja2模板引擎工作机制的细节,以及攻击者如何利用这一机制进行攻击。同时,我们也分析了模板注入可能带来的数据泄露风险和系统安全性削弱。这些知识对于理解和防御模板注入攻击至关重要。在下一章节中,我们将讨论防御模板注入的基本策略,包括输入验证与过滤,以及安全的编码实践。

# 3. 防御模板注入的基本策略

防御模板注入攻击的基本策略是至关重要的,因为它直接关系到系统的安全性和数据的保密性。在本章节中,我们将深入探讨如何通过输入验证与过滤以及安全的编码实践来构建抵御模板注入攻击的防线。

## 3.1 输入验证与过滤

输入验证与过滤是防御模板注入的第一道防线。通过实施严格的输入验证和过滤不安全的模板语法,可以大大降低模板注入的风险。

### 3.1.1 实施严格的输入验证

实施严格的输入验证是确保只有预期的数据被处理的第一步。开发者必须确保所有的用户输入都经过验证,以防止恶意数据的注入。

```python

def validate_input(input_data):

if not isinstance(input_data, str):

raise ValueError("Input must be a string")

# 正则表达式用于验证输入是否为预期的格式

if not re.match(r'^[a-zA-Z0-9]+$:', input_data):

raise ValueError("Invalid input format")

return input_data

```

在此代码示例中,我们定义了一个名为 `validate_input` 的函数,它接受用户输入并验证其是否为字符串类型以及是否符合预期的格式。如果输入不符合要求,则抛出一个异常,阻止数据进一步处理。

###

0

0