【SQL注入与网络安全】:透视网络攻击者的思维方式,让你更了解网络安全

摘要

SQL注入攻击是一种常见的网络安全威胁,它允许攻击者通过在数据库查询中插入恶意SQL代码来操纵后端数据库。本文首先概述了SQL注入攻击的基本原理和类型,揭示了其定义、危害以及各种攻击类型。接着,探讨了防御SQL注入的有效策略和措施,包括理论基础和实践应用,如输入验证、参数化查询、框架和库的使用、错误处理以及Web应用防火墙(WAF)的部署。此外,文章还对SQL注入技术进行了理论和高级实践层面的深入分析,指出利用SQL语法和数据库系统漏洞的方法。最后,本文强调了建立网络安全意识的重要性,并提供了防范SQL注入的实际操作建议,如安全审计和员工安全教育。整体而言,本文为理解、防御以及应对SQL注入攻击提供了全面的理论知识和实践指导。

关键字

SQL注入;网络安全;防御策略;数据清洗;参数化查询;Web应用防火墙(WAF)

参考资源链接:SQL注入教程:啊D与NBSI工具详解

1. SQL注入攻击概述

SQL注入攻击是一种常见的安全威胁,它是通过向Web应用的SQL查询中注入恶意SQL语句,进而破坏或控制数据库的行为。这种攻击能赋予攻击者未经授权的数据访问权限,甚至有可能使攻击者获得对系统的完全控制。SQL注入不仅危害大,而且它的影响范围广泛,从个人数据泄露到企业数据破坏,再到服务中断,后果严重。随着互联网的快速发展,SQL注入攻击变得更加频繁和复杂,因此对它进行深入理解和防御显得至关重要。

2. SQL注入的基本原理和类型

2.1 SQL注入的基本概念和危害

2.1.1 SQL注入定义

SQL注入是一种代码注入技术,攻击者通过在Web表单输入或通过URL传递恶意SQL指令,从而篡改后端数据库的查询或命令,获得未授权的数据库访问或操作权限。它利用了应用程序对用户输入的验证不当,SQL语句构造上的漏洞,以及对用户输入的不安全处理。攻击者可能利用注入点来绕过认证,获取敏感数据,甚至在某些情况下对数据库进行破坏性的操作,比如删除或修改数据,或者利用数据库服务器进行攻击。

2.1.2 SQL注入的影响范围和后果

SQL注入攻击的影响范围非常广泛,从个人用户的隐私数据泄露到企业敏感信息的被窃取,再到关键基础设施的受损,都有可能发生。例如,电商网站可能因SQL注入导致用户信息泄露,银行系统可能因SQL注入遭到资金盗窃,政府网站可能因SQL注入被篡改或用于传播恶意信息。后果可以非常严重,包括但不限于经济损失、信誉损失、法律责任追究以及用户的信任丧失。

2.2 SQL注入的攻击类型

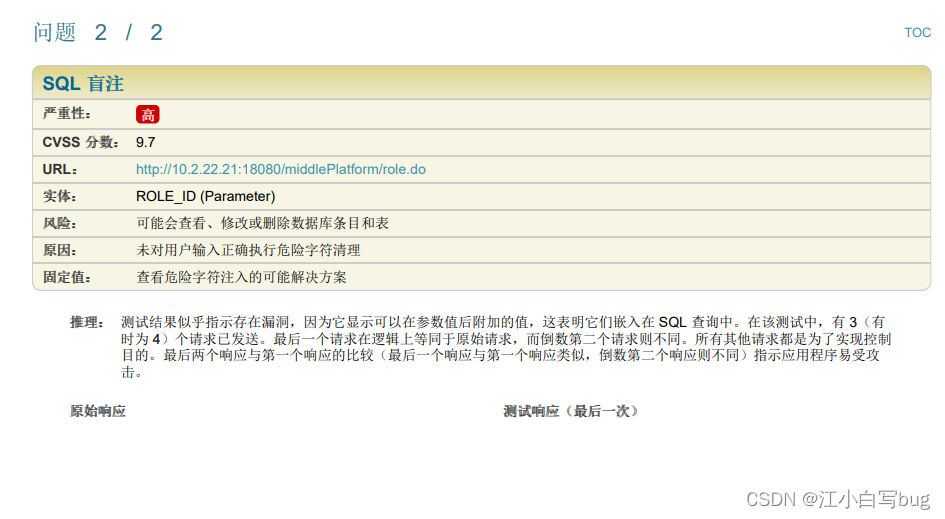

2.2.1 基于布尔的盲注

基于布尔的盲注是SQL注入的一种,攻击者通过构造特定的SQL语句,在没有错误信息返回的情况下,通过观察Web应用的响应来判断其真假。例如,攻击者可能会尝试注入一个条件判断语句,然后根据返回页面的内容来判断条件是否成立。这种方法对攻击者的耐心和技术水平要求较高,但是可以在没有错误信息的情况下完成攻击。

2.2.2 基于时间的盲注

基于时间的盲注是通过SQL的延时函数来判断注入的准确性。例如,MySQL数据库中的sleep()函数。攻击者会构造一个条件查询,如果条件为真,数据库服务器就会执行延时函数,从而使得页面响应变慢。通过测量响应时间的变化,攻击者可以判断出SQL注入查询的真伪。这种攻击方式更为隐蔽,不会直接从页面内容中获取信息,但可以有效地检测数据库中的某些数据。

2.2.3 基于错误的SQL注入

基于错误的SQL注入是一种攻击者通过故意触发SQL异常来获取信息的技术。攻击者构造的SQL注入代码会导致数据库执行时发生错误,而错误信息往往会被包含在响应中返回给用户。攻击者通过分析这些错误信息,可以了解到数据库结构、表名、列名等敏感信息,甚至可以直接获取数据库的敏感数据。

为了展示如何进行基于错误的SQL注入攻击,我们可以用下面的代码示例来演示:

- SELECT * FROM users WHERE username = '" || (SELECT username FROM users LIMIT 1) || "' AND password = '" || (SELECT password FROM users LIMIT 1) || "';

这个语句的目的是获取第一个用户的用户名和密码。如果用户名或密码错误,会触发错误信息,攻击者可以根据这些错误信息推断出数据库的结构和内容。

通过这些注入手段,攻击者能够以不同的方法来执行SQL注入,获得或破坏数据。因此,理解这些攻击手段对于防御SQL注入至关重要。接下来章节将详细探讨防御这些注入攻击的策略和措施。

3. 防御SQL注入的策略和措施

3.1 防御策略的理论基础

3.1.1 输入验证和数据清洗

输入验证是防止SQL注入攻击的第一道防线。它涉及到对所有输入数据进行严格的检查,以确保它们符合预期格式,并且不包含潜在的注入代码。例如,如果一个字段只应该包含数字,那么在处理这些数