Linux端口安全策略:如何防御常见网络威胁(专家版)

发布时间: 2024-12-11 20:17:04 阅读量: 7 订阅数: 11

metasploitable-linux-2.0.0.zip

# 1. Linux端口安全概述

Linux操作系统以其安全性和灵活性在服务器和网络设备中广泛部署。端口安全是维护Linux系统不受外部攻击和威胁的关键组成部分。本章将对Linux端口安全做一个概览,为理解后续章节打下基础。

## 1.1 Linux端口的作用

Linux系统中,端口是网络通信的基础。端口允许多个应用程序同时与外界进行数据交换。从安全角度而言,端口可以看作是系统与外部环境交互的通道,因此,管理好这些通道对于维护系统的安全性至关重要。

## 1.2 端口漏洞与系统安全

端口漏洞可能导致未经授权的访问、数据泄露甚至系统控制。了解这些潜在威胁有助于我们采取措施,减少因端口漏洞导致的风险。例如,若一个服务绑定在不必要的开放端口上,那么攻击者就可能利用该服务的漏洞进行攻击。

本章是理解Linux端口安全的起点,为后续章节中的端口安全策略和实践提供理论基础。

# 2. 端口安全的理论基础

## 2.1 端口安全的重要性

### 2.1.1 端口在网络安全中的作用

在计算机网络中,端口是网络通信的基础。每一个网络服务或应用通常都会绑定到一个特定的端口上,通过这些端口,服务器能够与客户端进行数据的收发。例如,HTTP服务默认运行在80端口,HTTPS服务运行在443端口。因此,端口是区分不同网络服务、实现多任务并行处理的关键机制。

端口的安全性直接影响到整个网络系统的安全状态。如果端口存在漏洞,攻击者可以通过这些漏洞侵入系统,窃取敏感数据,甚至获得系统的控制权。此外,未授权的服务可能会在开放的端口上运行,这些服务可能成为系统被攻击的入口点。

### 2.1.2 端口漏洞对系统的潜在威胁

端口漏洞是导致网络攻击和数据泄露的常见原因之一。攻击者利用端口漏洞,可以执行远程命令执行、注入攻击、服务拒绝攻击(DoS/DDoS)等恶意行为。例如,著名的“心脏出血”漏洞(CVE-2014-0160)就影响了SSL/TLS服务使用的开放SSL库,导致许多使用该库的网络服务易受攻击。

对系统安全管理人员而言,了解端口漏洞的原理和防御措施至关重要。及时修补已知漏洞,关闭不必要的端口,设置严格的访问控制,这些都是保障端口安全的有效方法。

## 2.2 端口扫描技术的原理与防御

### 2.2.1 端口扫描技术介绍

端口扫描是网络管理员用来诊断网络服务状态的一种技术,它可以发现网络中开放的端口和运行的服务,为网络安全评估和风险控制提供依据。然而,端口扫描技术也可被恶意使用来进行网络探测,攻击者借此来收集目标系统的相关信息。

在端口扫描过程中,扫描器会尝试连接目标主机的端口,并记录端口的响应状态。常见的扫描类型包括TCP SYN扫描、TCP全连接扫描、UDP扫描等。不同的扫描类型有不同的特点和用途,其中TCP SYN扫描是一种半开放扫描,可以有效地避免留下日志记录。

### 2.2.2 防御端口扫描的策略

防御端口扫描的策略多种多样,主要包括以下几点:

- **最小权限原则**:严格限制不必要的端口开放,只允许必须的服务端口。

- **入侵检测系统(IDS)**:部署IDS可以监控网络流量,及时检测和响应端口扫描行为。

- **防火墙规则**:配置防火墙规则来拒绝可疑的扫描流量。例如,可以设置规则来限制短时间内对同一端口的连接尝试次数。

- **变更默认端口**:将默认的端口号改为非标准端口号可以避免自动化扫描工具的探测。

- **定期安全审计**:通过定期的安全审计和漏洞扫描来发现和修复安全漏洞。

## 2.3 端口过滤与防火墙配置

### 2.3.1 Linux防火墙基本原理

Linux操作系统上最常用的防火墙是Netfilter。Netfilter提供了一套内核级别的网络数据包处理框架,允许用户定义数据包过滤规则,来决定哪些数据包可以被接受、拒绝或修改。通过iptables或firewalld这样的用户空间工具,管理员可以方便地配置和管理防火墙规则。

Linux防火墙工作在内核空间,当一个数据包到达网络接口时,Netfilter框架会在特定的钩子点(hook points)拦截数据包,并根据防火墙规则链(chains)的配置进行处理。规则链分为不同的类型,例如INPUT链、OUTPUT链、FORWARD链等,分别对应着不同方向的数据包处理。

### 2.3.2 防火墙规则的配置方法

配置防火墙规则是确保网络安全的重要手段。以下是一个简单的iptables规则配置示例:

```bash

# 允许本地回环接口的所有流量

iptables -A INPUT -i lo -j ACCEPT

iptables -A OUTPUT -o lo -j ACCEPT

# 允许已建立的和相关的连接

iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

# 阻止所有其他未指定的流量

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

# 允许特定端口(如HTTP端口80)的流量

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

# 保存规则并重启防火墙

iptables-save > /etc/iptables/rules.v4

service iptables restart

```

以上规则设置了防火墙的基本策略,并对特定端口进行了开放。需要注意的是,在配置规则之前,管理员应该明确每一条规则的作用和必要性,避免过度开放导致安全风险。

# 3. Linux端口安全实践

## 3.1 端口开放检测与管理

### 3.1.1 检测系统开放端口的方法

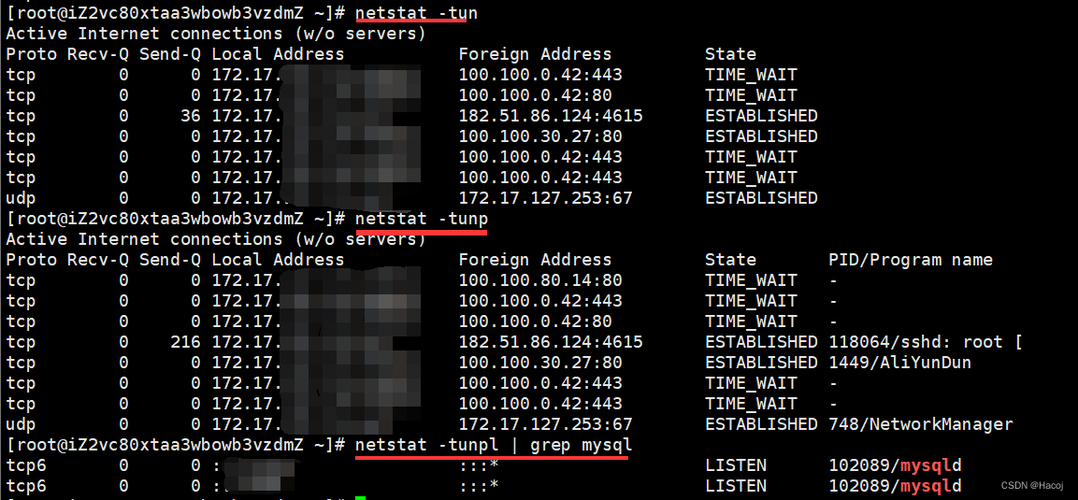

开放端口是网络服务的接口,它们允许外部连接访问特定的计算机服务。检查开放端口是确保系统安全的第一步,因为它能帮助识别哪些服务是公开的,可能会成为潜在的攻击目标。在Linux中,我们有多种方法可以检测开放端口。

首先,可以使用`netstat`命令。它是一个多功能的网络工具,可以列出系统上所有的活动连接。对于端口检测,`netstat`可以与`-tuln`选项一起使用。这里,`-t`代表TCP协议,`-u`代表UDP协议,`-l`表示监听状态,而`-n`则表示使用数字形式显示地址和端口信息,不进行DNS或服务名解析。

```bash

netstat -tuln

```

这个命令将显示所有TCP和UDP的监听端口,包括相关的本地和远程IP地址和端口号。这样的输出对于理解系统上运行的网络服务非常有用。

另一个实用工具是`ss`命令。它是`netstat`的一个现代替代品,用于显示socket统计信息。它在解析和展示信息方面更高效,并且使用起来更加轻量级。

```bash

ss -tuln

```

`ss`和`netstat`提供相似的信息,但`ss`命令的输出更加直观。

除了`netstat`和`ss`,`lsof`命令也是一个强大的工具,用于列出当前系统打开的文件和网络连接。`lsof`包括端口信息,但需要注意,某些Linux发行版默认不安装`lsof`。如果系统中没有,您可能需要先使用包管理器安装它。

```bash

sudo apt-get install lsof # 对于Debian/Ubuntu系统

sudo yum install lsof

```

0

0