JS逆向实战:OB反混淆与抓包修改策略

需积分: 0 188 浏览量

更新于2024-08-03

收藏 2.29MB DOCX 举报

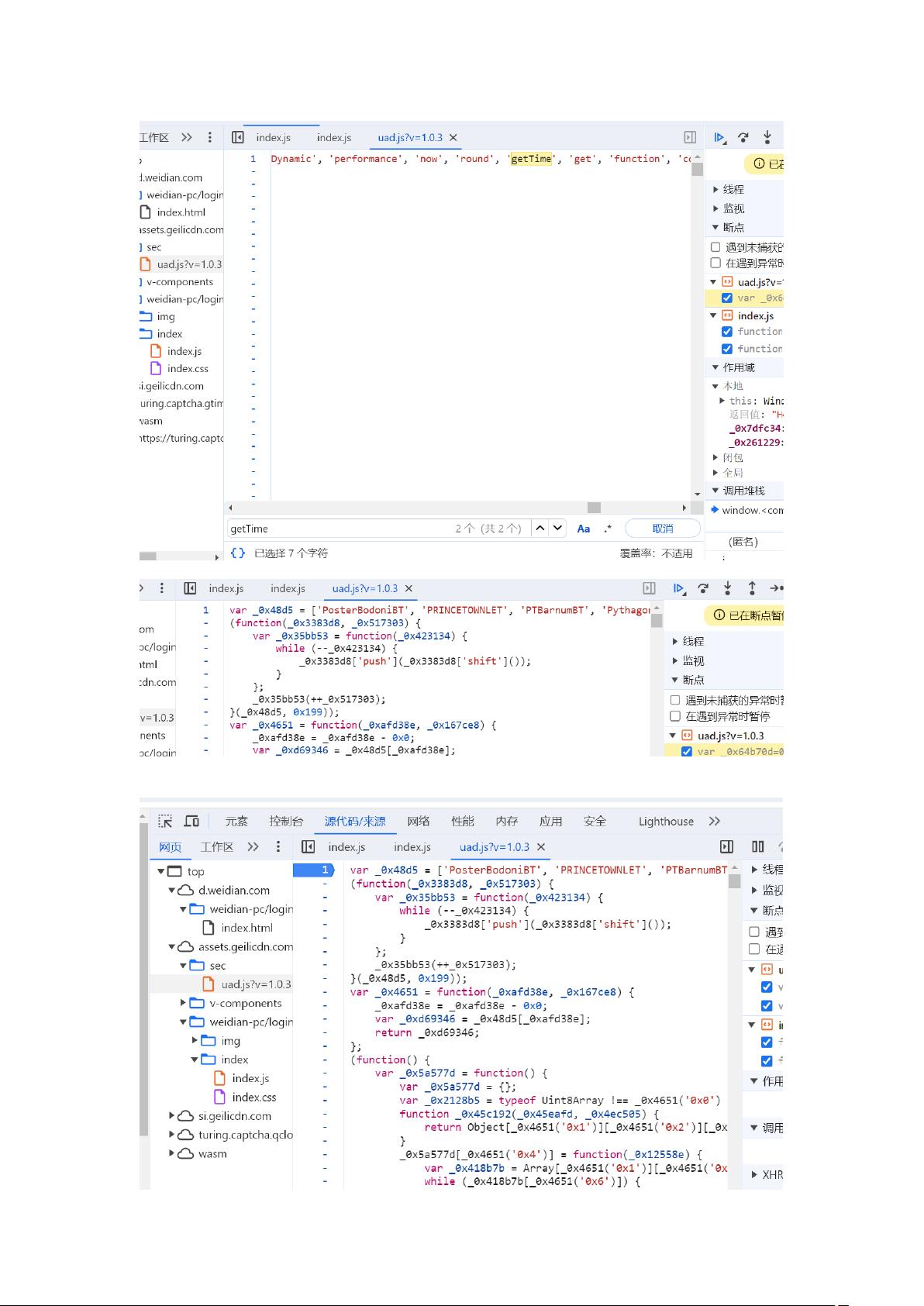

在JavaScript逆向工程实战中,面对混淆技术,尤其是Obfuscation Block (OB)的混淆,学习如何解混淆和进行代码替换是一项重要的技能。本文将深入探讨如何针对被混淆的代码进行分析,并提供了一种具体案例来演示如何在实际场景中应用这些技术。

首先,混淆是通过增加代码复杂度来防止逆向工程的一种常见方法,比如使用如`_0x2e98dd`这样的混淆变量名来代替原始变量。在这个例子中, `_0x2e98dd`被用来存储一些关键信息,如header、浏览器特征、屏幕尺寸以及系统字体数据等,这些都是为了隐藏原始代码逻辑而做的混淆操作。

当遇到自执行函数(即立即执行的匿名函数)时,由于混淆可能使函数调用变得难以追踪,开发者需要特别注意。在这种情况下,可以通过定义一个全局变量来保存混淆后的代码,例如`_0x261229`的值。这一步骤有助于在后续的逆向过程中恢复原始逻辑,因为全局变量相对更容易定位和操作。

原代码中的`btoa`函数被用于字符串编码,其在Node.js环境下的实现有所不同。在混淆前,`btoa(_0x570bef.gzip(_0x261229, {'to': 'string'}))`负责将数据压缩并转换为Base64格式。而在Node.js环境中,由于`btoa`不能直接处理Buffer对象,所以需要先将压缩后的字符串转换为`Buffer`,再转换回Base64:

```javascript

_0x261229 = Buffer.from(_0x570bef.gzip(_0x261229, {'to': 'string'}), "latin1").toString('base64');

```

这里的`Buffer.from`用于创建一个新的Buffer对象,`"latin1"`表示编码方式,确保数据在转换过程中不受影响。

参考资料《JS逆向百例》中提到的“W店UA”可能是某个项目或工具的名称,它提供了关于如何处理CORS跨域错误分析的额外指导,这对于理解整体环境和调试混淆后的代码同样重要。

学习如何反混淆JavaScript代码,需要熟悉混淆技术和常用的混淆策略,同时也需要了解Node.js环境下的编码转换。在实际操作中,结合调试工具和对混淆算法的理解,才能有效地还原和修改混淆后的代码。通过实例研究和实践经验,可以提升在逆向工程领域的技能和应对能力。

2021-09-23 上传

2021-04-11 上传

2012-11-15 上传

2023-09-03 上传

2023-08-27 上传

2023-07-26 上传

2023-07-08 上传

2023-06-20 上传

2023-09-02 上传

m0bi1e

- 粉丝: 4

- 资源: 67

最新资源

- 解决本地连接丢失无法上网的问题

- BIOS报警声音解析:故障原因与解决方法

- 广义均值移动跟踪算法在视频目标跟踪中的应用研究

- C++Builder快捷键大全:高效编程的秘密武器

- 网页制作入门:常用代码详解

- TX2440A开发板网络远程监控系统移植教程:易搭建与通用解决方案

- WebLogic10虚拟内存配置详解与优化技巧

- C#网络编程深度解析:Socket基础与应用

- 掌握Struts1:Java MVC轻量级框架详解

- 20个必备CSS代码段提升Web开发效率

- CSS样式大全:字体、文本、列表样式详解

- Proteus元件库大全:从基础到高级组件

- 74HC08芯片:高速CMOS四输入与门详细资料

- C#获取当前路径的多种方法详解

- 修复MySQL乱码问题:设置字符集为GB2312

- C语言的诞生与演进:从汇编到系统编程的革命