"深入分析WebLogic-CVE-2020-25511漏洞及其POC攻击方式"

需积分: 0 68 浏览量

更新于2023-12-18

收藏 13.94MB PDF 举报

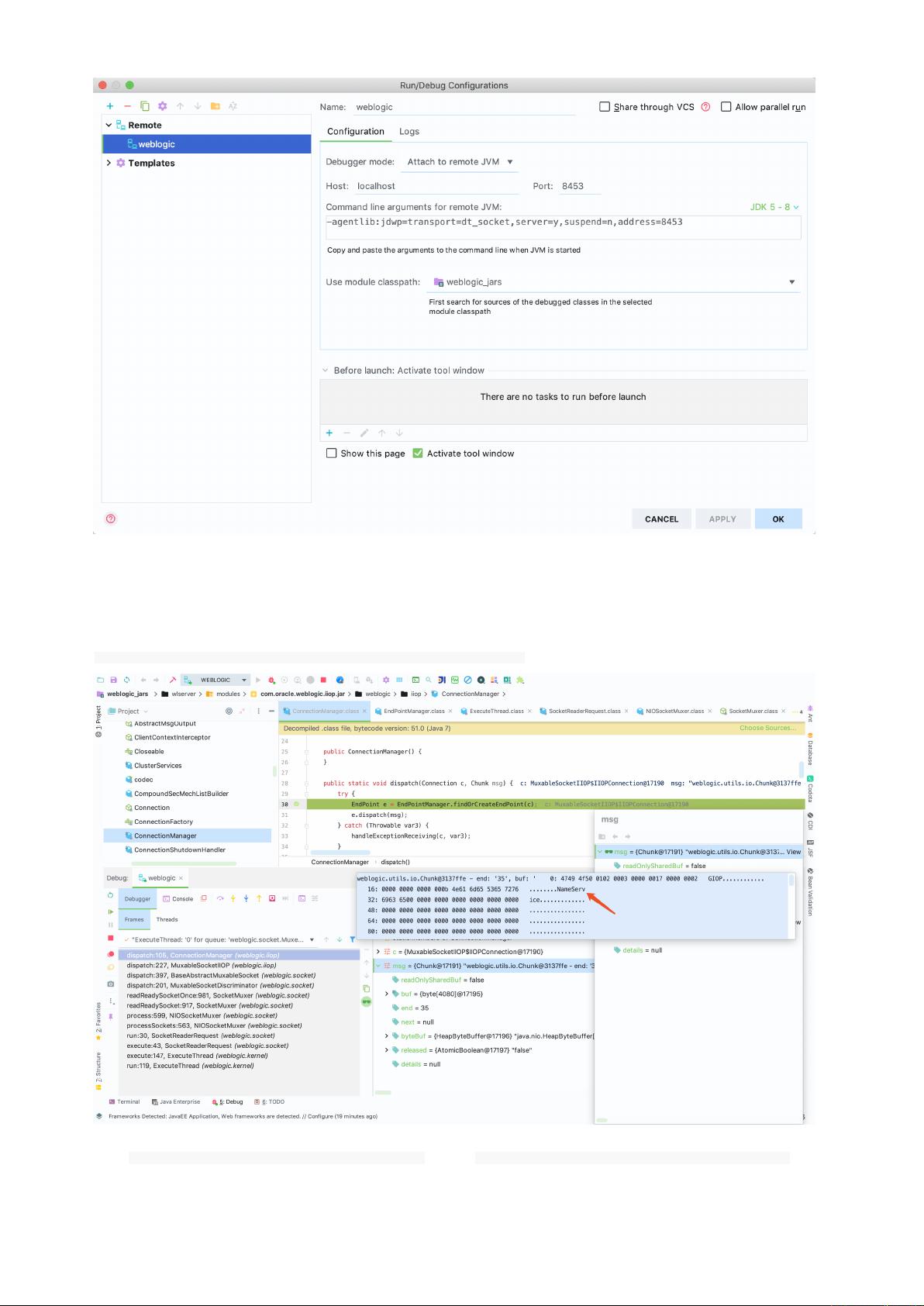

本文主要讨论了WebLogic的一个严重漏洞CVE-2020-25511,以及与该漏洞相关的POC和补丁措施。漏洞曝光后,Oracle迅速发布了补丁解决该问题,并提醒用户尽快升级到最新版本以免受到攻击。

CVE-2020-25511是在2020年1月14日被Oracle公布的一个重要漏洞,该漏洞可能导致攻击者远程执行任意代码,攻击难度较低,且风险等级较高,被评定为9.1的CVSS分值。

为了帮助用户更好地理解这一漏洞,一些安全研究人员开发了一些包含POC的工具,这些工具以不同的方式利用该漏洞。其中,一种POC利用了Docker和NAT技术来实现攻击,另一种POC则针对WebLogic服务器进行了攻击。

首先,针对使用Docker和NAT技术的POC,攻击者通过构造特定的网络环境,将受害服务器伪装成外网主机,然后利用CVE-2020-25511漏洞执行远程代码。这种POC的目的是验证该漏洞在具有NAT网络配置的环境中的影响。

另一种POC则是直接攻击WebLogic服务器,攻击者可以通过在WebLogic服务器上利用该漏洞上传恶意Java代码来执行任意命令。值得注意的是,为了成功利用该POC,攻击者需要在WebLogic服务器上具备写入文件的权限。

为了防范该漏洞的攻击,用户可以采取多种措施。首先,确保WebLogic服务器已安装了Oracle发布的补丁。其次,用户应该在WebLogic服务器和JDK中更新最新版本,以提高安全性。另外,用户还可以限制对WebLogic服务器的访问权限,尤其是限制应用程序可写入的目录。

此外,还有一个与CVE-2020-25511相关的漏洞CVE-2017-3241,该漏洞与RMI和IIOP协议有关。尽管该漏洞与CVE-2020-25511不完全相同,但也需要引起用户的重视。用户应该及时更新相关的补丁以确保服务器的安全性。

总之,CVE-2020-25511是WebLogic中的一个严重漏洞,可能导致远程代码执行。为了确保服务器的安全性,用户应该及时安装相关的补丁,并采取其他措施以提高系统的安全性。

点击了解资源详情

555 浏览量

268 浏览量

417 浏览量

2024-03-10 上传

595 浏览量

947 浏览量

133 浏览量

石悦

- 粉丝: 20

- 资源: 285

最新资源

- linux 系统及其程序开发

- keil中文版初学者快速入门

- 2009考研计算机强化班数据结构讲义-崔微(word)

- 2009考研计算机强化班计算机组成原理讲义-杨楠(word)

- 2009考研计算机强化班计算机网络讲义-洪老师(word)

- 最新flash8教程下载

- 2009考研计算机强化班操作系统讲义-孙卫真(word)

- 高校毕业生毕业设计选题系统

- 计算机故障速查手册,硬件、软件故障应有尽有!!!

- the c++ program language

- gtk2.0教程,内容详细,中文版

- 讲解了c99的全部内容,英文版的

- 《LINUX与UNIX SHELL编程指南》读书笔记

- Serv-U FTP的建立和维护手册(增补稿)

- Makefile 中文教程

- Regular Fabrics in Deep Sub-Micron Integrated-Circuit Design.pdf