配置二层与三层交换机防御ARP欺骗攻击的方法

需积分: 10 146 浏览量

更新于2024-09-20

收藏 73KB DOC 举报

"防止同网段ARP欺骗攻击的配置方法主要通过二层交换机和三层交换机的配置来实现,主要是设置访问控制列表(ACL)来过滤非网关设备发送的仿冒ARP报文,从而保护网络的安全。"

在防止同网段ARP欺骗攻击时,配置方法通常涉及到对二层和三层交换机的设置。ARP欺骗攻击是一种常见的网络安全威胁,攻击者可以通过发送伪造的ARP消息,将其他设备的流量重定向到攻击者的设备,从而窃取信息或中断网络服务。

**二层交换机的配置方法**:

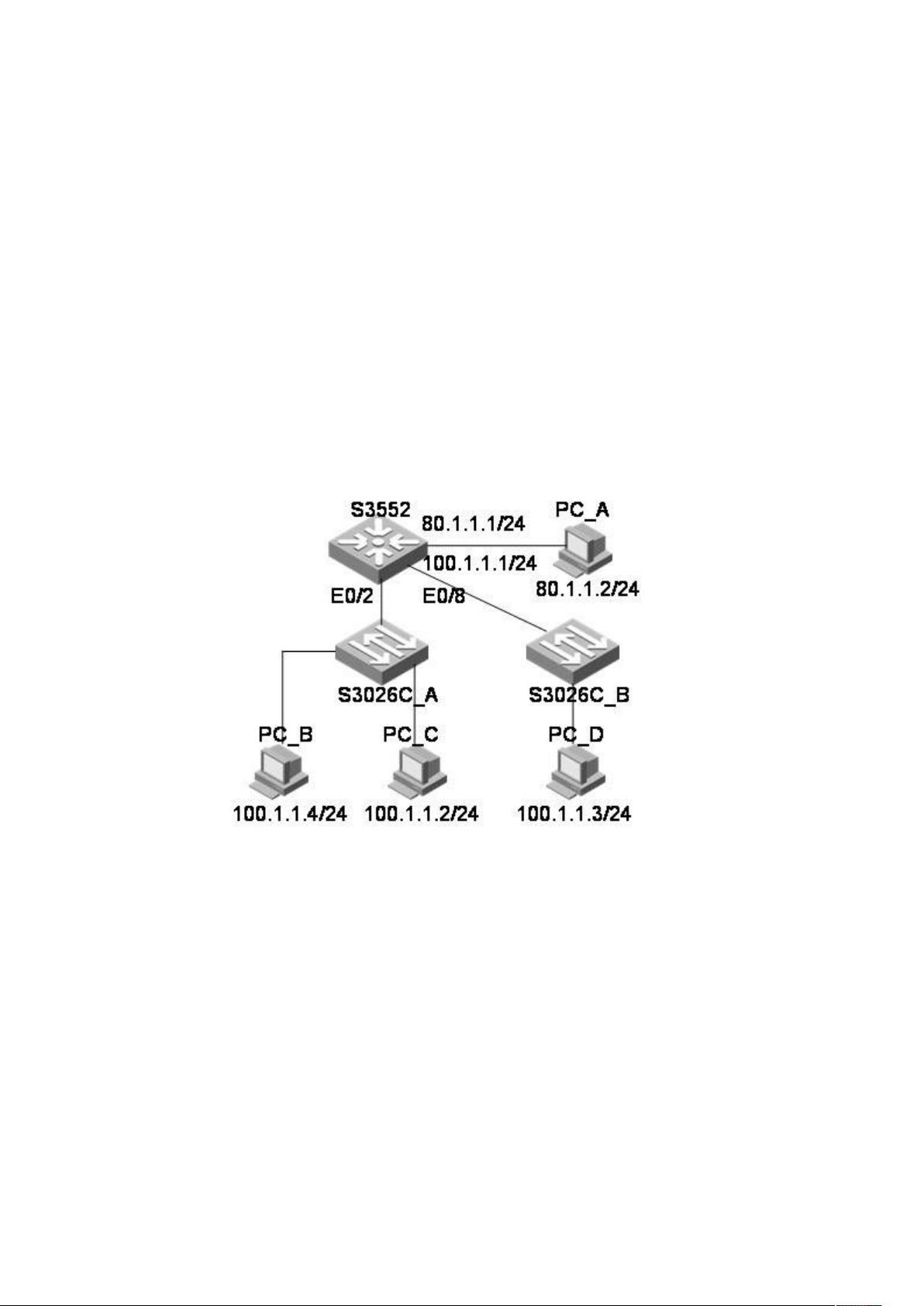

在二层交换机中,可以利用自定义ACL来过滤ARP报文。例如,配置一个编号为5000的ACL,包含两条规则。第一条规则`rule0`拒绝源IP地址为网关IP(例如100.1.1.1)的ARP报文,其中的十六进制表示`64010101`对应了这个IP地址。第二条规则`rule1`允许网关MAC地址(如000f-e200-3999)的ARP报文通过。配置完成后,通过`packet-filter user-group 5000`命令将ACL应用到交换机上,确保只有连接的网关设备能够发送网关的ARP响应报文,其他主机无法发送假冒的ARP响应。

**三层交换机的配置方法**:

在三层交换机的场景下,配置同样涉及ACL,但可能需要适应不同的网络环境。例如,如果三层交换机自身作为网关,需要配置一个ACL来阻止接收仿冒网关IP的ARP报文。一条拒绝规则(如`rule0`)用于禁止交换机的所有端口接收冒充网关IP(如100.1.1.5)的ARP报文,对应的十六进制表示为`64010105`。

这种配置方法的核心思想是,通过精确的ACL规则,确保只有合法的网关设备能够发布ARP信息,防止其他设备伪装成网关,从而保护网络中的通信不被中间人攻击所干扰。

在实施这些配置时,需要注意ACL规则的顺序,因为通常情况下,ACL是按顺序匹配的,一旦匹配到一条规则,就不会再继续检查后续规则。因此,应确保禁止规则在允许规则之前下发,以确保正确过滤非法ARP报文。

防止同网段ARP欺骗攻击需要深入理解网络协议和交换机的配置原理,通过对网络设备的精细化管理,可以有效地提升网络安全,减少潜在的攻击风险。

点击了解资源详情

2020-10-22 上传

点击了解资源详情

2010-06-20 上传

点击了解资源详情

点击了解资源详情

szqxj58122

- 粉丝: 0

- 资源: 6

最新资源

- Fisher Iris Setosa数据的主成分分析及可视化- Matlab实现

- 深入理解JavaScript类与面向对象编程

- Argspect-0.0.1版本Python包发布与使用说明

- OpenNetAdmin v09.07.15 PHP项目源码下载

- 掌握Node.js: 构建高性能Web服务器与应用程序

- Matlab矢量绘图工具:polarG函数使用详解

- 实现Vue.js中PDF文件的签名显示功能

- 开源项目PSPSolver:资源约束调度问题求解器库

- 探索vwru系统:大众的虚拟现实招聘平台

- 深入理解cJSON:案例与源文件解析

- 多边形扩展算法在MATLAB中的应用与实现

- 用React类组件创建迷你待办事项列表指南

- Python库setuptools-58.5.3助力高效开发

- fmfiles工具:在MATLAB中查找丢失文件并列出错误

- 老枪二级域名系统PHP源码简易版发布

- 探索DOSGUI开源库:C/C++图形界面开发新篇章