Meterpreter下IRB操作:Windows API动态访问与信息搜集

需积分: 0 135 浏览量

更新于2024-08-05

收藏 368KB PDF 举报

本节课主要讲解的是Meterpreter在Ruby交互环境下的高级操作,特别是如何利用Railgun扩展进行系统级的Windows API访问。Meterpreter是Metasploit框架中的一个强大工具,通常用于在远程控制(Reverse Shell)后对目标系统进行深入渗透和信息收集。

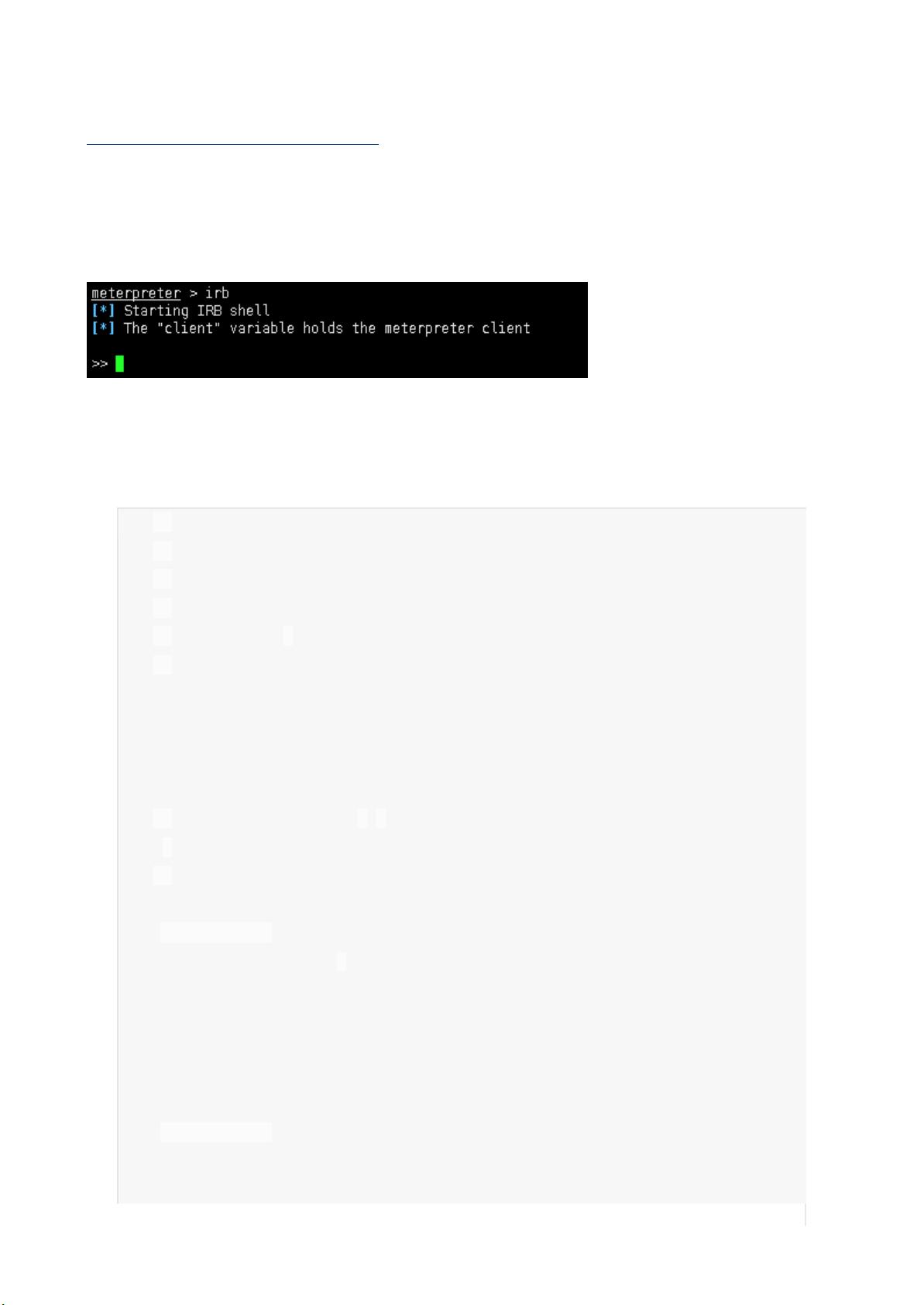

首先,我们了解到Meterpreter的irb环境允许用户进行动态代码执行和交互式操作,这为攻击者提供了灵活的工具集。在本节中,作者展示了如何通过irb命令行获取目标系统的关键信息,例如操作系统版本和当前登录用户:

1. `client.sys.config.sysinfo['OS']`:这个命令用来查询系统的操作系统信息,返回的是`Windows.NETServer(Build3790,ServicePack2)`,表明目标机器是Windows Server版本,并且安装了Service Pack 2。

2. `client.sys.config.getuid`:显示当前会话的用户标识,这里是`WIN03X64\\Administrator`,意味着攻击者以管理员权限登录。

然后,作者开始探索网络接口信息:

3. `interfaces=client.net.config.interfaces`:获取目标系统的所有网络接口列表。

4-10. `interfaces.eachdo|i|` 循环遍历每个接口,通过`i.putsi.pretty`命令将接口信息格式化输出,便于查看。例如,输出包括接口名称(如Intel(R)PRO/1000MTNetworkConnection)、硬件MAC地址、MTU(最大传输单元)等。

通过这些操作,攻击者可以利用Meterpreter的Ruby交互环境深入了解目标系统的网络配置和系统状态,这对于后续的渗透活动至关重要。此外,利用Railgun扩展动态加载DLL的能力,使得攻击者能够执行更复杂的Windows API调用,进一步提升攻击的灵活性和隐蔽性。

总结来说,这一课的核心知识点包括Meterpreter的irb环境的使用、Windows API的动态访问以及具体操作如获取系统信息和网络接口数据。对于网络安全专业人员和防御者来说,理解这些技术有助于更好地理解和防御APT(Advanced Persistent Threats,高级持续威胁)攻击。

2021-09-15 上传

2020-06-24 上传

2020-11-14 上传

2023-11-03 上传

2024-04-22 上传

2023-06-03 上传

2023-12-08 上传

2023-04-07 上传

2024-03-11 上传

Friday永不为奴

- 粉丝: 17

- 资源: 317

最新资源

- OptiX传输试题与SDH基础知识

- C++Builder函数详解与应用

- Linux shell (bash) 文件与字符串比较运算符详解

- Adam Gawne-Cain解读英文版WKT格式与常见投影标准

- dos命令详解:基础操作与网络测试必备

- Windows 蓝屏代码解析与处理指南

- PSoC CY8C24533在电动自行车控制器设计中的应用

- PHP整合FCKeditor网页编辑器教程

- Java Swing计算器源码示例:初学者入门教程

- Eclipse平台上的可视化开发:使用VEP与SWT

- 软件工程CASE工具实践指南

- AIX LVM详解:网络存储架构与管理

- 递归算法解析:文件系统、XML与树图

- 使用Struts2与MySQL构建Web登录验证教程

- PHP5 CLI模式:用PHP编写Shell脚本教程

- MyBatis与Spring完美整合:1.0.0-RC3详解