为新服务定义SELinux域:详尽指南

需积分: 9 131 浏览量

更新于2024-09-09

收藏 156KB PDF 举报

本文档详细介绍了如何为一个新的Service定义SELinux(Security Enhanced Linux)域,以确保服务的安全性和权限管理。SELinux是一种强制访问控制(MAC)系统,它通过角色基策略来分配权限,防止未经授权的访问。

1. **适用情景**:当你在Linux系统中添加新的Service(如Servicero_isn),并在init.rc文件中声明该Service但未指定SELinux域时,系统会发出警告,提示需要定义一个SELinux域以增强安全保护。选择不理会可能导致权限不受控制的风险,或者可以选择定义一个明确的域以限制权限。

2. **解决步骤**:

- **创建ro_isn.te文件**:首先,你需要在`devices/qcom/sepolicy/common/`目录下创建一个名为`ro_isn.te`的模板文件,用于定义Service的类型和域。文件应包含`typero_isn,domain;`这一行,这是基本的模板结构。

- **添加到Android.mk**:在`devices/qcom/sepolicy/Android.mk`中,确保将`ro_isn.te`文件包含进来,以便编译时处理该文件。

- **关联file_contexts**:在`devices/qcom/sepolicy/common/file_contexts`中,为Service所需的文件或资源添加相应的上下文(context),这样它们在系统中的行为将受SELinux策略控制。

- **设置securecontext in init.rc**:在`servicero_isn`启动时,通过`securecontextbyseclabel`指令指定Service的SELinux上下文。

- **编译与烧录**:编译系统镜像(bootimage),并将其烧录到设备中。

- **检查并调整权限**:运行Service后,检查日志(kernellog)以查找关于`ro_isn`的`avc:denied`记录。这些记录表示权限请求被拒绝。根据这些信息,逐步在`ro_isn.te`中添加或修改权限,确保只有必要的操作得以执行。

- **循环调整**:重复上述步骤,直到不再有`avc:denied`记录,意味着权限已经正确配置。

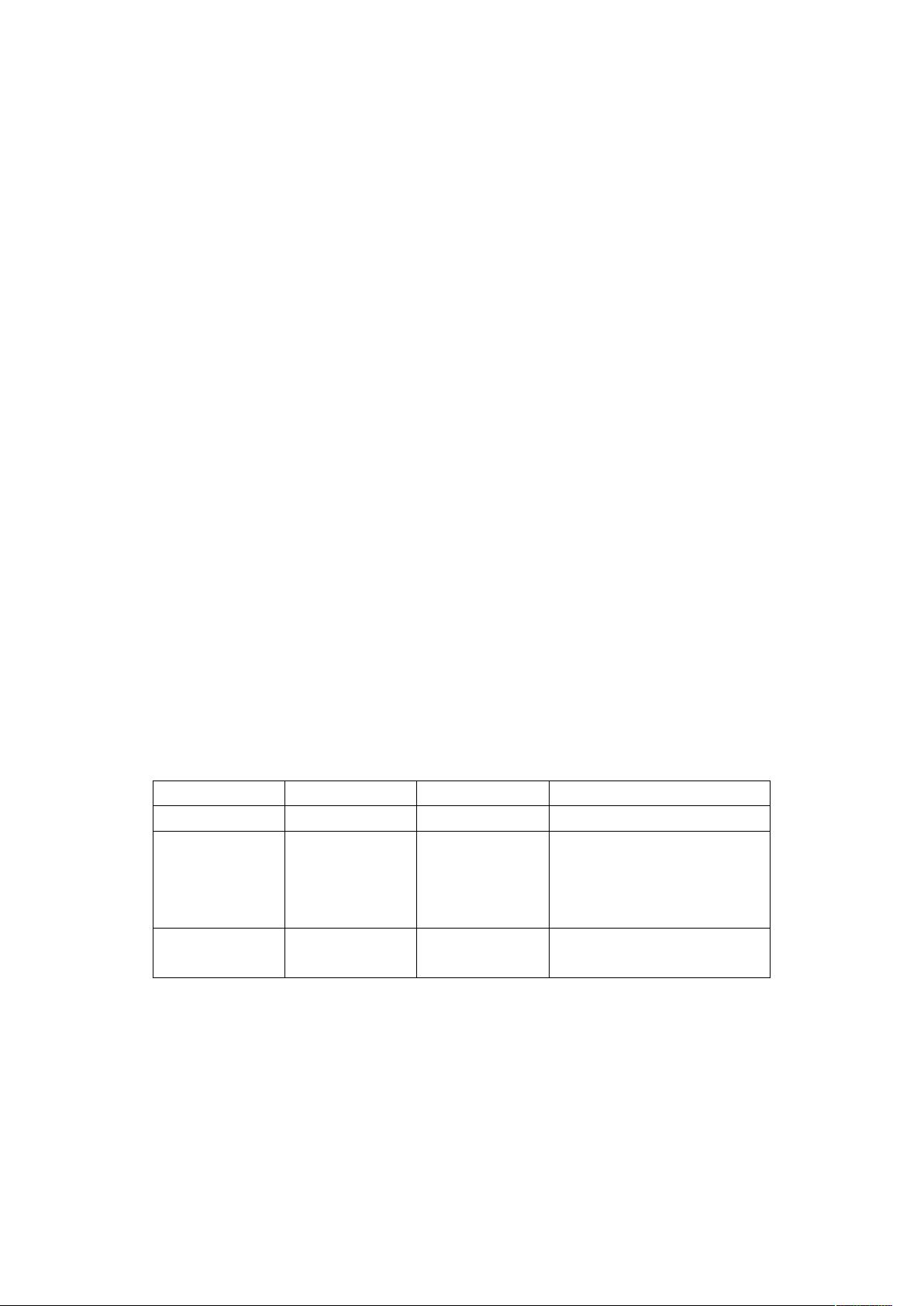

3. **版本更新**:文档提供了几个版本的修订,包括作者Ken_Gan在不同时间对策略进行的更新,如增加`neverallow`使用限制(版本1.0),后来移除此限制(版本1.1),以及后续的描述和说明。

通过遵循这些步骤,你能够有效地定义和应用SELinux域来管理新Service的安全性,确保其仅执行预期的权限操作,避免潜在的安全漏洞。理解并实施正确的SELinux策略对于任何IT项目都是至关重要的,因为它有助于提高系统的安全性并降低风险。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2024-03-25 上传

2023-06-02 上传

2023-05-27 上传

2023-02-06 上传

2023-07-13 上传

2023-05-20 上传

军临天下6

- 粉丝: 1

- 资源: 30

最新资源

- 常用电源设计技巧图解

- Adobe Flex编码指南v1.2

- dnn-tutorial-for-beginner.pdf

- JXSE program guide

- JXTA DHT algorithm

- SHELL 文件权限介绍

- FPGA全攻略,FPGA入门进阶的好资料

- iPhone的操作系统介绍

- C++ 练 习 内 容

- MTK_平台开机流程应用指南

- Eclipse中文教程

- 如何测试自己是否掌握了Java

- More+Effective+C++.pdf

- WinCE的LCD驱动编写指南

- Bug管理的经验和实践1(上)

- Cloud Computing and Grid Computing 360-Degree Compared