CVE-2020-14882_14883:WebLogic Console认证绕过与任意代码执行漏洞解析

需积分: 0 138 浏览量

更新于2024-08-05

收藏 2.07MB PDF 举报

"CVE-2020-14882和CVE-2020-14883是两个安全漏洞,涉及到WebLogic Console的认证绕过和任意代码执行问题。这些问题主要出现在WebLogic Server的10.3.6.0版本中。攻击者可以通过这两个漏洞对受影响的系统进行未经授权的控制,执行恶意代码,从而对网络安全构成严重威胁。"

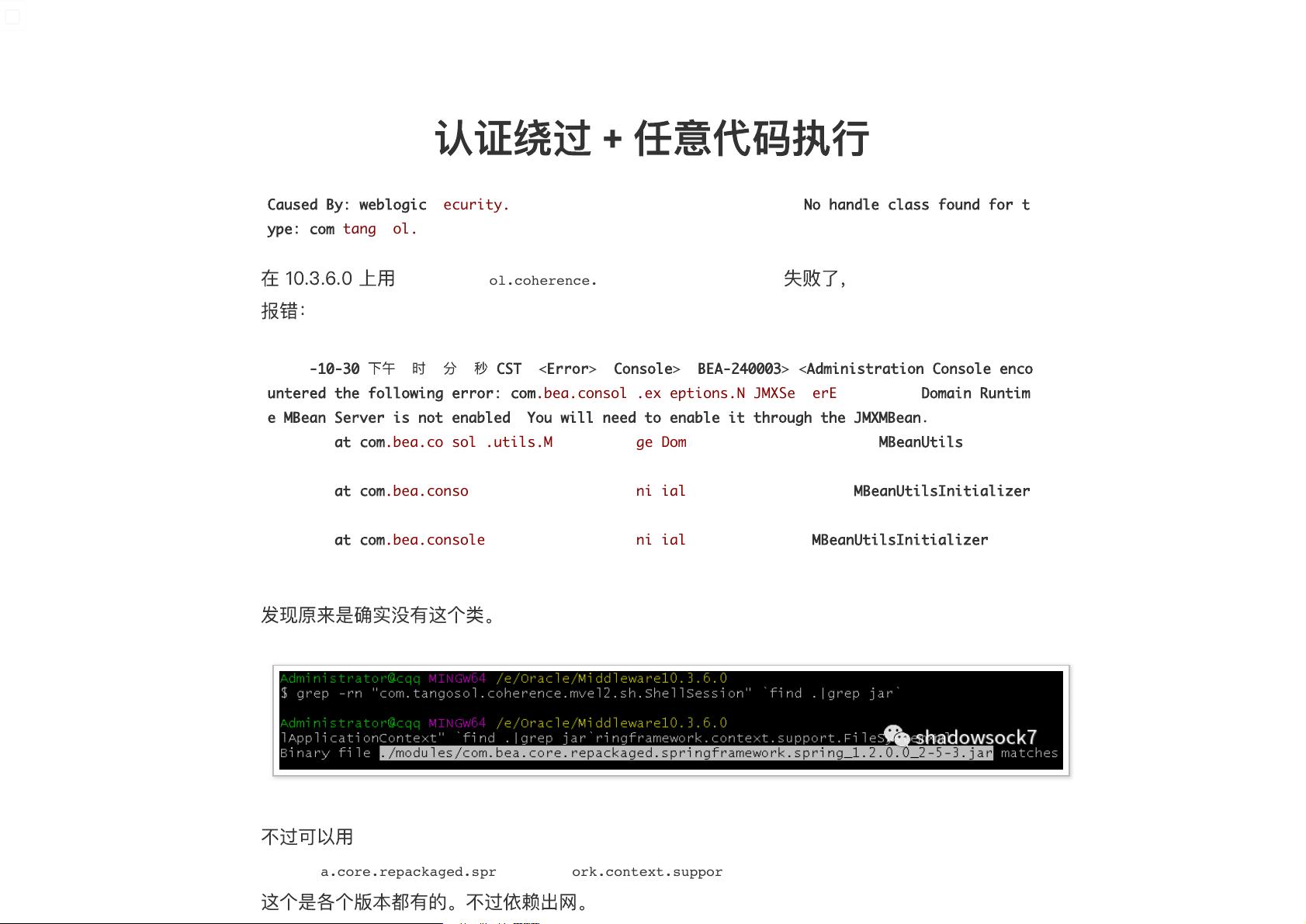

这两个漏洞的根本原因是WebLogic Server在处理某些请求时,没有对用户输入的参数进行充分的验证。具体来说,`com.tangosol.coherence.mvel2.sh.ShellSession` 类在10.3.6.0版本中出现了一个问题,导致认证绕过。攻击者可能利用这个漏洞,绕过正常的身份验证流程,从而获得对WebLogic Console的访问权限。

在执行过程中,由于找不到`ShellSession`类,系统返回了一个`InvalidParameterException`错误,指出无法找到类型为`com.tangosol.coherence.mvel2.sh.ShellSession`的处理类。这表明在尝试使用这个类时出现了问题,可能是因为该类不存在或者配置不正确。然而,攻击者可以利用这个机会,尝试通过其他存在安全漏洞的类来执行任意代码。

根据描述中的信息,攻击者需要有访问`/console/console.portal`的权限,并且这个过程可能需要通过认证。一旦成功登录,他们就可以利用漏洞构造特定的请求,使得服务器执行指定的类,而这个类可以接受一个字符串参数。如果没有对这种行为进行适当的限制和检查,攻击者就可以注入恶意代码,实现远程代码执行。

修复这些漏洞通常需要应用官方发布的补丁或更新到不受影响的WebLogic Server版本。此外,加强网络边界的防护、限制对WebLogic Console的访问以及监控异常活动也是防范此类攻击的重要措施。管理员应该及时评估并更新他们的安全策略,确保所有系统组件都受到最新的安全保护。

CVE-2020-14882和CVE-2020-14883是两个严重的WebLogic Server漏洞,涉及到认证绕过和任意代码执行,它们强调了在软件开发和部署过程中进行严格的安全审计和漏洞管理的重要性。针对这些问题,组织应立即采取行动,以保护其WebLogic环境免受潜在攻击。

2021-05-28 上传

2023-07-29 上传

2023-08-17 上传

2023-07-28 上传

2023-09-02 上传

2024-01-11 上传

2024-01-11 上传

2023-04-28 上传

2023-10-08 上传

丽龙

- 粉丝: 27

- 资源: 332

最新资源

- 解决本地连接丢失无法上网的问题

- BIOS报警声音解析:故障原因与解决方法

- 广义均值移动跟踪算法在视频目标跟踪中的应用研究

- C++Builder快捷键大全:高效编程的秘密武器

- 网页制作入门:常用代码详解

- TX2440A开发板网络远程监控系统移植教程:易搭建与通用解决方案

- WebLogic10虚拟内存配置详解与优化技巧

- C#网络编程深度解析:Socket基础与应用

- 掌握Struts1:Java MVC轻量级框架详解

- 20个必备CSS代码段提升Web开发效率

- CSS样式大全:字体、文本、列表样式详解

- Proteus元件库大全:从基础到高级组件

- 74HC08芯片:高速CMOS四输入与门详细资料

- C#获取当前路径的多种方法详解

- 修复MySQL乱码问题:设置字符集为GB2312

- C语言的诞生与演进:从汇编到系统编程的革命