极致CMS v1.7.1代码审计:突破文件上传限制与getshell新路径

需积分: 0 27 浏览量

更新于2024-07-01

收藏 1.06MB PDF 举报

在本文中,作者分享了对极致CMS v1.7.1代码审计的深入探讨。当作者在CNVD发现这款流行的CMS系统中,已有人报告了常见的getshell漏洞,这激发了他的兴趣。通过细致的审计,作者揭示了这款CMS在处理文件上传漏洞时的独特之处。

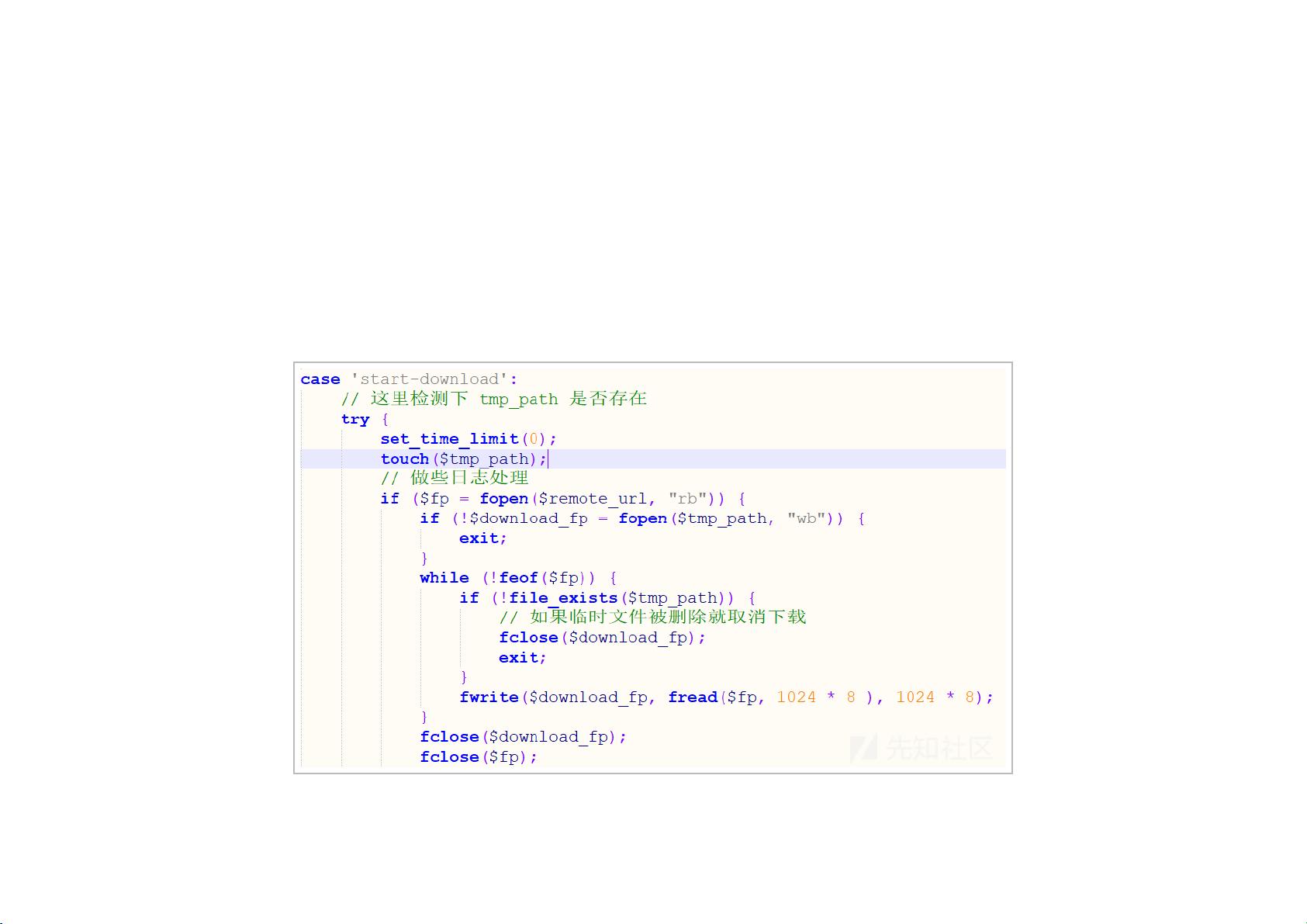

通常情况下,文件上传漏洞检测会集中在图片附件上传的安全机制上,如白名单策略,以防止恶意文件上传。然而,在极致CMS中,作者注意到一个特殊的漏洞点:在线升级或下载插件功能。攻击者可以通过替换远程下载的程序,比如将可执行脚本伪装成插件更新,绕过常规的白名单过滤,实现文件上传。

作者提供了一个具体的例子,展示了攻击者如何构造POST请求,包括设置`Content-Type`为`application/x-www-form-urlencoded`,通过`X-Requested-With`标记请求为AJAX,以及控制`download_url`参数来指向恶意压缩脚本。这个过程使得攻击者能够利用服务器的下载功能,解压并运行恶意代码,从而获取shell权限(getshell)。

值得注意的是,攻击者需要在自己掌控的环境中创建一个可以触发此漏洞的入口,即一个可以操控`download_url`的链接。这表明极致CMS v1.7.1在安全设计上可能存在漏洞,尤其是在文件上传和远程代码执行方面。

本文对极致CMS的这个漏洞进行了深入剖析,提醒开发者和安全专家关注这类针对在线功能的潜在攻击向量,并强调了定期更新和强化安全审查的重要性,以减少此类漏洞被利用的风险。对于系统管理员和安全研究人员,这篇文章提供了有价值的信息,帮助他们理解并提升对类似软件的防御能力。

2022-03-22 上传

2020-08-18 上传

2023-04-28 上传

2023-06-24 上传

2023-05-12 上传

2023-05-12 上传

2023-04-14 上传

2023-10-16 上传

2023-11-07 上传

马李灵珊

- 粉丝: 40

- 资源: 297

最新资源

- 多模态联合稀疏表示在视频目标跟踪中的应用

- Kubernetes资源管控与Gardener开源软件实践解析

- MPI集群监控与负载平衡策略

- 自动化PHP安全漏洞检测:静态代码分析与数据流方法

- 青苔数据CEO程永:技术生态与阿里云开放创新

- 制造业转型: HyperX引领企业上云策略

- 赵维五分享:航空工业电子采购上云实战与运维策略

- 单片机控制的LED点阵显示屏设计及其实现

- 驻云科技李俊涛:AI驱动的云上服务新趋势与挑战

- 6LoWPAN物联网边界路由器:设计与实现

- 猩便利工程师仲小玉:Terraform云资源管理最佳实践与团队协作

- 类差分度改进的互信息特征选择提升文本分类性能

- VERITAS与阿里云合作的混合云转型与数据保护方案

- 云制造中的生产线仿真模型设计与虚拟化研究

- 汪洋在PostgresChina2018分享:高可用 PostgreSQL 工具与架构设计

- 2018 PostgresChina大会:阿里云时空引擎Ganos在PostgreSQL中的创新应用与多模型存储