SpringCloud Function SpEL注入漏洞详解 CVE-2022-22963

版权申诉

114 浏览量

更新于2024-08-07

收藏 4.15MB DOC 举报

"SpringCloud Function SpEL注入漏洞分析(CVE-2022-22963)"

本文将深入探讨SpringCloud Function中的一个安全问题,即Spring Expression Language (SpEL) 注入漏洞,该漏洞被追踪为CVE-2022-22963。SpringCloud Function是Spring生态体系中的一个组件,它提供了分布式函数式编程的能力,让开发者可以更专注于业务逻辑,而无需过多关注基础设施。

### SpringCloud Function简介

SpringCloud Function 提供了一种简化微服务架构中功能处理的方式。它允许开发者定义纯函数,这些函数可以在各种运行环境中执行,包括本地、云平台以及无服务器架构。SpringCloud Function支持多种运行时环境,例如Spring Boot应用、AWS Lambda等,且与Spring Cloud Stream、Spring Cloud Task等其他Spring Cloud项目紧密集成。

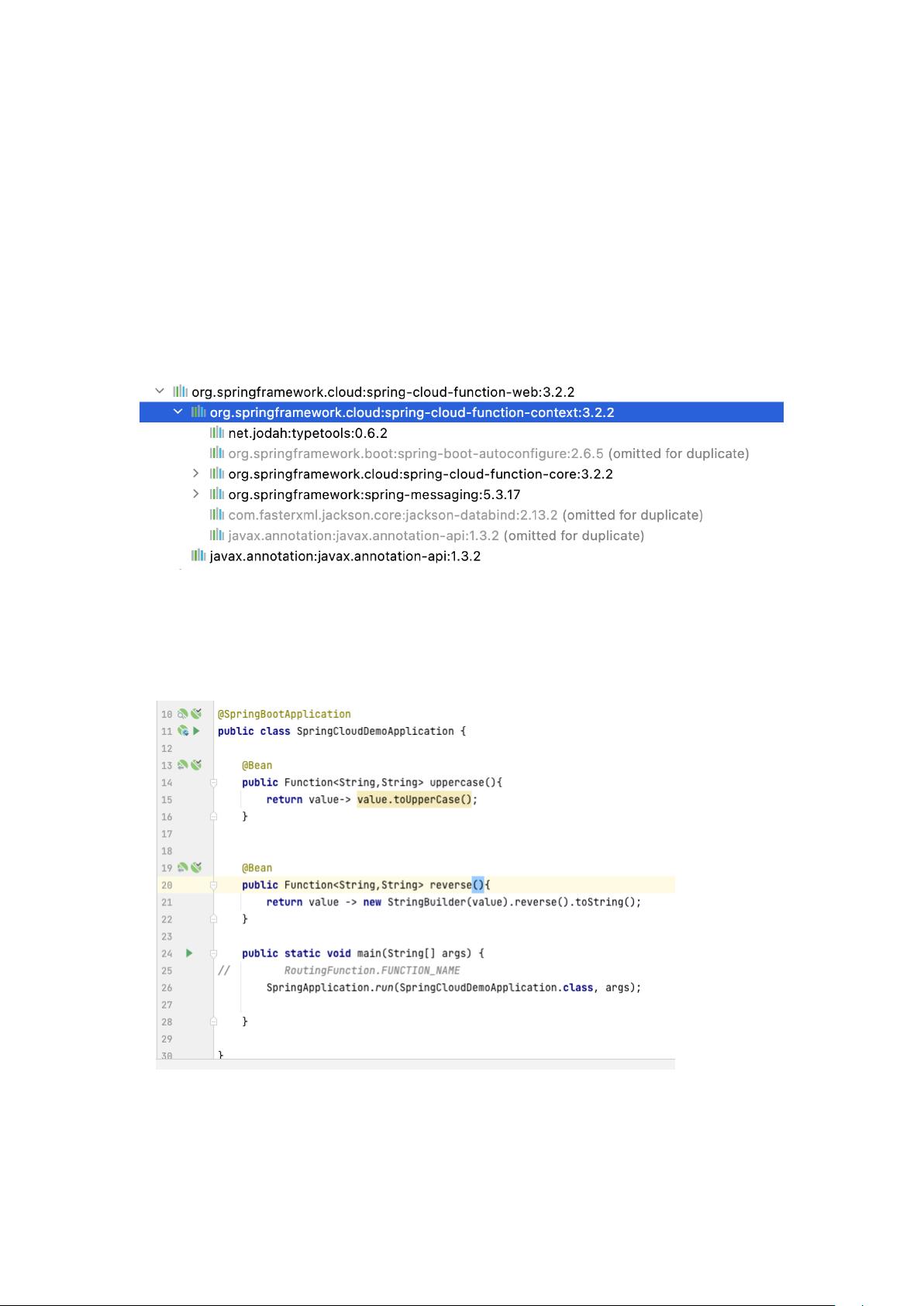

### 漏洞环境搭建

为了重现和分析这个漏洞,我们需要创建一个简单的Spring项目。首先,我们需要在`pom.xml`中引入`spring-boot-starter-web`和`spring-cloud-function-web`的依赖。`spring-cloud-function-web`是实现函数作为HTTP端点的关键。接下来,我们编写两个示例函数,如`uppercase`和`reverse`,它们分别用于将输入字符串转换为大写和反转字符串。当引入了`spring-cloud-function-web`,这些函数会自动暴露为HTTP端点。

### 漏洞分析

漏洞的关键在于应用程序的配置文件(`application.properties`或`application.yml`)。默认情况下,SpringCloud Function允许用户通过SpEL表达式动态配置函数的行为。然而,如果配置不当,恶意用户可能能够注入自定义的SpEL表达式,从而执行非预期的操作。

SpEL是一种强大的表达式语言,它允许在运行时查询和操作对象。如果不受限制地接受外部输入来构建SpEL表达式,可能会导致代码注入攻击。例如,如果用户可以提供不受限制的字符串到函数,攻击者可能构造特定的输入来调用系统中的敏感方法或者访问未授权的数据。

### 防御策略

要防止这种漏洞,开发团队应遵循以下最佳实践:

1. **输入验证**:对用户提供的输入进行严格的验证和过滤,确保它们不包含非法字符或指令。

2. **最小权限原则**:限制SpEL表达式可访问的对象和方法,只允许执行预定义的、安全的操作。

3. **使用白名单**:仅允许预定义的一组SpEL表达式,而不是接受任何可能的表达式。

4. **代码审计**:定期审查代码以查找可能的安全漏洞,并及时更新到最新的SpringCloud Function版本以获取安全修复。

5. **使用安全配置模式**:启用安全配置,比如Spring Security,以限制对敏感资源的访问。

### 总结

SpringCloud Function SpEL注入漏洞(CVE-2022-22963)提醒我们,即使在使用强大和灵活的工具时,也要时刻注意安全性。理解并正确配置SpEL的使用,以及对用户输入的严格控制,是避免此类漏洞的关键。通过采取适当的防御措施,开发者可以确保其应用在利用SpringCloud Function的便利性的同时,保持良好的安全性。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2022-07-09 上传

2022-03-30 上传

2022-03-04 上传

2024-01-30 上传

2022-03-30 上传

2022-05-05 上传

书博教育

- 粉丝: 1

- 资源: 2837

最新资源

- ubuntu从入门到精通--请您把一块硬盘想象为一本书……即便您不喜欢读书,您也一定非

- 基于单片机的电子密码锁

- 多功能数字抢答器(数字电路)

- SOA Using Java Web Services.pdf

- IT面试 技巧 大全

- SQL考试资料/微软认证

- clementine教程 与实例应用方面的讲解

- excel VBA 编程指南

- C ++程序设计语言——详解源码

- Expert one on one Oracle

- MATLAB命令大全

- sun-jsp-2.0.pdf

- 最小生成树PRIM算法

- KRUSKAL算法(排序有问题饿)

- THE MYTHICAL MAN-MONTH 人月神话

- EDA综合设计的典型三个实例