WEB漏洞解析:PHP与JAVA反序列化漏洞详解(上)

下载需积分: 0 | PDF格式 | 540KB |

更新于2024-08-04

| 150 浏览量 | 举报

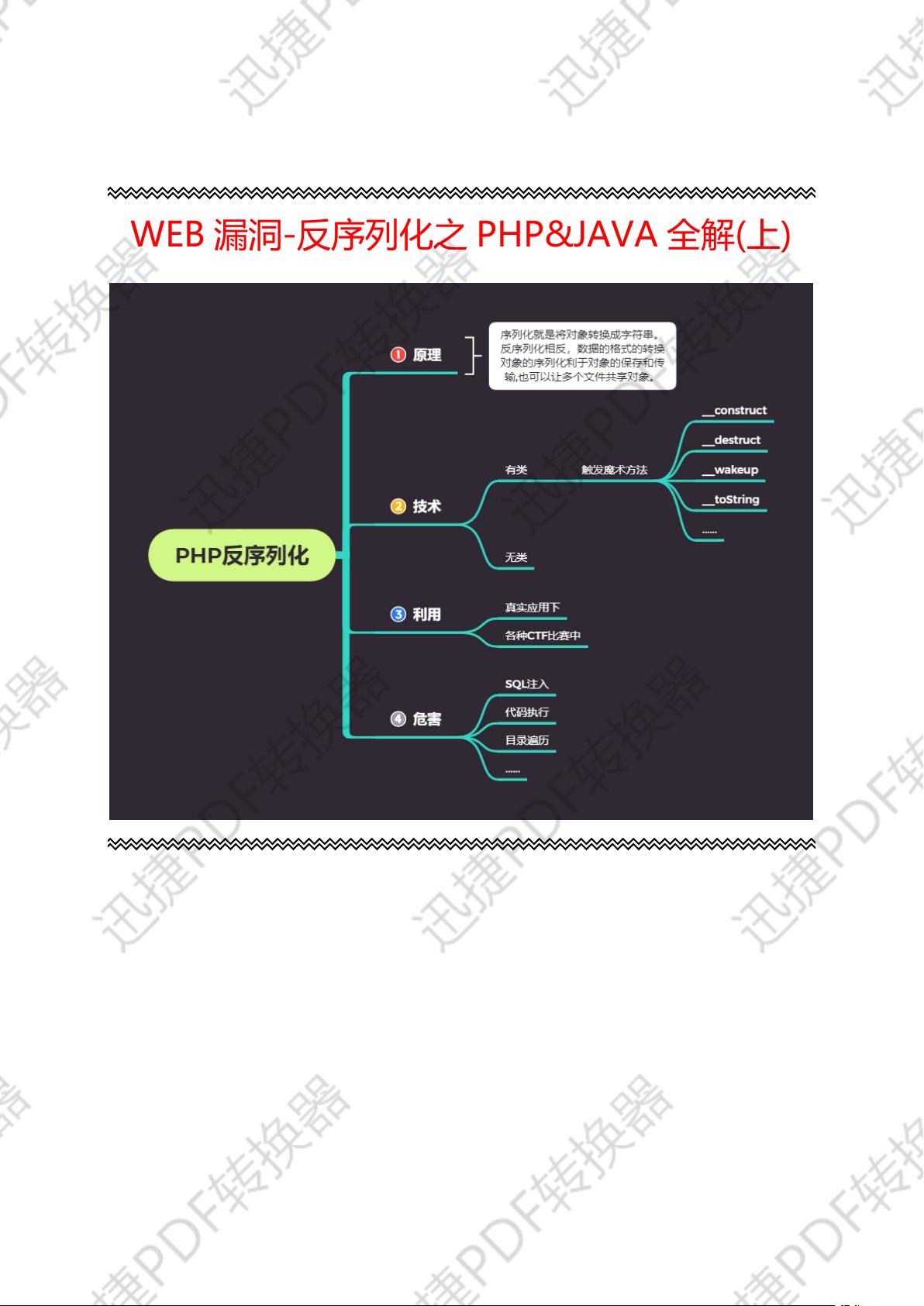

"本文介绍了WEB漏洞中的反序列化问题,特别是关注PHP和JAVA环境下的反序列化漏洞。通过理解和利用这些漏洞,攻击者可以控制反序列化过程,导致代码执行、SQL注入或目录遍历等安全风险。文章提到了PHP中的`serialize()`和`unserialize()`函数,以及与反序列化相关的魔术方法,如`__construct()`、`__destruct()`等。此外,还提供了一些CTF(网络安全竞赛)练习题作为示例,帮助读者深入理解反序列化的概念和实战应用。"

在PHP中,反序列化是将通过`serialize()`函数编码的对象字符串还原为对象的过程。这个过程中,如果对象的字符串可控,攻击者可以通过构造特定的序列化字符串来控制反序列化的行为。描述中提到,当反序列化发生时,可能会触发对象中的魔术方法,这些方法在特定情况下自动执行,如:

1. `__construct()`: 当对象创建时自动调用。

2. `__destruct()`: 对象被销毁时自动调用。

3. `__call()`: 在对象上下文中尝试调用不可访问的方法时触发。

4. `__callStatic()`: 在静态上下文中尝试调用不可访问的方法时触发。

5. `__get()`: 用于从不可访问的属性中读取数据。

6. `__set()`: 用于将数据写入不可访问的属性。

7. `__isset()`: 当在不可访问的属性上调用`isset()`或`empty()`时触发。

8. `__unset()`: 当在不可访问的属性上使用`unset()`时触发。

9. `__invoke()`: 当尝试将对象当作函数调用时触发。

在描述给出的PHP代码示例中,`FileHandler`类展示了如何在反序列化过程中利用魔术方法。`FileHandler`类有两个公共属性:`$op`和`$filename`,分别表示操作类型(写入或读取)和文件名。`__destruct()`方法中调用了`process()`,根据`$op`的值执行写入或读取操作。这表明,通过控制`$op`和`$filename`的值,攻击者可能能够执行任意文件读写,从而可能导致安全漏洞。

对于Java的反序列化,虽然没有在描述中详细展开,但原理相似,即攻击者可以通过控制序列化流来操纵对象的反序列化过程,从而可能触发恶意行为。Java中的反序列化漏洞通常涉及`ObjectInputStream`类,它负责将字节流转换回对象。与PHP类似,Java也有类似的概念,如序列化接口(`Serializable`)和可选的序列化回调方法。

为了防御这类漏洞,开发者应确保对用户提供的序列化数据进行严格的验证和过滤,避免直接反序列化不受信任的数据。同时,避免在对象的魔术方法中执行敏感操作,或者限制这些方法的权限,以减少潜在的安全风险。

相关推荐

375 浏览量

375 浏览量

485 浏览量

561 浏览量

1708 浏览量

1480 浏览量

768 浏览量

856 浏览量

116 浏览量

zh222333

- 粉丝: 40

最新资源

- 基于Android的智能交通管理系统功能解析

- OpenSSL_Light_Win64.msi: 密匙生成与加密解密工具

- Apache+Tomcat集群部署与配置教程

- Windows平台IE11浏览器兼容性体验分享

- Laravel活动日志记录工具Chronos使用指南

- 2016年A股历史行情数据分享下载指南

- CAD建筑制图国家标准大全下载

- SQLiteExpertPers 下载工具安装包及解压指南

- 适用于Win64系统的Microsoft IE11体验

- 解决iOS11.4真机调试错误:找不到开发镜像问题

- SBT 1.2.6最新版发布 - 强大的Scala及Java构建工具

- 全新第七版:WebGL自顶向下交互式计算机图形学英文原著

- Office文档轻松转PDF格式,方便网页展示

- 单片机外文文献翻译与资源分享

- JavaWeb工时管理系统的设计与实现

- Unity移动平台优化实时阴影技术分析