PUF技术构建可信根:PRoT与安全计算平台设计

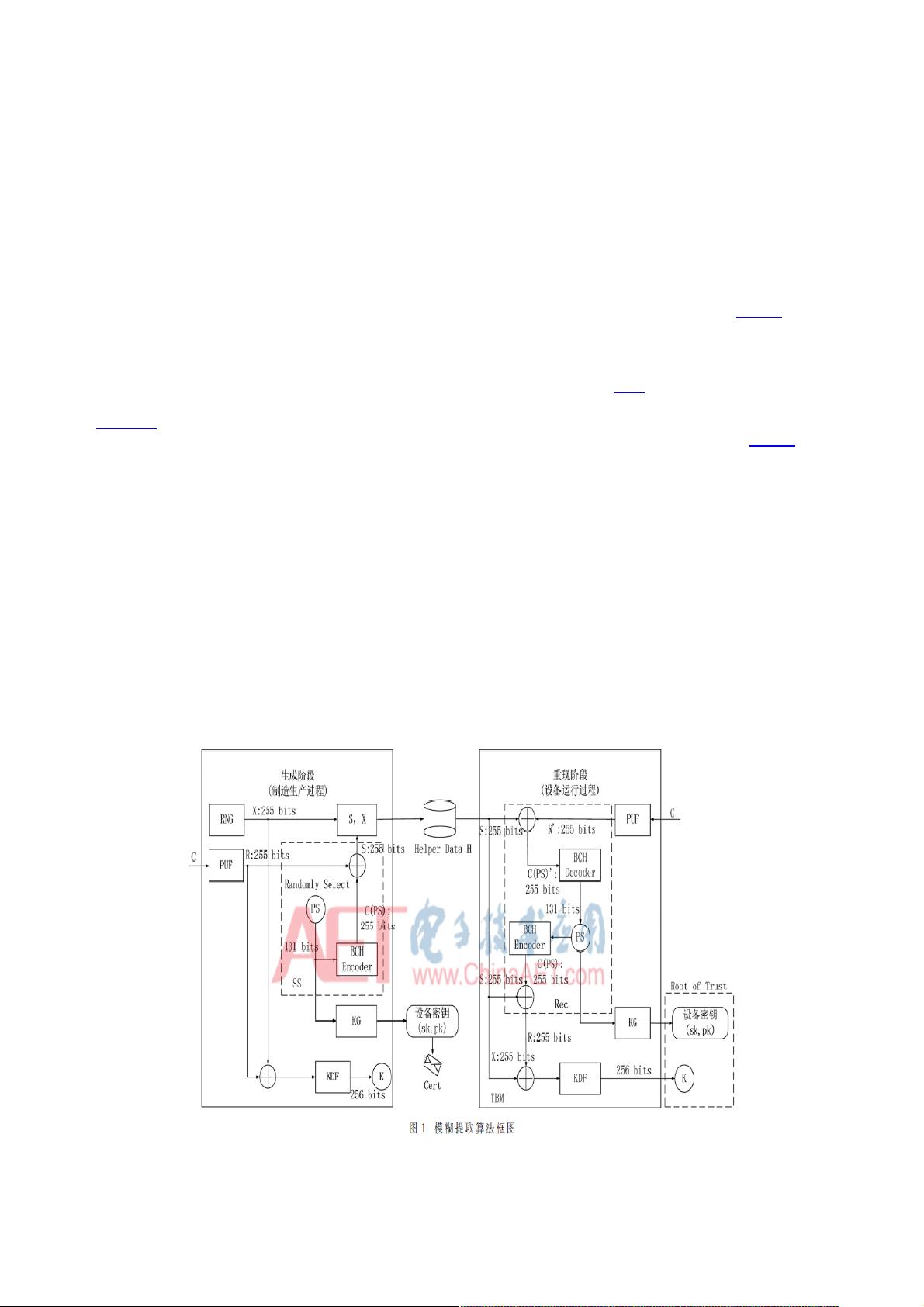

"基于PUF的可信根及可信计算平台架构设计,利用物理不可克隆函数(PUF)技术,为双核安全架构创建了一个名为PUF-based Root of Trust (PRoT)的可信根。该设计旨在增强嵌入式系统的安全防护,确保在SoC系统中的可信关系扩展和安全启动的可靠性。通过实验验证,PUF能为系统提供安全的可信根,而PRoT能在双核隔离SoC中以小TCB运行,对多种攻击有抵抗力。" 本文针对嵌入式系统的安全问题,特别是SoC(System on Chip)系统,提出了一个基于物理不可克隆函数(PUF)的可信根解决方案,称为PRoT。PUF是一种利用制造过程中微小差异产生的独特响应的硬件安全技术,它在设备认证和密钥存储方面表现出高度灵活性。在双核安全架构中,这种技术被用来创建一个信任锚点,即PRoT,以确保安全启动和信任链的建立。 传统的双核安全架构虽然提供了计算核与安全核之间的隔离,但缺乏可信度验证。为了实现可信执行环境(TEE),需要一个可信根来安全地存储认证密钥和软件度量值。文献中提到,虽然有一些方法如ARM的TrustZone和基于PUF的TEE保护,但它们存在局限,如未充分考虑安全防护功能、信任链的建立或TCB过大等问题。 本文提出的PRoT方案弥补了这些不足。它不仅为双核安全架构提供了一个高效且灵活的可信根,还设计了一套信任链和密钥更新协议,确保了信任关系能够逐级扩展到SoC系统的各个层次。通过实验,PRoT展现出了对多种攻击的抵抗力,包括对随机数种子和唯一设备密钥的保护,同时能够在双核隔离环境中以较小的可信计算基(TCB)运行,降低了被攻击的风险。 此外,文章还对比了现有的可信根构建技术,如ARM的TrustZone和基于PUF的TEE方法,强调了PRoT的优势在于其全面考虑了安全启动、认证、加密等多个方面的安全需求,同时实现了与RichOS的隔离,减小了TCB,提高了系统的整体安全性。 基于PUF的PRoT方案为嵌入式系统的可信计算提供了一种新的、更为全面的解决方案,有助于构建更安全、更可靠的SoC系统,对于提升物联网、移动设备等领域的安全性具有重要意义。

- 粉丝: 5

- 资源: 957

我的内容管理

收起

我的内容管理

收起

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

会员权益专享

最新资源

- 利用迪杰斯特拉算法的全国交通咨询系统设计与实现

- 全国交通咨询系统C++实现源码解析

- DFT与FFT应用:信号频谱分析实验

- MATLAB图论算法实现:最小费用最大流

- MATLAB常用命令完全指南

- 共创智慧灯杆数据运营公司——抢占5G市场

- 中山农情统计分析系统项目实施与管理策略

- XX省中小学智慧校园建设实施方案

- 中山农情统计分析系统项目实施方案

- MATLAB函数详解:从Text到Size的实用指南

- 考虑速度与加速度限制的工业机器人轨迹规划与实时补偿算法

- Matlab进行统计回归分析:从单因素到双因素方差分析

- 智慧灯杆数据运营公司策划书:抢占5G市场,打造智慧城市新载体

- Photoshop基础与色彩知识:信息时代的PS认证考试全攻略

- Photoshop技能测试:核心概念与操作

- Photoshop试题与答案详解

信息提交成功

信息提交成功