C语言栈溢出原理与Win32示例剖析

需积分: 10 176 浏览量

更新于2024-07-16

收藏 3.56MB PPTX 举报

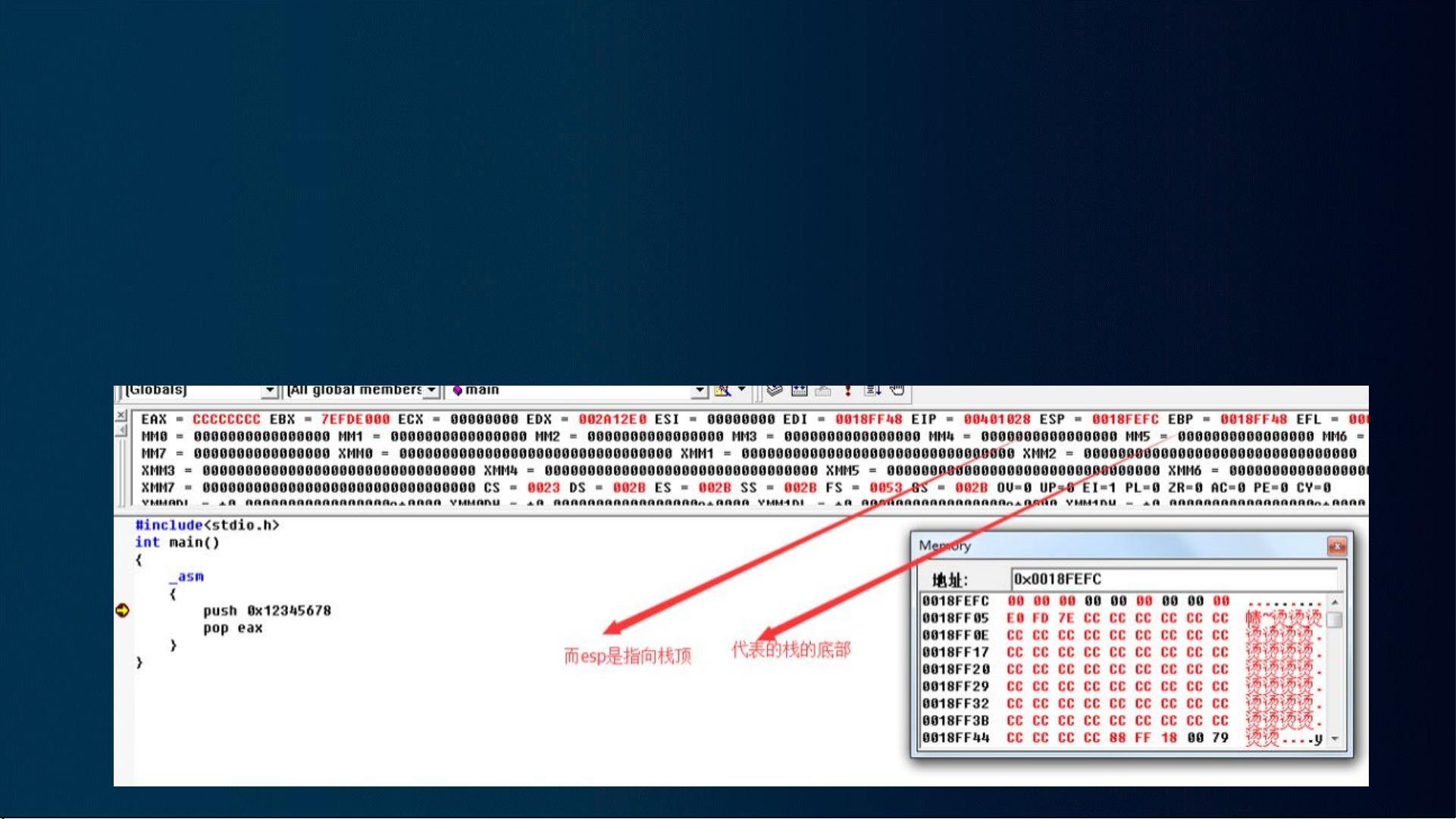

栈溢出是计算机程序中常见的安全漏洞,尤其在C语言及其派生语言中,由于缺乏内置的边界检查机制,可能导致意外的结果。栈,作为一种数据结构,主要用于函数调用和局部变量的存储。在C语言的执行环境中,栈由一组寄存器如EIP(指令指针)、ESP(栈顶指针)和EBP(栈底指针)管理。

栈的工作原理是后进先出(LIFO)的,每当函数调用时,相关的参数、局部变量和函数返回地址会被压入栈中,而函数返回时则会依次弹出这些信息,回到上一层调用。栈顶指针ESP随着压栈操作减小,而弹栈时增大,确保数据顺序正确。

栈溢出通常发生在向栈分配的固定大小区域复制或填充数据时,如果数据量超过栈的预留空间,就会导致后续数据覆盖了栈中重要的信息,比如函数返回地址,从而可能破坏程序控制流,引发不可预知的行为。一个典型的例子是`strcpy()`函数,如果尝试将超过缓冲区长度的字符串复制到栈上的缓冲区,就会造成栈溢出。

在Windows系统下,如提供的代码片段所示,`overflow()`函数中的`strcpy()`尝试将`longbuf`数组中的大串字符复制到`des`数组,这可能导致栈溢出。`main()`函数中,通过`LoadLibrary()`调用系统库,随后定义了一个长度过大的`longbuf`,当调用`overflow()`函数并传入这个数组,如果字符串长度超过了`des`的容量,就会触发栈溢出。

修复栈溢出问题的关键在于正确管理内存,例如限制输入数据的长度,或者使用更安全的字符串复制函数(如`strncpy()`,限定复制的字节数),同时在编程时遵循安全编码规范,如使用栈保护技术(如栈溢出防护框架Canary)来检测异常的栈访问。

总结来说,栈溢出是一个与程序设计和内存管理紧密相关的概念,理解和掌握它对于编写安全、健壮的代码至关重要。程序员应始终警惕并采取适当的预防措施来避免此类漏洞,尤其是在处理用户输入数据时。

2023-02-26 上传

2023-05-26 上传

2023-05-26 上传

2023-03-21 上传

2023-05-29 上传

2023-03-30 上传

2023-04-20 上传

`Nobody

- 粉丝: 28

- 资源: 3

最新资源

- 多模态联合稀疏表示在视频目标跟踪中的应用

- Kubernetes资源管控与Gardener开源软件实践解析

- MPI集群监控与负载平衡策略

- 自动化PHP安全漏洞检测:静态代码分析与数据流方法

- 青苔数据CEO程永:技术生态与阿里云开放创新

- 制造业转型: HyperX引领企业上云策略

- 赵维五分享:航空工业电子采购上云实战与运维策略

- 单片机控制的LED点阵显示屏设计及其实现

- 驻云科技李俊涛:AI驱动的云上服务新趋势与挑战

- 6LoWPAN物联网边界路由器:设计与实现

- 猩便利工程师仲小玉:Terraform云资源管理最佳实践与团队协作

- 类差分度改进的互信息特征选择提升文本分类性能

- VERITAS与阿里云合作的混合云转型与数据保护方案

- 云制造中的生产线仿真模型设计与虚拟化研究

- 汪洋在PostgresChina2018分享:高可用 PostgreSQL 工具与架构设计

- 2018 PostgresChina大会:阿里云时空引擎Ganos在PostgreSQL中的创新应用与多模型存储