sql注入教程:报错注入与二阶攻击策略

需积分: 5 161 浏览量

更新于2024-07-06

1

收藏 3.57MB PDF 举报

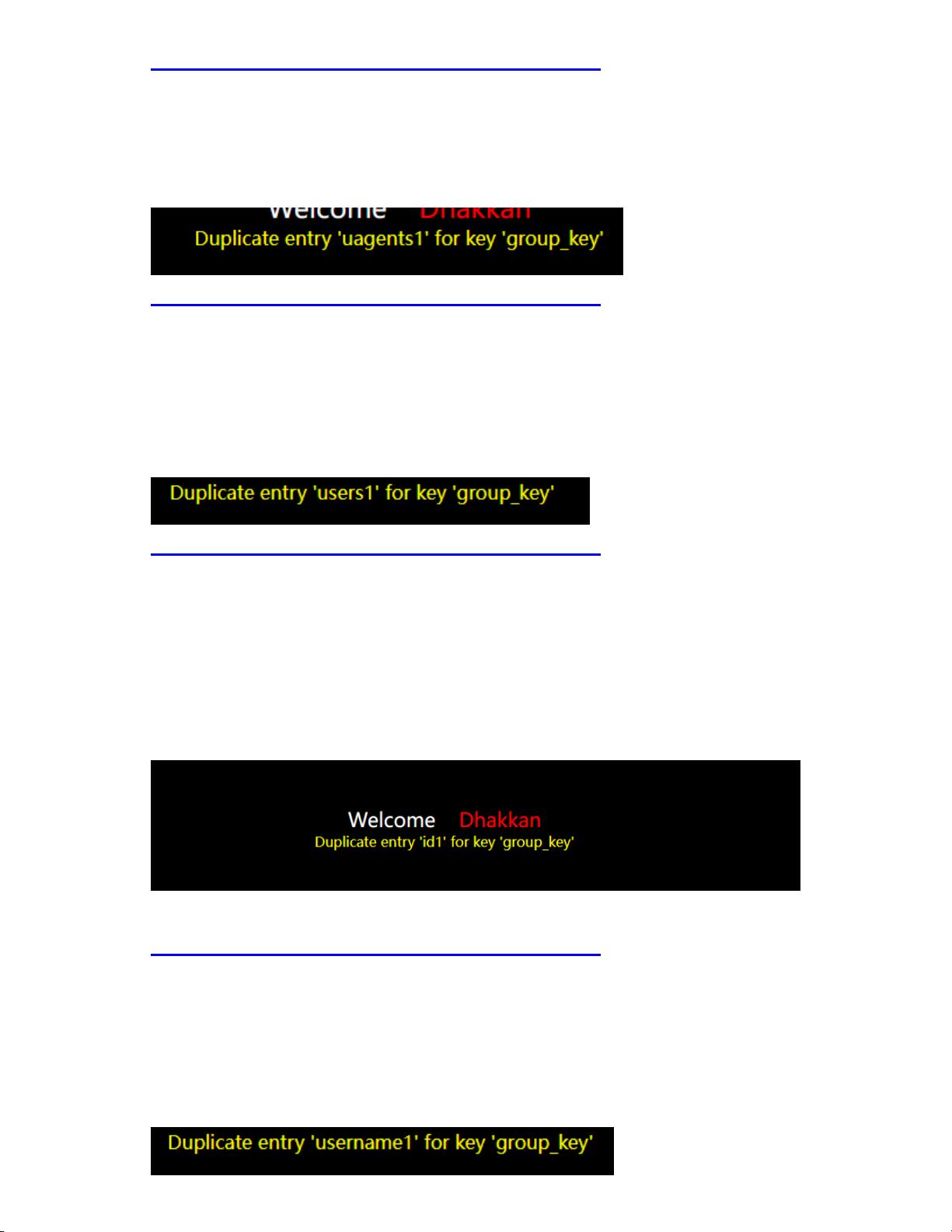

本篇自学笔记详细探讨了SQL注入中的一个重要技术手段——报错注入。报错注入利用的是Web应用程序中未关闭或过滤错误处理功能的情况,攻击者通过构造恶意SQL语句,迫使服务器在执行时返回错误信息,从而间接获取敏感信息。

首先,报错注入的核心在于两个前提条件:一是Web应用允许错误信息直接回显到页面上,比如通过extractvalue(), updatexml(), floor(), exp()等函数处理SQL错误;二是这些函数没有被妥善过滤,使得攻击者能利用它们来达到目的。extractvalue()函数特别值得注意,它用于从XML文档中提取信息,其语法需要一个XML文档对象和XPath表达式作为参数。攻击者可以利用这个特性构造XPath字符串,插入恶意代码,如试图读取数据库信息。

在实际操作中,通过对比不同URL的响应,可以检测是否存在注入漏洞。例如,请求"http://192.168.5.152/sql/Less-1/?id=1'报错存在sql注入"会返回错误信息,而正常请求则不会。通过观察返回的错误信息,攻击者可以推断出是否找到字符型注入点。

寻找注入点的一个例子是尝试获取当前数据库的表名。攻击者构造SQL(如"http://192.168.5.152/sql/Less-1/?id=1'and extractvalue(1,concat('~',database()))--+"),当这段SQL执行时,由于database()函数的存在,服务器会返回一个错误,其中包含数据库名,这样就实现了间接获取敏感信息的目的。

进一步地,攻击者可以通过组合其他SQL查询,如(select group_concat(table_name) from information_schema.tables where table_schema = 'your_database'),来获取数据库中的所有表名,但必须确保这个查询在注入环境中依然有效,即服务器允许返回大量数据。

总结来说,报错注入是一种利用服务器错误信息泄露来获取信息的攻击手法,它需要对目标系统的错误处理机制有深入理解。开发者在设计Web应用时应谨慎处理错误信息,同时使用参数化查询或输入验证来防止这类注入攻击。通过实践和学习Sqli-labs等工具,可以更好地理解和防御SQL注入攻击。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2024-08-12 上传

2023-06-07 上传

2021-01-11 上传

2019-01-19 上传