破解浏览器安全:XCS漏洞解析与防范

需积分: 10 183 浏览量

更新于2024-07-23

收藏 3.73MB PDF 举报

去年的浏览器安全事件引起了广泛关注,尤其是在面对众多看似安全但实际上存在隐患的浏览器时,用户对浏览器安全性的疑虑加深。本文主要探讨了浏览器的安全问题,特别是针对XCS(CrossContextScripting,跨域脚本攻击)漏洞的识别与解决。

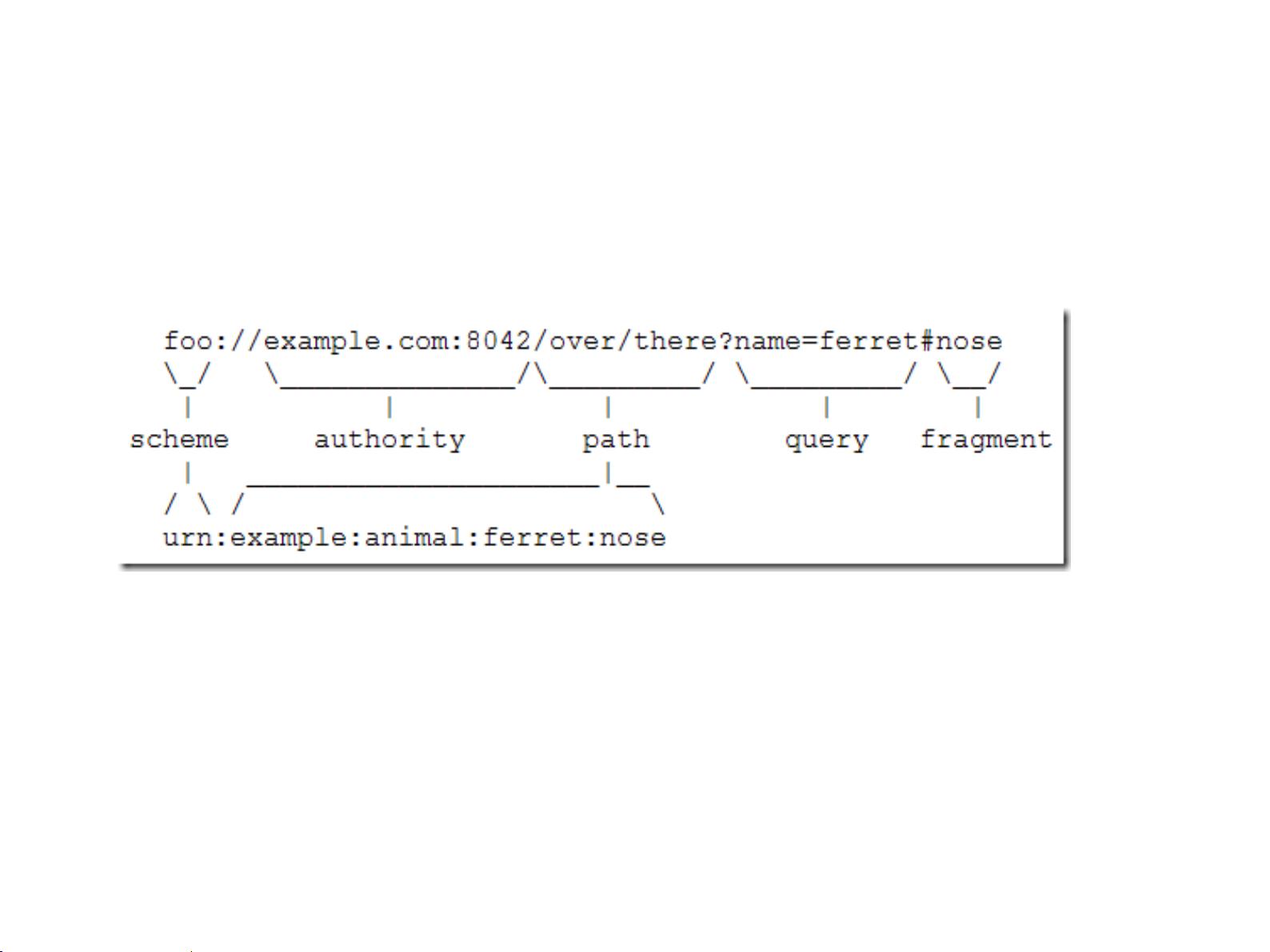

首先,浏览器作为互联网的重要入口,各大互联网巨头纷纷推出了自家的浏览器产品。然而,这些所谓的“山寨浏览器”往往由于对浏览器安全防御体系理解不足,缺乏对原版浏览器的安全设计,导致在实现功能时可能存在漏洞。例如,它们可能没有充分实施同源策略(Same-OriginPolicy),这是浏览器安全的基础原则,它限制了不同源之间的数据交互,防止恶意代码利用。

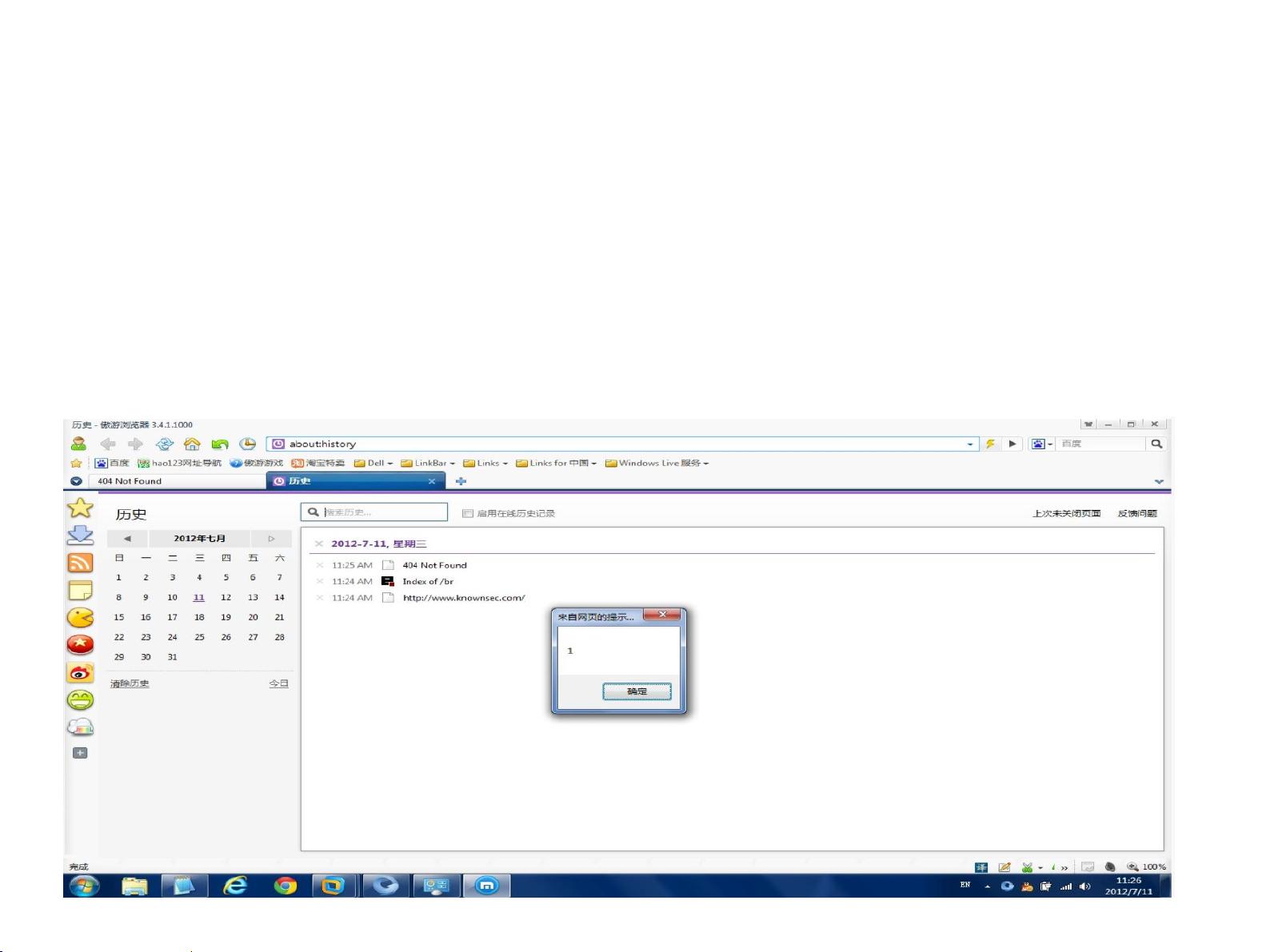

XCS漏洞最初由pdp在2006年的文章中提及,源于Firefox的一个RSS订阅插件中的安全疏漏。后来的研究者发现,类似的漏洞在浏览器的“特权域”中频繁出现,这通常是那些拥有额外权限的区域,如设置、插件接口等。例如,Chrome的chrome://、Opera的opera://和Maxthon的about:等特定协议下的界面。

浏览器的“特权域”是XCS攻击的重点,因为这些区域往往拥有比常规页面更高的权限,容易被滥用进行跨域攻击。IE中的“Cross-zonescripting”概念虽然相似,但“特权域”一词更好地描述了这种特殊的权限划分。不同浏览器的“特权域”功能和对应的协议可能有所差异,比如Chrome和Firefox允许通过不同的扩展协议来实现浏览器扩展,而本地文件域则是所有浏览器通用的。

99%的漏洞类型集中在SOPBypass(同源策略绕过)和XCS的组合上,这意味着攻击者能够利用这些漏洞在不同来源之间传输敏感信息或执行恶意脚本。解决这类问题需要对浏览器内核有深入理解,确保所有接口和协议都有恰当的安全防护措施。

对于用户来说,了解浏览器的安全特性以及如何识别潜在的XCS漏洞至关重要。定期更新浏览器补丁、使用可信的第三方扩展、遵循安全浏览习惯(如避免访问不可信网站)以及保持对最新安全资讯的关注,都是保护自己免受此类漏洞侵害的有效手段。

去年的浏览器安全事件揭示了浏览器领域存在的挑战,特别是在应对跨域脚本漏洞方面。理解和掌握浏览器的同源策略、特权域以及XCS的概念,有助于提升个人和企业的网络安全意识,确保在享受互联网便利的同时,也能有效地防范潜在威胁。

2024-10-03 上传

2023-05-26 上传

2023-06-02 上传

2023-12-23 上传

2024-10-03 上传

2023-06-02 上传

周小璐

- 粉丝: 95

- 资源: 196

最新资源

- 天池大数据比赛:伪造人脸图像检测技术

- ADS1118数据手册中英文版合集

- Laravel 4/5包增强Eloquent模型本地化功能

- UCOSII 2.91版成功移植至STM8L平台

- 蓝色细线风格的PPT鱼骨图设计

- 基于Python的抖音舆情数据可视化分析系统

- C语言双人版游戏设计:别踩白块儿

- 创新色彩搭配的PPT鱼骨图设计展示

- SPICE公共代码库:综合资源管理

- 大气蓝灰配色PPT鱼骨图设计技巧

- 绿色风格四原因分析PPT鱼骨图设计

- 恺撒密码:古老而经典的替换加密技术解析

- C语言超市管理系统课程设计详细解析

- 深入分析:黑色因素的PPT鱼骨图应用

- 创新彩色圆点PPT鱼骨图制作与分析

- C语言课程设计:吃逗游戏源码分享