故障容错模式系统

需积分: 2 44 浏览量

更新于2024-06-25

收藏 217KB PDF 举报

"这篇文档是关于故障容错技术的模式系统,主要介绍了一些经过实践验证的著名技术,并通过分类体系组织起来,旨在揭示这些模式之间的关系以及如何相互完善,为不同效率和复杂度的容错系统开发提供设计框架。关键词包括设计框架、故障容错模式和模式分类。"

在计算机系统设计中,故障容错是一个至关重要的领域,它确保了即使在硬件或软件出现故障的情况下,系统仍能保持正常运行。"A System of Patterns for Fault Tolerance" 是Titos Saridakis的研究成果,他来自诺基亚研究中心,该研究旨在提供一种模式化的方法来理解和应用故障容错技术。

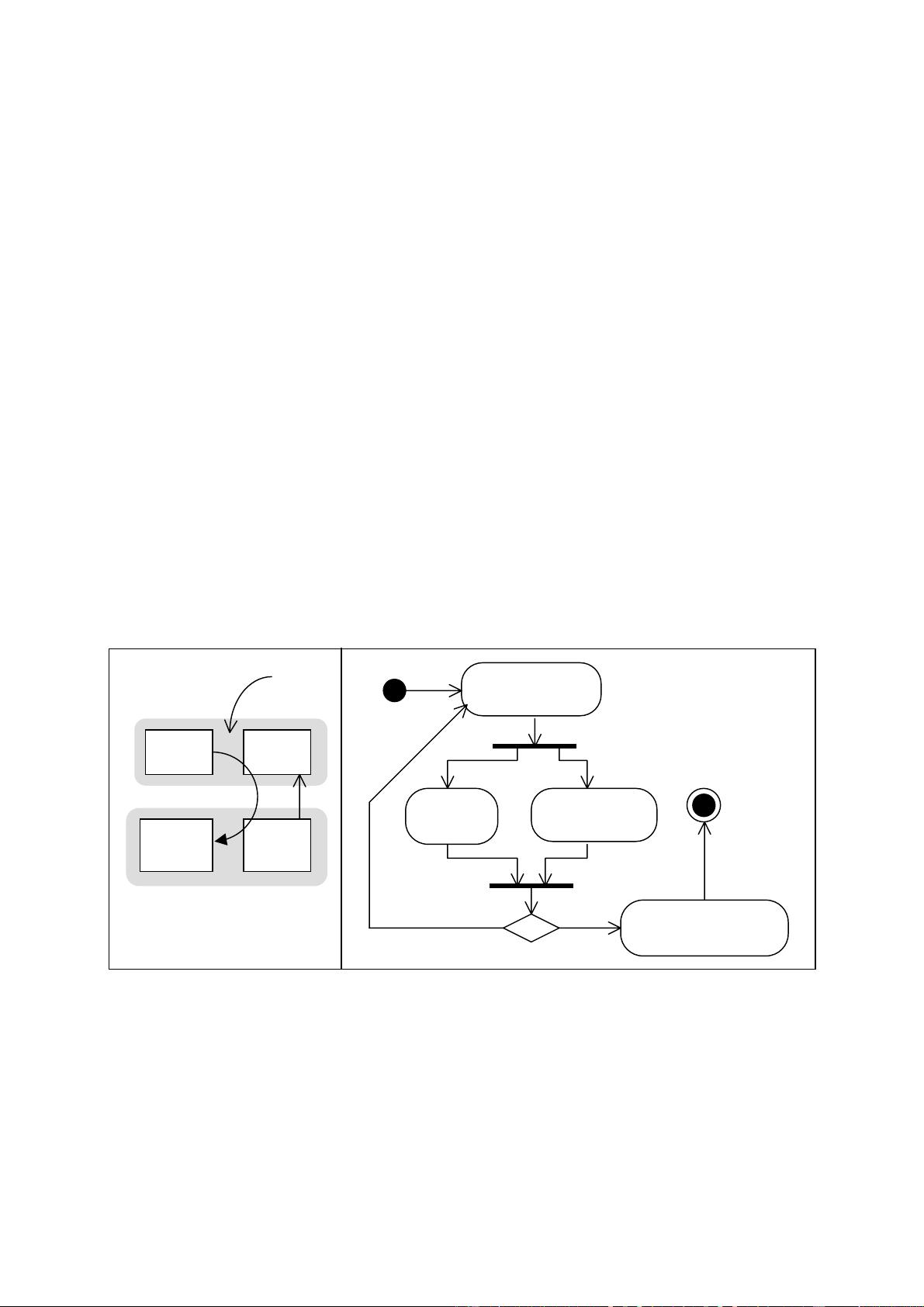

论文的核心是将过去三十年中发展、应用和优化的各种故障容错技术转化为可复用的模式。这些模式是解决反复出现的设计问题的通用解决方案。通过将它们分类并构建为一个系统,作者揭示了这些模式之间的相互关联,这有助于开发者理解如何结合使用这些模式来增强彼此的性能。

模式分类可能是基于不同的容错策略,如冗余、检测和恢复机制等。例如,可能包括主-备复制模式,其中系统有一个活动组件和一个备用组件,当主组件失败时,备用组件可以接管;还有检查点模式,用于定期保存系统状态,以便在故障后能够恢复。

此外,文档还讨论了这些模式如何相互细化,形成了一种设计框架。这意味着开发者可以根据特定系统的性能和复杂性需求,选择和组合不同的容错模式。这种框架使得故障容错系统的开发更加系统化和模块化,提高了设计效率。

关键词“Design Framework”强调了这个系统的结构化方法,它为设计过程提供了指导,确保了容错解决方案的合理性。“Fault Tolerance Pattern”指的是特定的故障处理策略,这些策略已经过形式化和标准化,便于重复使用。“Pattern classification”则涉及如何将这些模式归类,以便于理解和应用。

这份文档为故障容错技术的实践者提供了一个宝贵的工具,他们可以通过理解和利用这些模式来构建更健壮、更可靠的系统,从而降低因硬件或软件故障导致的服务中断风险。

2023-07-11 上传

2023-07-11 上传

2023-05-26 上传

2023-07-12 上传

2023-06-12 上传

2023-06-12 上传

2023-07-24 上传

2023-04-30 上传

假如梵高是飞行员

- 粉丝: 84

- 资源: 5

最新资源

- C语言快速排序算法的实现与应用

- KityFormula 编辑器压缩包功能解析

- 离线搭建Kubernetes 1.17.0集群教程与资源包分享

- Java毕业设计教学平台完整教程与源码

- 综合数据集汇总:浏览记录与市场研究分析

- STM32智能家居控制系统:创新设计与无线通讯

- 深入浅出C++20标准:四大新特性解析

- Real-ESRGAN: 开源项目提升图像超分辨率技术

- 植物大战僵尸杂交版v2.0.88:新元素新挑战

- 掌握数据分析核心模型,预测未来不是梦

- Android平台蓝牙HC-06/08模块数据交互技巧

- Python源码分享:计算100至200之间的所有素数

- 免费视频修复利器:Digital Video Repair

- Chrome浏览器新版本Adblock Plus插件发布

- GifSplitter:Linux下GIF转BMP的核心工具

- Vue.js开发教程:全面学习资源指南