Fastjson注入Spring内存马技术解析

版权申诉

73 浏览量

更新于2024-07-08

收藏 850KB PDF 举报

"这篇文档详细介绍了如何利用Fastjson的反序列化漏洞在Spring MVC应用程序中注入内存马。作者首先简述了Java内存马的基本概念,然后深入探讨了Fastjson反序列化与JNDI的结合,以及如何通过这种方式触发远程代码执行。接着,文档展示了如何向Spring MVC动态注入Controller,从而实现攻击目标。"

在本文中,作者提到Fastjson的反序列化漏洞是实现无文件落地的Java内存马注入的常见途径。Fastjson是阿里巴巴的一个高性能的JSON库,但在某些版本中存在安全问题。当接收到特定构造的JSON字符串并进行反序列化时,Fastjson会尝试创建指定类型的对象,如`com.sun.rowset.JdbcRowSetImpl`。这个过程可能导致远程代码执行,因为Fastjson会调用对象的setter方法,如在示例中设置`dataSourceName`,这可能指向一个恶意的JNDI(Java Naming and Directory Interface)URL。

JNDI通常用于在分布式环境中查找和绑定资源,但当被恶意利用时,可以指向攻击者控制的服务器,下载并执行恶意代码。在上述POC(Proof of Concept)中,`ldap://192.168.x.x:1389/Exploit`就是一个潜在的恶意JNDI链接,它可能会导致Web应用连接到攻击者的服务器,执行任意命令。

接着,文档转向讨论如何在Spring MVC框架中动态注入Controller。Spring MVC允许在应用程序运行时动态添加Controller,这为攻击者提供了可能性。一个典型的Spring MVC Controller定义如下:

```java

@Controller

@RequestMapping("/example")

public class ExampleController {

@RequestMapping(method = RequestMethod.GET)

public String handleRequest() {

// ...

}

}

```

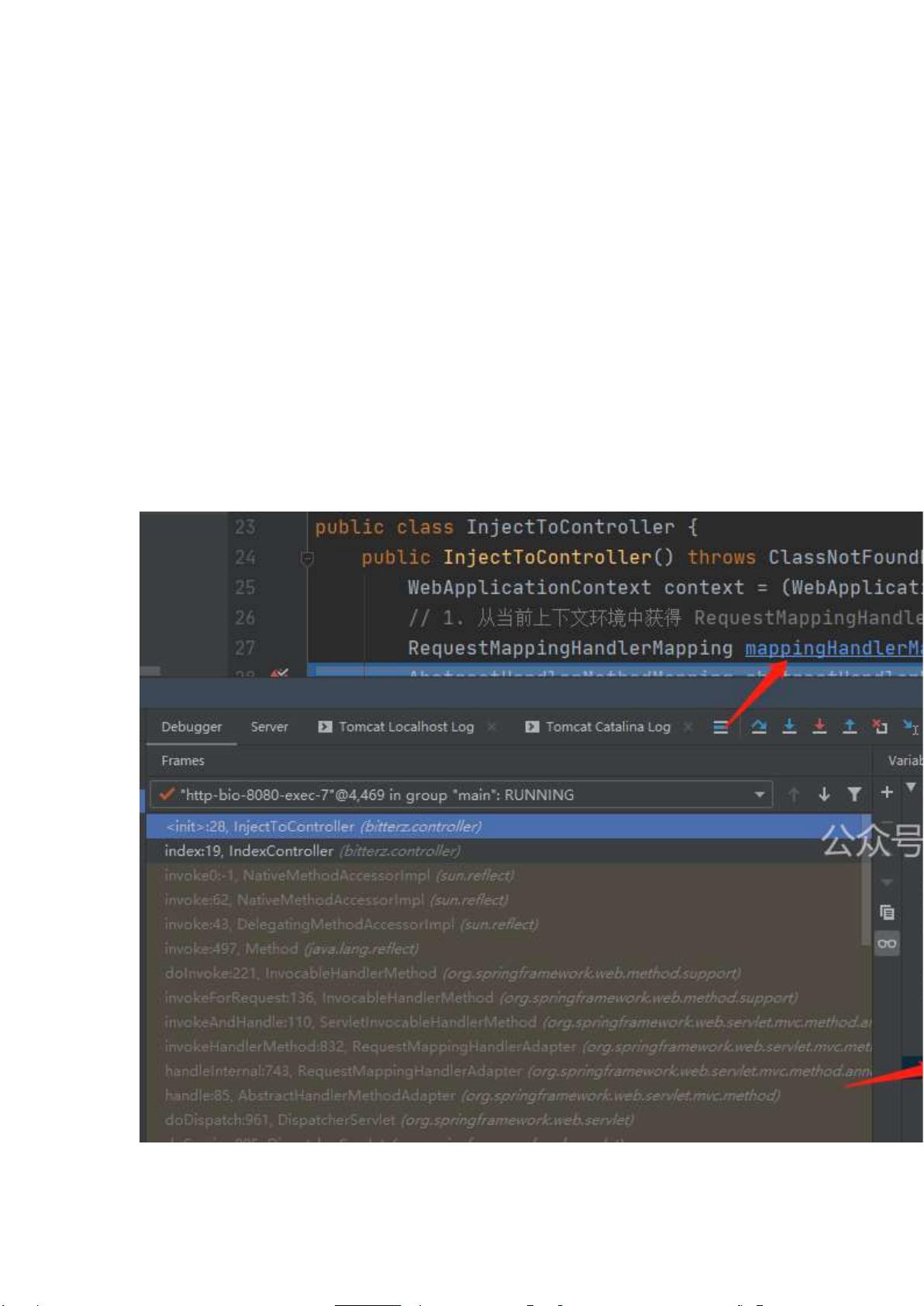

要动态注入Controller,攻击者需要利用Spring的内部机制。这个过程可能包括以下步骤:

1. 创建一个自定义的Controller类,带有必要的请求映射和处理方法。

2. 利用Spring的ApplicationContext接口,找到当前运行的应用上下文。

3. 使用ApplicationContext的`registerBeanDefinition`或`getAutowireCandidateResolver`等方法,将新的Controller类注册到Spring容器中。

4. 强制Spring重新初始化或刷新,使其识别并处理新注册的Controller。

这种方法可以让攻击者在不修改已部署应用的原始代码或配置的情况下,将恶意Controller注入到Spring MVC应用程序中,从而控制请求的处理流程。

值得注意的是,此类攻击的成功依赖于几个关键因素:目标系统是否使用受影响的Fastjson版本、是否存在JNDI注入的环境、以及Spring MVC应用程序是否允许动态注册Controller。因此,对于开发者和安全团队来说,及时更新库版本、严格限制JNDI链接的使用以及对应用程序的配置进行严格控制,都是防止这类攻击的重要措施。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-12-05 上传

2021-12-01 上传

2021-12-01 上传

2021-12-04 上传

2020-12-05 上传

一诺网络技术

- 粉丝: 0

- 资源: 2万+

最新资源

- WordPress作为新闻管理面板的实现指南

- NPC_Generator:使用Ruby打造的游戏角色生成器

- MATLAB实现变邻域搜索算法源码解析

- 探索C++并行编程:使用INTEL TBB的项目实践

- 玫枫跟打器:网页版五笔打字工具,提升macOS打字效率

- 萨尔塔·阿萨尔·希塔斯:SATINDER项目解析

- 掌握变邻域搜索算法:MATLAB代码实践

- saaraansh: 简化法律文档,打破语言障碍的智能应用

- 探索牛角交友盲盒系统:PHP开源交友平台的新选择

- 探索Nullfactory-SSRSExtensions: 强化SQL Server报告服务

- Lotide:一套JavaScript实用工具库的深度解析

- 利用Aurelia 2脚手架搭建新项目的快速指南

- 变邻域搜索算法Matlab实现教程

- 实战指南:构建高效ES+Redis+MySQL架构解决方案

- GitHub Pages入门模板快速启动指南

- NeonClock遗产版:包名更迭与应用更新