SSH客户端使用公钥认证登录步骤

需积分: 30 4 浏览量

更新于2024-08-12

收藏 451KB DOCX 举报

"SSH Secure Shell Client使用public key认证登录的步骤和配置方法"

在网络安全领域,SSH (Secure SHell) 是一种广泛使用的协议,用于在不安全的网络中提供安全的远程登录和其他服务。SSH Secure Shell Client允许用户通过加密通道进行远程管理服务器,避免密码在传输过程中被窃取。本文将详细介绍如何使用public key(公钥)认证来登录SSH Secure Shell Client。

首先,启动SSH Secure Shell Client。在不同版本的软件中,设置路径可能有所不同。在描述中提到的路径可能是 "Edit->settings->Keys" 或者 "Edit->settings->GlobalSettings->UserAuthentication->Keys"。在这里,你需要生成一个新的公钥对。

生成新公钥的步骤如下:

1. 在相应菜单中选择“Generate New”,然后按照向导进行操作。

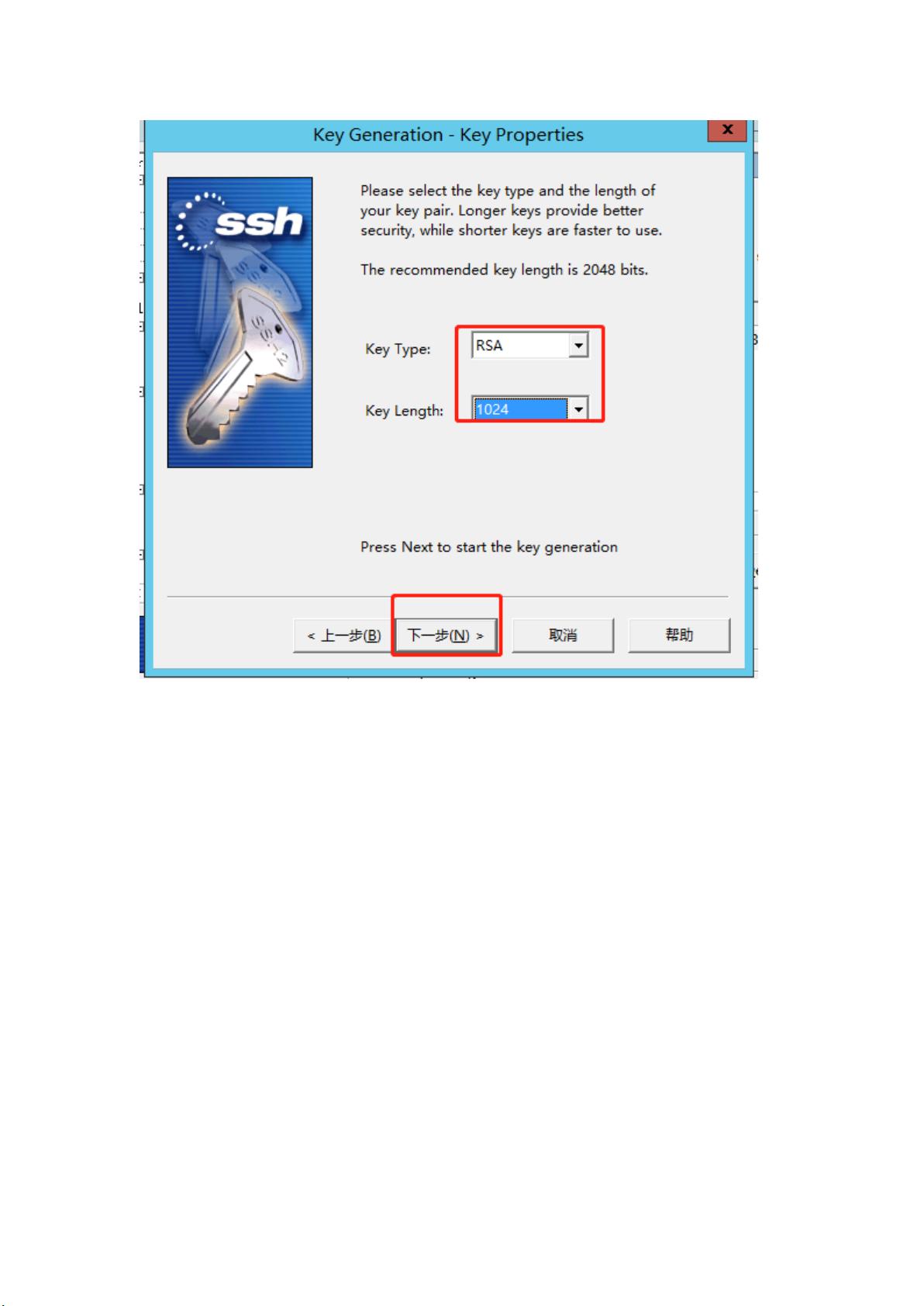

2. 选择公钥类型,默认通常是RSA,还可以根据需求选择其他类型如ED25519。

3. 设置公钥长度,通常默认值就足够安全,也可自定义。

4. 按照提示,填写文件名(如id_rsa)、注释和密码(passphrase)。密码可选,如果设置,每次使用公钥登录时需要输入。

5. 完成公钥生成后,软件会询问是否立即上传公钥,这一步可以跳过。

生成的公钥需要手动复制到服务器上,以便服务器能够识别并验证你的身份。首先,导出生成的公钥文件(例如:id_rsa.pub),将其复制到桌面或其他方便的位置。然后,使用SSH Secure Shell Client登录服务器,打开文件管理界面,将publickey.pub拖拽到右侧服务器界面进行上传。

在服务器端,需要将公钥转换为OpenSSH兼容的格式,并将公钥内容添加到authorized_keys文件中。可以通过以下步骤实现:

1. 使用`cd /path/to/.ssh/`进入.ssh目录(通常在用户的家目录下)。

2. 执行命令`ssh-keygen -i -f publickey.pub >> authorized_keys`,这会将公钥内容追加到authorized_keys文件。

3. 接下来,需要编辑sshd配置文件。运行`sudo vi /etc/ssh/sshd_config`,确保以下选项启用:

- `RSAAuthentication yes`

- `PubkeyAuthentication yes`

- `AuthorizedKeysFile %h/.ssh/authorized_keys`

4. 保存并关闭配置文件,然后重启sshd服务,可以使用`sudo systemctl restart sshd.service`或者`kill -HUP $(cat /var/run/sshd.pid)`。

完成以上步骤后,下次登录SSH Secure Shell Client时,你就可以使用public key认证而无需输入密码了。这种认证方式相比密码认证更加安全,因为公钥是私密的,只有拥有私钥的用户才能解密由公钥加密的信息,从而防止中间人攻击和其他形式的身份冒充。

2022-11-11 上传

2022-11-15 上传

2022-07-10 上传

2021-09-26 上传

2020-12-14 上传

java攻城师_Charles

- 粉丝: 52

- 资源: 52

最新资源

- C语言数组操作:高度检查器编程实践

- 基于Swift开发的嘉定单车LBS iOS应用项目解析

- 钗头凤声乐表演的二度创作分析报告

- 分布式数据库特训营全套教程资料

- JavaScript开发者Robert Bindar的博客平台

- MATLAB投影寻踪代码教程及文件解压缩指南

- HTML5拖放实现的RPSLS游戏教程

- HT://Dig引擎接口,Ampoliros开源模块应用

- 全面探测服务器性能与PHP环境的iprober PHP探针v0.024

- 新版提醒应用v2:基于MongoDB的数据存储

- 《我的世界》东方大陆1.12.2材质包深度体验

- Hypercore Promisifier: JavaScript中的回调转换为Promise包装器

- 探索开源项目Artifice:Slyme脚本与技巧游戏

- Matlab机器人学习代码解析与笔记分享

- 查尔默斯大学计算物理作业HP2解析

- GitHub问题管理新工具:GIRA-crx插件介绍