ARM处理器上的AES缓存攻击技术探究

需积分: 0 11 浏览量

更新于2024-08-05

收藏 1.29MB PDF 举报

"基于ARM处理器的AES缓存攻击技术研究"

本文主要探讨了在ARM处理器上实施AES(高级加密标准)的缓存攻击技术。缓存攻击是一种利用缓存系统中的时间差异来推测并获取敏感信息的攻击方式,尤其针对加密算法如AES和DES,它可以暴露用户的私密数据,如键盘输入和加密密钥。

在Intel x86架构的平台上,已经存在针对AES和DES加密算法的缓存攻击实现。然而,ARM架构的设备,尤其是Android平台,其缓存结构、指令集以及缓存替换策略与Intel x86平台有很大的区别,这使得直接将Intel x86上的攻击方法应用于ARM处理器面临挑战。

文章作者李勃深入研究了ARM处理器的特性,分析了ARM架构下的缓存工作原理,包括不同级别的缓存(L1、L2等)、缓存行大小、缓存替换策略(如LRU、PLRU等)以及它们如何影响缓存攻击的可能性。他可能探讨了如何在ARM处理器上构建有效的侧信道攻击模型,以探测和利用AES加密过程中的内存访问模式。

此外,文章可能还涵盖了以下几点:

1. **攻击模型建立**:描述了如何在ARM平台上构建针对AES的缓存攻击模型,可能包括攻击步骤、所需的硬件和软件环境,以及如何收集和分析缓存访问痕迹。

2. **缓解措施分析**:讨论了现有的缓存攻击防御技术,如随机化内存分配、加密库优化、物理隔离等,并评估了这些措施在ARM处理器上的有效性。

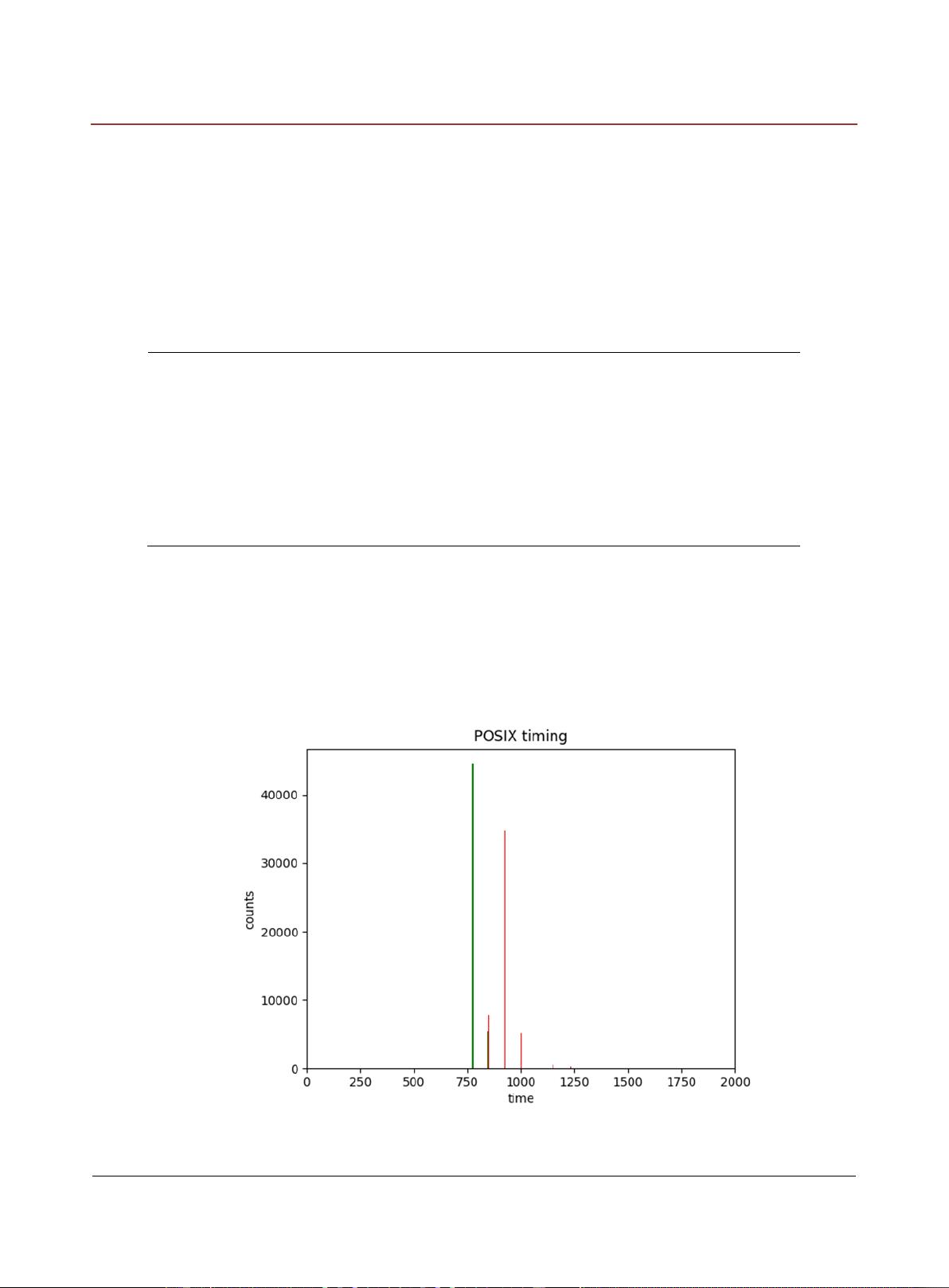

3. **实验验证**:通过实际的实验展示了攻击的可行性,可能包括对不同AES实现(如硬件加速或软件实现)的攻击效果,以及对不同缓存配置的敏感性。

4. **安全建议**:提出了针对ARM处理器的缓存攻击防护策略,可能包括软件设计改进、硬件增强和系统级别的安全策略。

5. **未来研究方向**:指出了当前研究的局限性和未来可能的研究方向,例如针对更复杂加密算法的缓存攻击,或者探索新的防御机制。

这篇文章为理解并应对ARM处理器上的AES缓存攻击提供了深入的理论和实践见解,对于提升移动设备和嵌入式系统的安全性具有重要意义。

2021-09-21 上传

2022-08-08 上传

2023-06-06 上传

2024-04-12 上传

2023-09-20 上传

2023-05-10 上传

2023-06-06 上传

2023-11-28 上传

2023-07-11 上传

赵伊辰

- 粉丝: 67

- 资源: 313

最新资源

- 解决本地连接丢失无法上网的问题

- BIOS报警声音解析:故障原因与解决方法

- 广义均值移动跟踪算法在视频目标跟踪中的应用研究

- C++Builder快捷键大全:高效编程的秘密武器

- 网页制作入门:常用代码详解

- TX2440A开发板网络远程监控系统移植教程:易搭建与通用解决方案

- WebLogic10虚拟内存配置详解与优化技巧

- C#网络编程深度解析:Socket基础与应用

- 掌握Struts1:Java MVC轻量级框架详解

- 20个必备CSS代码段提升Web开发效率

- CSS样式大全:字体、文本、列表样式详解

- Proteus元件库大全:从基础到高级组件

- 74HC08芯片:高速CMOS四输入与门详细资料

- C#获取当前路径的多种方法详解

- 修复MySQL乱码问题:设置字符集为GB2312

- C语言的诞生与演进:从汇编到系统编程的革命