4G LTE CS Fallback安全漏洞:Ghost Telephonist LinkHijack Exploitation

需积分: 5 164 浏览量

更新于2024-06-21

收藏 2.94MB PDF 举报

"藏经阁-Ghost Telephonist.pdf - 阿里云"

这篇文档讲述了360 Technology的Unicorn Team在2017年发现的一种名为“Ghost Telephonist LinkHijack Exploitation in 4G LTE CS Fallback”的安全漏洞。360 Technology是中国领先的互联网安全公司,主要产品包括PC和手机的反病毒软件。Unicorn Team成立于2014年,专注于电信系统中的安全问题,曾进行过低成本GPS欺骗研究、LTE重定向攻击以及电力线通信攻击等研究。

文档的议程主要包括以下几个方面:

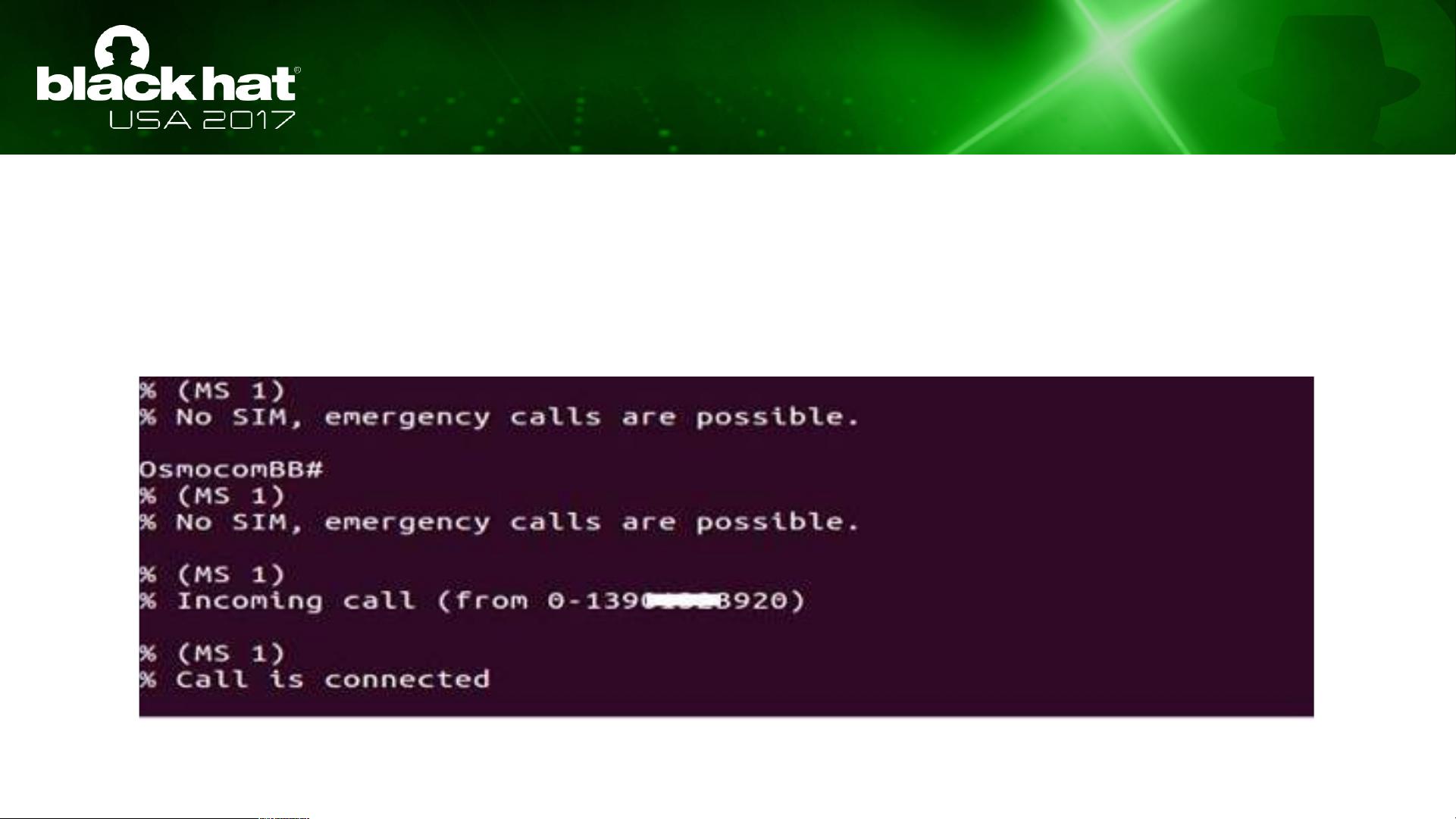

1. **演示视频**:可能展示了一个利用此漏洞的实际操作,展示了攻击者如何通过该漏洞进行恶意活动。

2. **漏洞的故事**:这部分可能讲述了发现这个漏洞的过程,类比为无意间移植的柳树能生长并提供阴凉,暗示了该漏洞的意外发现。

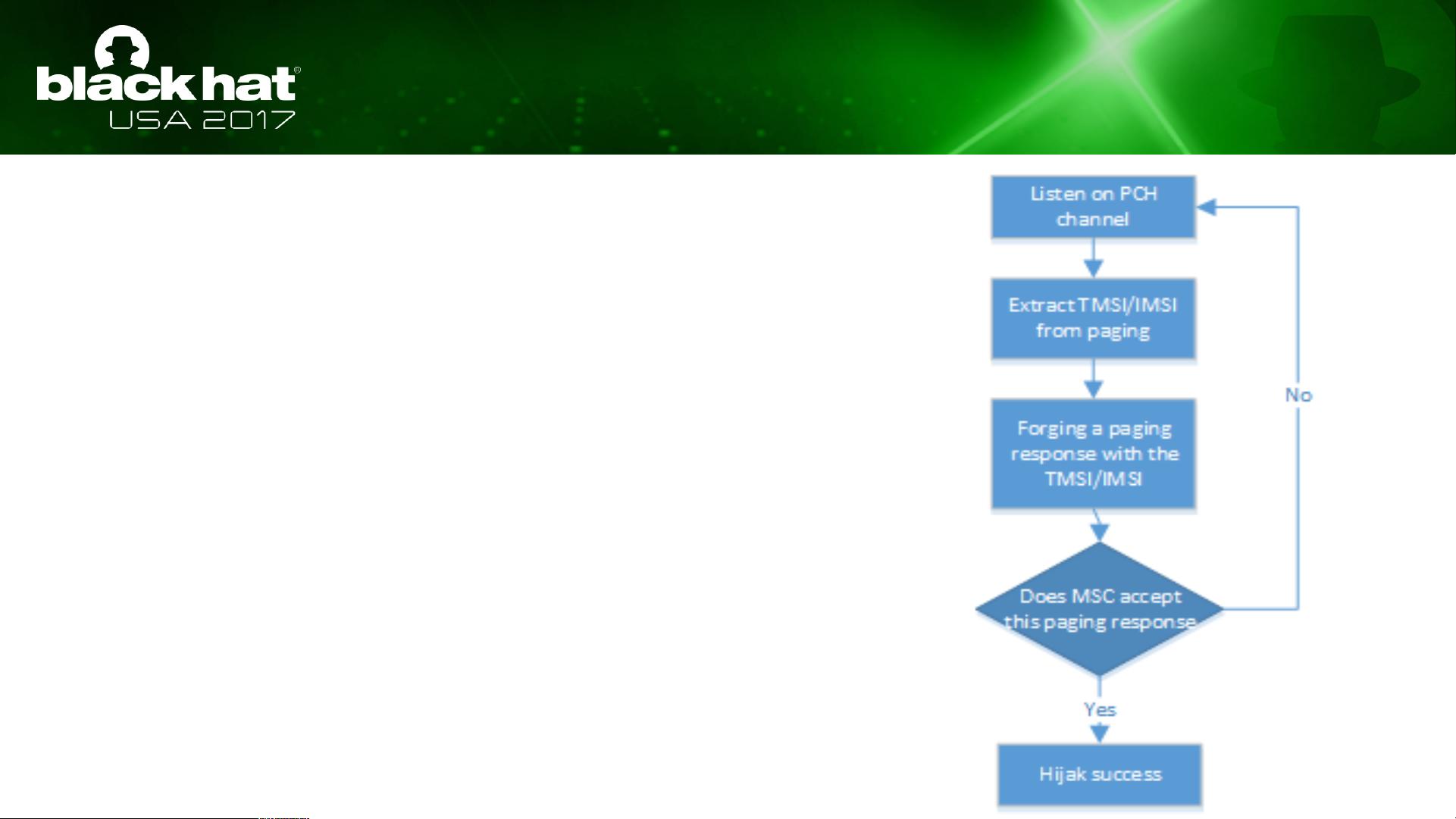

3. **随机目标劫持**:攻击者可以利用这个漏洞随机选取目标,控制他们的通信,这可能导致敏感信息的泄露或者服务中断。

4. **漏洞原理**:深入解释了4G LTE CS Fallback(电路交换回退)过程中的安全缺陷,该过程涉及4G网络与传统CS网络之间的切换,可能是漏洞存在的关键环节。

5. **高级利用方法**:详细描述了攻击者如何进一步利用这个漏洞,可能包括监听、篡改或拦截通信,甚至可能影响到互联网账户的安全。

6. **应对措施**:提供了防止此类攻击的方法和建议,包括网络架构的改进、安全策略的更新以及对通信协议的加固。

"Ghost Telephonist"漏洞的严重性在于它可能破坏4G LTE网络的安全性,允许攻击者在CS Fallback过程中进行中间人攻击,威胁到用户的隐私和数据安全。对于企业而言,理解这种攻击方式并采取适当的预防措施至关重要,以保护其网络基础设施不受侵害。同时,对于个人用户来说,了解这种攻击手段也有助于提高网络安全意识,避免成为攻击的目标。

2024-09-06 上传

2024-09-06 上传

2024-09-06 上传

2024-09-06 上传

weixin_40191861_zj

- 粉丝: 77

- 资源: 1万+

最新资源

- 计算机人脸表情动画技术发展综述

- 关系数据库的关键字搜索技术综述:模型、架构与未来趋势

- 迭代自适应逆滤波在语音情感识别中的应用

- 概念知识树在旅游领域智能分析中的应用

- 构建is-a层次与OWL本体集成:理论与算法

- 基于语义元的相似度计算方法研究:改进与有效性验证

- 网格梯度多密度聚类算法:去噪与高效聚类

- 网格服务工作流动态调度算法PGSWA研究

- 突发事件连锁反应网络模型与应急预警分析

- BA网络上的病毒营销与网站推广仿真研究

- 离散HSMM故障预测模型:有效提升系统状态预测

- 煤矿安全评价:信息融合与可拓理论的应用

- 多维度Petri网工作流模型MD_WFN:统一建模与应用研究

- 面向过程追踪的知识安全描述方法

- 基于收益的软件过程资源调度优化策略

- 多核环境下基于数据流Java的Web服务器优化实现提升性能