Java Chip与安全性能:构建硬件级别的Java应用保护策略

发布时间: 2024-09-25 08:48:14 阅读量: 148 订阅数: 75

# 1. Java Chip与安全性能概述

在当今这个信息技术飞速发展的时代,Java Chip作为一种先进的安全技术,已经成为保护数据和维护系统安全的关键因素。本章将对Java Chip及其在安全性能方面的基本概念进行介绍,为读者提供一个宏观的理解框架。

## 1.1 Java Chip的定义与重要性

Java Chip,通常指的是一种硬件技术,它在Java平台上内置了专门用于执行Java代码的硬件加速器。这种设计大大提高了Java程序的执行效率,同时也能够通过硬件级别的特性来增强安全性。随着云计算、物联网和移动设备等技术的普及,Java Chip在确保应用安全和性能方面的作用变得更加重要。

## 1.2 安全性能的必要性

安全性能是衡量任何技术平台性能的不可或缺的一部分。对于Java Chip而言,其安全性能直接关系到企业的数据安全、用户隐私保护以及合规性要求的满足。良好的安全性能不仅可以防止恶意攻击,还可以确保业务连续性和声誉的维护。

在接下来的章节中,我们将深入探讨Java Chip的基础架构、安全机制以及如何在实践中应用这些安全策略,来保障系统的安全稳定运行。

# 2. Java Chip的基础架构与安全机制

### 2.1 Java Chip的硬件基础

Java Chip的硬件基础是其性能和安全特性的基石。要理解它的安全机制,首先需要探究硬件架构的组成及其与软件的交互原理。

#### 2.1.1 硬件架构的组成

Java Chip的硬件架构是专为Java运行时环境(JRE)设计的。其核心包括一个微处理器单元(MCU),用于执行字节码;一个存储单元,用于存储程序和数据;以及一个安全协处理器,用于执行加密和安全相关操作。Java Chip的硬件设计以简洁、高效、可靠为原则,保证了其在资源受限环境中的良好性能和高度安全。

例如,Java Chip的MCU通常采用精简指令集(RISC)架构,因为RISC能够提供高性能且易于实现安全机制。MCU与存储单元之间通过高速总线连接,以减少执行指令时的延迟。此外,安全协处理器是一个专用硬件单元,可以执行复杂的加密算法,如AES和RSA,而不需要占用主处理器的资源。

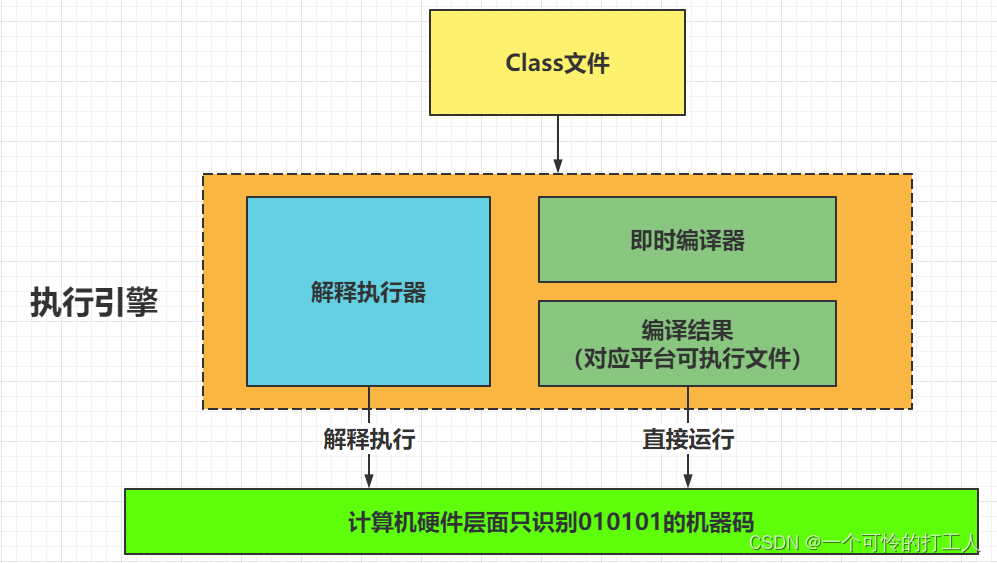

#### 2.1.2 硬件与软件的交互原理

在Java Chip中,硬件与软件的交互原理基于一个多层次的执行模型。Java字节码在硬件层面上首先被微处理器单元转换为机器码执行。当需要进行加密或解密操作时,控制权会转移到安全协处理器。这种分离的执行机制保证了安全性,因为敏感操作不在主处理器中进行,从而降低了潜在的安全风险。

为了优化执行效率,Java Chip硬件设计中还引入了硬件加速器,例如用于图形处理的GPU或者用于深度学习计算的TPU。这些加速器可以通过硬件抽象层(HAL)与主处理器和安全协处理器协调工作,提供特定功能的硬件加速支持。

### 2.2 Java Chip的安全特性

Java Chip的安全特性是其区别于传统硬件平台的显著优势。本小节将深入探讨其沙箱机制、加密技术和安全漏洞防御策略。

#### 2.2.1 沙箱机制的原理与应用

沙箱机制是一种安全特性,旨在为Java应用程序提供一个隔离的运行环境,防止恶意代码影响整个系统。在Java Chip中,沙箱机制通过限制应用程序访问硬件资源、文件系统和网络等方式实现。程序在沙箱环境中运行时,只能对操作系统提供的一组预定义的API进行操作,不能直接对硬件进行控制。

沙箱机制的应用案例包括在企业环境中运行不受信任的第三方代码。在企业应用程序中,可能会集成各种外部组件和服务,这些外部组件可能会带来安全风险。通过将这些组件放入沙箱环境中运行,可以有效地隔离潜在的安全威胁。

```java

// Java代码示例:在沙箱环境中执行外部代码

import javax.tools.*;

public class SandboxExample {

public static void main(String[] args) {

JavaCompiler compiler = ToolProvider.getSystemJavaCompiler();

// 代码编译过程中的安全性由Java Chip硬件确保

int result = compiler.run(null, null, null, "System.out.println(\"Hello from sandbox!\");");

if (result == 0) {

System.out.println("Compilation was successful");

} else {

System.out.println("Compilation failed");

}

}

}

```

在上述代码中,Java Compiler API被用于编译和运行在沙箱环境中的代码。Java Chip确保了这个过程的安全性,防止了潜在的代码注入攻击。

#### 2.2.2 Java Chip的加密技术

Java Chip的加密技术确保了数据传输和存储的安全。硬件级别的加密技术通常包括对称和非对称加密算法,哈希函数以及数字签名等。这些技术不仅能够保护数据的机密性,还能够确保数据的完整性和可追溯性。

在Java Chip中,加密技术的硬件实现可以极大减轻软件层面的加密负担。例如,对于非对称加密算法,如RSA,硬件协处理器可以快速完成大数的乘幂模运算,这对于软件来说往往是计算密集型的操作。

#### 2.2.3 安全漏洞的防御策略

尽管硬件级别的沙箱机制和加密技术可以提供强有力的安全保障,但仍然需要一套完善的防御策略来抵御安全漏洞。这些漏洞可能源自设计缺陷、实现漏洞或者运行时的攻击。

针对这些潜在的安全漏洞,Java Chip实现了多层防御策略。这些策略包括但不限于:确保数据不以明文形式存储在内存中;运行时监测异常行为;使用安全引导(Secure Boot)来验证硬件和软件的合法性。

### 2.3 硬件级别的安全策略优势

硬件级别的安全策略具有软件安全策略无法比拟的优势。本小节将对比硬件安全性和软件安全性,并分析硬件级别的攻击防护案例。

#### 2.3.1 硬件安全性与软件安全性的对比

硬件安全性通常具有更高的稳定性和不可篡改性。硬件级别的安全策略可以设计为不易被绕过,因为它们是物理实现的。例如,加密技术在硬件中实现时,密钥可以存储在硬件中一个受保护的区域,并且只有在授权的情况下才能被访问。

相比之下,软件安全性依赖于运行代码的完整性和正确性。软件安全策略容易受到代码错误或者恶意软件的影响。例如,尽管软件可以实现沙箱机制,但黑客可以通过软件漏洞绕过沙箱限制。

#### 2.3.2 硬件级别的攻击防护案例分析

在硬件级别的攻击防护中,一个著名的案例是使用硬件安全模块(HSM)来存储密钥。通过硬件安全模块,即使攻击者能够获取到加密数据,由于无法访问存储在HSM中的密钥,因此无法解密数据。

另一个案例是使用硬件根密钥(Root Key)来启动安全引导过程。在安全引导过程中,系统会验证启动程序和操作系统镜像的签名,确保其未被篡改。这在硬件层面保证了系统的完整性,因为在硬件层面的验证过程难以被攻击者篡改。

```mermaid

graph LR

A[硬件安全模块] -->|存储密钥| B[加密数据]

B -->|安全引导| C[启动验证]

C -->|系统完整性检查| D[操作系统]

```

上述的mermaid流程图描述了一个典型的硬件级别的攻击防护机制。首先,硬件安全模块用于存储密钥,其次,这些密钥用于加密数据。在系统启动时,安全引导过程验证了启动程序和操作系统的签名,确保了系统的完整性。

通过硬件级别的安全策略,Java Chip为数据安全和系统安全提供了坚实的保障,这也成为了其在企业级市场和物联网设备中广受欢迎的原因之一。

# 3. Java Chip安全性能的理论支撑

随着技术的进步,Java Chip作为硬件级别的安全技术,它的安全性能理论支撑是其在实际应用中得以发挥强大功能的基石。本章将深入探讨加密学基础、访问控制模型和安全协议这三个核心理论,理解它们是如何支撑Java Chip实现高效安全性能的。

## 3.1 加密学基础与Java Chip

### 3.1.1 对称与非对称加密技术

加密技术是保障数据安全的重要手段,而Java Chip的安全特性之一就是通过硬件加速对加密算法的处理。对称加密技术,顾名思义,使用同一密钥进行加密和解密,其优势在于处理速度快,适合大数据量的场景,例如AES(高级加密标准)算法。Java Chip通过内置的加密引擎可以快速执行对称加密算法,从而在不牺牲性能的前提下,提高数据传输和存储的安全性。

非对称加密技术,则是使用一对密钥:公钥和私钥,来进行加密和解密操作。这种技术的一个典型应用是RSA算法,它依赖于大数分解的困难性来保证安全性。Java Chip能够利用其硬件特性,提供对非对称加密算法的支持,特别是在需要身份验证和数字签名的场景下,如SSL/TLS协议中,保障了通信双方的安全。

```java

// 示例代码块:AES加密与解密(Java)

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

public class AesExample {

public static void main(String[] args) throws Exception {

// 生成AES密钥

KeyGenerator keyGen = KeyGenerator.getInstance("AES");

keyGen.init(128); // 密钥长度为128位

SecretKey secretKey = keyGen.generateKey();

byte[] keyBytes = secretKey.getEncoded();

```

0

0