Python邮件解析安全实践:避免解析过程中的安全漏洞

发布时间: 2024-10-14 01:38:39 阅读量: 43 订阅数: 22

代码堡垒:Python代码安全审计工具全解析

# 1. 邮件解析与安全漏洞概览

邮件作为互联网早期的发明之一,至今仍是商业和个人通信的重要工具。然而,随着技术的发展,邮件解析过程中潜在的安全漏洞也逐渐成为攻击者利用的温床。在本章中,我们将首先概述邮件解析的基本概念,然后深入探讨邮件解析过程中可能出现的安全漏洞。

## 邮件解析基础

邮件解析是将邮件内容分解成可读格式的过程。它涉及到解析邮件头部、正文、附件等部分,以便用户能够理解邮件内容。这一过程通常包括对邮件格式和编码的解析,以及对邮件内容的提取。

## 安全漏洞概览

邮件解析过程中的安全漏洞主要源自不正确的解析实践和对邮件内容的盲目信任。这些漏洞可能被恶意利用,导致远程代码执行、信息泄露等安全事件。了解这些漏洞的类型和潜在影响,对于采取有效的防御措施至关重要。

### 常见的邮件解析安全漏洞类型

- **缓冲区溢出**:解析邮件时未能正确处理邮件内容的长度可能导致缓冲区溢出。

- **代码执行**:错误地解析邮件中的脚本或程序代码可能导致未授权的代码执行。

- **信息泄露**:不当的错误处理可能导致敏感信息的泄露,如邮件头部中的个人信息。

通过识别和理解这些潜在的安全漏洞,我们可以采取措施来提高邮件解析的安全性。在后续章节中,我们将详细介绍如何使用Python中的邮件解析库来安全地解析邮件内容,并讨论最佳实践和安全策略。

# 2. Python中的邮件解析库

## 2.1 常用邮件解析库概述

### 2.1.1 Python标准库中的邮件处理工具

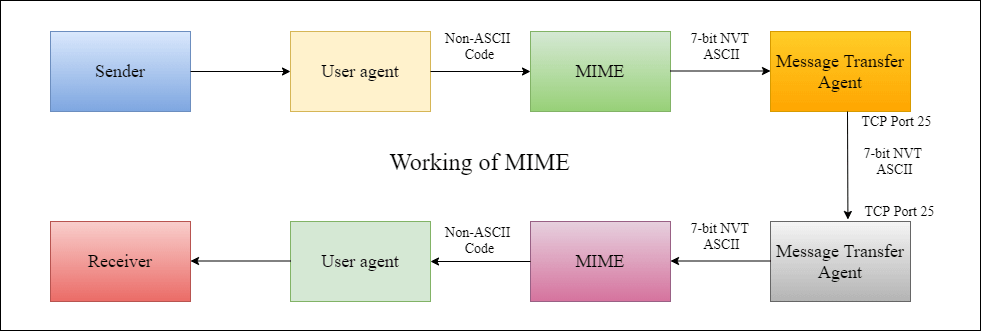

Python的标准库提供了一些基本的邮件处理工具,例如`email`包,它是Python用来处理电子邮件的标准工具。这个库可以用来创建、解析和操作电子邮件消息,包括MIME和其他邮件相关的Internet标准。

`email`包的主要功能包括:

- 解析电子邮件内容,包括MIME和非MIME格式的邮件。

- 生成电子邮件消息,可以是简单的文本邮件或复杂的HTML邮件,以及带附件的邮件。

- 提供了一个强大的API,用于分析和构建电子邮件的各个部分,如头部、正文和附件。

### 2.1.2 第三方邮件解析库简介

除了Python的标准库之外,还有一些第三方库提供了额外的邮件解析功能,例如`imaplib`和`poplib`用于处理IMAP和POP3协议的邮件服务器,而`yagmail`是一个更高级的库,用于发送带有附件的邮件。

`yagmail`是一个流行的第三方库,它的主要功能包括:

- 发送带附件的邮件,自动处理附件的编码问题。

- 支持多种邮件服务器和邮件客户端。

- 提供了一套简单的API,使得邮件发送和解析变得非常简单。

## 2.2 邮件解析库的工作原理

### 2.2.1 邮件结构的解析流程

邮件解析库通常遵循以下步骤来解析邮件结构:

1. **邮件头解析**:解析邮件头部信息,如发件人、收件人、主题、日期等。

2. **邮件正文解析**:解析邮件正文,可能包括纯文本、HTML或其他格式。

3. **附件解析**:提取邮件中的附件,并将其保存到本地或进行进一步处理。

### 2.2.2 邮件内容的提取方法

邮件内容的提取通常涉及以下方法:

- **直接访问**:对于标准格式的邮件,可以直接通过解析器提供的API访问邮件的各个部分。

- **内容过滤**:对于包含多个部分的邮件,可能需要使用过滤条件来提取特定内容。

- **编码处理**:处理邮件内容时,需要处理不同类型的编码,如Base64或quoted-printable。

## 2.3 邮件解析中的常见安全问题

### 2.3.1 安全漏洞类型

邮件解析过程中的安全漏洞主要包括:

- **注入攻击**:攻击者可能在邮件内容中注入恶意代码,导致解析器执行未授权的操作。

- **信息泄露**:错误处理不当可能导致敏感信息泄露。

- **资源耗尽**:解析大型邮件或处理大量邮件可能导致资源耗尽。

### 2.3.2 漏洞利用案例分析

一个常见的漏洞利用案例是通过恶意邮件诱导用户执行JavaScript代码。例如,攻击者可能在HTML邮件中嵌入JavaScript代码,当邮件客户端渲染HTML内容时,恶意代码被执行,导致用户信息泄露或恶意软件感染。

```python

import yagmail

# 示例代码:发送带HTML内容的邮件

yag = yagmail.SMTP(user="***", password="yourpassword")

contents = {

"to": ["***"],

"subject": "Email with malicious HTML",

"body": "<script>alert('This is an attack');</script>",

}

yag.send(contents)

```

在本章节中,我们介绍了Python中的邮件解析库,包括标准库中的邮件处理工具和第三方库。同时,我们还探讨了邮件解析的工作原理和常见安全问题。下一章我们将讨论如何防御邮件解析过程中的安全威胁,并提供最佳实践和安全配置建议。

# 3. 安全邮件解析的最佳实践

安全邮件解析不仅仅是技术问题,更是一种安全策略和最佳实践的结合。在本章节中,我们将深入探讨如何通过防御型编程策略、安全配置邮件解析库以及安全地处理邮件内容来提高邮件解析的安全性。

## 3.1 防御型编程策略

防御型编程是一种编写软件的方式,目的是使软件对任何错误或潜在的攻击都具有抵抗力。在邮件解析中,防御型编程策略可以帮助我们预防潜在的安全漏洞。

### 3.1.1 输入验证和清理

在处理邮件内容之前,首先需要对输入进行严格的验证和清理。这意味着我们需要确保接收到的邮件数据是合法和安全的,不会对我们的系统造成威胁。

```python

import re

def sanitize_email_content(content):

# 定义一个正则表达式来清理潜在的HTML标签

clean_content = re.sub(r'<[^>]+>', '', content)

return clean_content

```

在上述代码中,我们使用了正则表达式来移除HTML标签。这是一个简单的例子,但在实际应用中,验证和清理的逻辑可能需要更复杂,以防止各种注入攻击。

### 3.1.2 限制解析深度和复杂性

邮件解析时应限制解析的深度和复杂性。例如,如果邮件中包含了嵌套的消息体,我们应该限制嵌套的层数,防止深度递归导致的栈溢出攻击。

```python

def parse_email_depth_limited(email_content, max_depth=5):

# 递归解析邮件内容,但限制深度

if max_depth == 0:

return "Depth limit reached"

# 解析逻辑

# ...

return parse_email_depth_limited(sub_content, max_depth-1)

```

这个函数通过限制解析深度来防止潜在的栈溢出攻击。在实际应用中,解析邮件的深度和复杂性需要根据实际需求和安全评估来决定。

## 3.2 邮件解析库的安全配置

### 3.2.1 使用安全的邮件解析库选项

选择安全的邮件解析库选项是确保邮件解

0

0