【Shiny App安全性】:防范安全威胁与风险的5项关键措施

发布时间: 2024-11-10 02:15:49 阅读量: 24 订阅数: 38

java+sql server项目之科帮网计算机配件报价系统源代码.zip

# 1. Shiny App安全性概述

## 1.1 安全性的重要性

在数字时代,随着应用程序越来越多地融入日常运营,Shiny App作为R语言开发的交互式Web应用平台也日益普及。安全性成为了一个不可忽视的话题。无论是在金融服务、医疗保健还是在线教育领域,保护应用程序免遭恶意攻击和数据泄露都至关重要。Shiny App的安全性不仅能保证用户信息的安全,还有助于维护公司声誉和避免可能的经济损失。

## 1.2 安全威胁的范畴

Shiny App面临的安全威胁是多方面的。从服务器配置不当到应用程序编码中的漏洞,再到未授权的数据访问,每一个环节都可能成为攻击者的突破口。了解并防范这些潜在威胁是开发者和运维人员的职责所在。本章旨在提供一个概览,为深入探讨具体的Shiny App安全实践奠定基础。

## 1.3 安全原则与策略

为了提升Shiny App的安全性,制定和遵守一些基本的安全原则与策略至关重要。这些包括最小权限原则、安全默认设置、以及防御深度策略。开发者应持续关注和应用最新的安全最佳实践和框架更新,对应用程序进行定期的安全测试和代码审查,确保安全漏洞得到及时修复。通过这些措施,我们可以构建出更加安全可靠的Shiny应用,为用户提供高质量的服务体验。

# 2. 识别Shiny App的安全漏洞

### 2.1 漏洞类型与成因分析

#### 2.1.1 输入验证不足导致的安全漏洞

在Web应用中,输入验证是防御外部攻击的第一道防线。对于Shiny App而言,不充分的输入验证可以导致各种攻击,比如跨站脚本(XSS)、SQL注入和命令注入等。Shiny App通常从用户获取输入,然后根据这些输入执行一些操作。如果应用没有适当地验证这些输入,攻击者就可能利用这一点,通过恶意输入绕过正常验证,执行非法操作,造成数据泄露或应用程序损坏。

**代码块示例:**

```r

# 模拟一个未验证用户输入的函数

shinyServer(function(input, output) {

user_command <- reactive({input$command})

output$result <- renderPrint({

# 直接使用用户输入执行系统命令

system(user_command())

})

})

```

在上面的代码中,用户输入没有经过任何验证就直接用于`system()`函数执行系统命令,这是非常危险的。攻击者可以通过`input$command`输入恶意的系统命令,例如`; rm -rf /`,导致潜在的系统破坏。

**参数说明与逻辑分析:**

为了防止这类安全漏洞,必须对所有用户输入进行严格的验证。输入验证可以包括:

- 格式校验:确保输入符合预期的格式(如邮箱格式、日期格式等)。

- 长度限制:限制输入的字符数,避免缓冲区溢出。

- 白名单过滤:只接受预先定义好的输入值。

应用这些验证机制后,用户的输入在被进一步处理之前,可以有效地降低潜在的安全风险。

#### 2.1.2 输出编码不当引发的XSS攻击

输出编码不当是导致XSS攻击的主要原因。在Shiny App中,当从用户输入或者应用内部获取数据并展示在页面上时,如果这些数据没有经过适当的编码处理,就可能被恶意用户利用来执行JavaScript代码。

**代码块示例:**

```r

# 模拟一个未编码用户输入的函数

shinyServer(function(input, output) {

output$userInput <- renderUI({

HTML(input$message)

})

})

```

在这个示例中,用户输入的`input$message`被直接插入到HTML中,没有进行任何编码处理。如果用户提交包含JavaScript代码的`input$message`,比如`<script>alert('XSS');</script>`,那么当其他用户查看这个Shiny App时,他们的浏览器会执行这段恶意脚本,导致XSS攻击。

为了防止XSS攻击,应该使用适当的输出编码机制。在R的Shiny框架中,可以使用`shiny::htmlOutput()`或者`shiny::tags$span()`等函数确保内容在渲染为HTML之前,特殊字符如`<`, `>`, `&`, `"`, `'`等都被适当地编码。

### 2.2 漏洞检测工具与方法

#### 2.2.1 静态代码分析工具

静态代码分析工具能够在不执行代码的情况下分析代码的安全性。在Shiny App开发中,这些工具可以用来自动化发现潜在的安全漏洞,比如不安全的API使用,不恰当的输入处理等。一些流行的静态代码分析工具包括SonarQube、Fortify和Checkmarx等。

使用静态代码分析工具可以大大减轻开发者的工作负担,提供实时反馈,帮助他们修正代码中的安全问题。当Shiny App的代码库发生变化时,这种工具可以运行在持续集成(CI)系统中,以确保新的代码变更不会引入新的安全问题。

#### 2.2.2 动态应用扫描技术

动态应用扫描技术是在运行时检查应用程序的安全性,通过分析应用程序的行为来发现漏洞。它通常通过模拟攻击场景来确定应用程序是否容易受到攻击。

对于Shiny App,动态应用扫描工具可以在用户与应用交互时监控其行为,检测异常活动和潜在的漏洞。一些流行的动态扫描工具包括OWASP ZAP、Nessus等。

#### 2.2.3 渗透测试方法论

渗透测试是一种通过主动的方法来评估Web应用程序安全性的手段。渗透测试员会模拟攻击者的角色,使用各种技术对Shiny App进行实际攻击,尝试发现潜在的安全漏洞。

渗透测试不仅关注应用程序本身的安全性,也会考虑整个系统的安全性。它包括但不限于应用程序逻辑缺陷、服务器安全配置、数据库漏洞以及内部网络的弱点。

以上方法中,静态代码分析通常用于开发阶段,而动态应用扫描技术和渗透测试则多用于测试和部署阶段。这三种方法结合起来可以为Shiny App提供全面的安全漏洞检测和防护策略。

# 3. ```

# 第三章:强化Shiny App的认证机制

## 3.1 用户身份验证策略

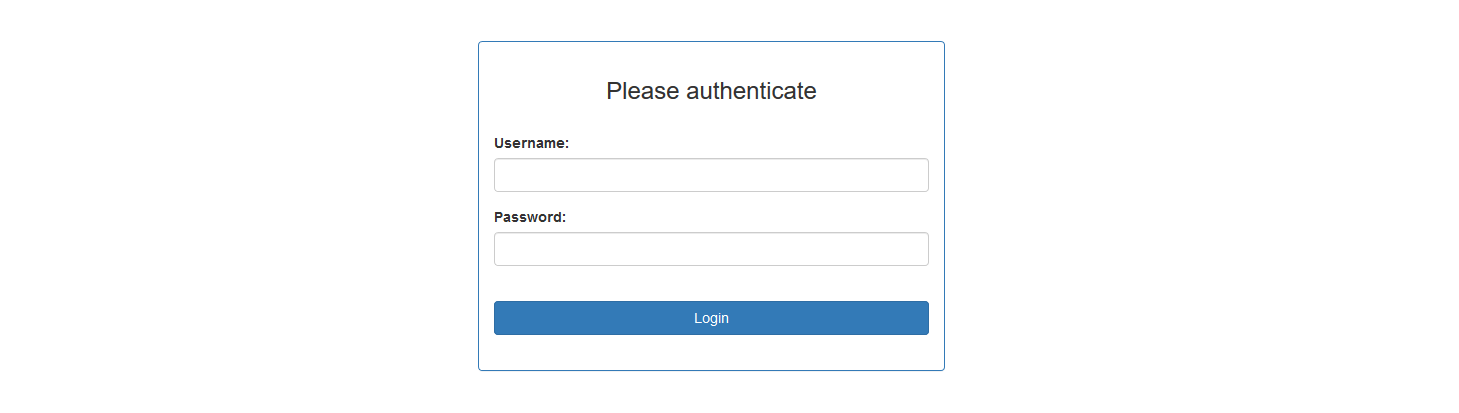

### 3.1.1 基本认证机制实现

用户身份验证是Shiny App安全的第一道防线。基本的认证机制可以通过多种方式实现,包括简单的用户名和密码组合,以及更复杂的多因素认证。在实现基本认证时,使用哈希算法对用户密码进行加密存储是至关重要的。这不仅可以防止未经授权的用户访问系统,还可以保护用户数据安全。

以R语言的Shiny框架为例,一个基本的用户名和密码验证流程可以通过以下步骤实现:

1. 用户打开Shiny应用并尝试登录。

2. 用户输入用户名和密码。

3. Shiny服务器接收到认证请求后,将用户密码与数据库中的哈希密码进行比较。

4. 如果密码匹配,服务器将创建一个会话,并将一个认证令牌发送回客户端。

5. 客户端存储该令牌,并在后续的请求中将其包含在请求头中,以证明用户的身份。

在R中,可以使用`httr`包来处理基本认证机制,示例如下:

```R

library(httr)

# 假设这是用户输入的用户名和密码

username <- 'user1'

passwo

0

0