Linux防火墙配置专家课:从新手到大师的速成之路

发布时间: 2024-12-09 21:37:01 阅读量: 10 订阅数: 16

Python教程2022:100天从新手到大师完整版最新版本

# 1. Linux防火墙基础知识概览

Linux防火墙作为网络安全的重要组成部分,其作用是防止未授权的网络访问,同时允许合法通信。了解Linux防火墙的基本知识,可以帮助IT从业者更好地理解网络流量的控制机制,并为网络环境提供安全保障。

## 1.1 防火墙的作用与重要性

防火墙是一道网络安全屏障,它根据预定的安全规则,对进出网络的数据包进行检查,确保数据包符合网络安全策略。对于个人用户而言,防火墙可以防御恶意软件和攻击;对于企业环境,防火墙则能够保护关键业务不受外界威胁,保障数据安全。

## 1.2 防火墙的分类与技术

Linux平台上有多种防火墙技术可供选择,最常见的有iptables和firewalld。iptables利用一系列表和链来管理网络流量,而firewalld提供了更灵活的服务区域和服务模型。了解这些技术的工作原理和应用方式,是每个希望深入学习Linux网络管理的从业者不可或缺的知识点。

# 2. iptables防火墙的理论与实践

## 2.1 iptables基础概念

### 2.1.1 防火墙的作用与重要性

防火墙是网络安全中的第一道防线,其目的在于监控和控制进出网络的数据包,基于预定的安全规则来决定哪些数据流是被允许的,哪些是被拒绝的。防火墙能够防御恶意入侵,防止数据泄露,确保内部网络和数据的安全。在企业网络架构中,尤其是在互联网接入点,部署防火墙是一个重要的安全措施。

### 2.1.2 iptables的工作原理

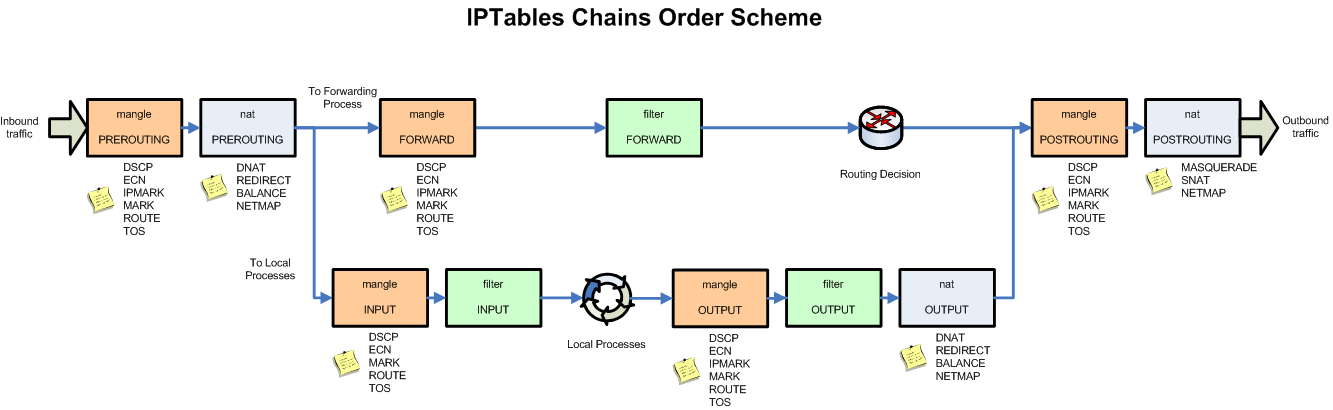

iptables是在Linux内核中运行的一个用户空间工具,它允许系统管理员配置Netfilter内核模块的规则。iptables使用表(tables)和链(chains)的结构,根据包的内容和状态来决定是否允许包通过或者对包执行其他操作。默认情况下,iptables使用四个内置的表:filter、nat、mangle和raw,每个表都包含若干条链,比如INPUT、OUTPUT、FORWARD等。每个链上则挂载了零个或多个规则,规则按顺序匹配数据包,并根据匹配结果执行相应的动作(如 ACCEPT、DROP、REJECT)。

## 2.2 iptables规则的配置与管理

### 2.2.1 基本的iptables规则配置

配置iptables规则通常使用`iptables`命令行工具进行。下面是一个配置示例,该规则允许所有来自本地回环接口的数据包:

```bash

iptables -A INPUT -i lo -j ACCEPT

```

这段命令的含义为:

- `-A INPUT`:向INPUT链追加规则。

- `-i lo`:指定接口为lo(即本地回环接口)。

- `-j ACCEPT`:表示当规则匹配时,执行的动作是接受(ACCEPT)。

### 2.2.2 使用iptables保存和恢复规则

iptables规则默认在系统重启后会丢失,因此需要保存并恢复。可以使用`iptables-save`和`iptables-restore`命令来实现这一功能:

```bash

# 保存当前规则到文件

iptables-save > /etc/iptables/rules.v4

# 在系统启动时恢复规则

iptables-restore < /etc/iptables/rules.v4

```

### 2.2.3 iptables的链和表详解

iptables提供多个链和表,链(chain)是数据包通过的路径,表(table)是链的集合,每张表处理特定类型的数据包。以下是iptables的四个标准表及它们包含的链:

- filter表:处理数据包的输入、转发、输出。包含的链有INPUT、OUTPUT、FORWARD。

- nat表:处理新连接的路由及地址转换。包含的链有PREROUTING、POSTROUTING、OUTPUT。

- mangle表:修改数据包头的特定信息,如TTL、TOS等。包含的链有PREROUTING、OUTPUT、INPUT、FORWARD、OUTPUT、POSTROUTING。

- raw表:用于跟踪连接,优先于其他表。包含的链有PREROUTING、OUTPUT。

每个链由一系列的规则组成,规则按照添加的顺序依次被检查。每个规则都有一个匹配部分(MATCH)和一个目标部分(TARGET)。如果数据包不匹配任何规则,那么将被目标默认策略(policy)处理。

## 2.3 iptables的高级应用

### 2.3.1 NAT和端口转发设置

网络地址转换(NAT)允许一个单独的IP地址代表多个内部私有IP地址。NAT在iptables中可以通过nat表中的PREROUTING和POSTROUTING链实现。以下是一个端口转发的例子:

```bash

iptables -t nat -A PREROUTING -p tcp --dport 8080 -j REDIRECT --to-port 80

```

这条规则的意义是:

- `-t nat`:指明使用nat表。

- `-A PREROUTING`:在PREROUTING链中追加规则。

- `-p tcp --dport 8080`:匹配目的端口为8080的TCP数据包。

- `-j REDIRECT --to-port 80`:将匹配的数据包的端口重定向到80端口。

### 2.3.2 限制和过滤网络流量

限制网络流量是iptables的常用功能之一,比如限制对特定服务的访问或者限制某段时间内的并发连接数。以下是一个限制并发连接数的例子:

```bash

iptables -A INPUT -p tcp --syn --dport 80 -m conntrack --ctstate NEW -m limit --limit 1/s -j ACCEPT

```

该规则意为:

- `-A INPUT`:在INPUT链中追加规则。

- `-p tcp --syn --dport 80`:匹配目的端口为80的TCP SYN包(用于建立连接的包)。

- `-m conntrack --ctstate NEW`:使用连接跟踪模块,匹配新建的连接。

- `-m limit --limit 1/s`:使用limit模块,限制每秒只能有一个包匹配。

- `-j ACCEPT`:匹配的数据包允许通过。

### 2.3.3 日志记录和警报机制

iptables可以与系统日志服务syslog协同工作,记录被拒绝的数据包。这可以通过LOG目标实现:

```bash

iptables -A INPUT -m limit --limit 5/m --limit-burst 7 -j LOG --log-prefix "iptables dropped: " --log-level 7

```

这段命令的含义为:

- `-A INPUT`:在INPUT链中追加规则。

- `-m limit --limit 5/m --limit-burst 7`:限制每分钟最多5个匹配,且限制开始前可以有7个突发匹配。

- `--log-prefix "iptables dropped: "`:为日志消息添加前缀。

- `--log-level 7`:设置日志级别。

当数据包被规则匹配且要被丢弃时,相关的日志信息会被记录到系统的日志文件中,管理员可以利用这些信息进行进一步的分析和警报通知。

以上各章节通过代码块展示了iptables的基本配置和一些高级功能的实现,同时提供了对于每条命令逻辑的详细解释。通过深入理解iptables的配置与操作,IT专业人员可以更加有效地管理Linux系统的网络安全。

# 3. firewalld防火墙的理论与实践

### 3.1 firewalld简介与安装

#### 3.1.1 firewalld的基本概念

firewalld是Linux系统中一个动态管理防火墙规则的守护进程,它提供了一个更易于使用和更灵活的防火墙管理接口。firewalld使用“区域”(zones)和“服务”(services)的概念来定义规则集,从而简化了对防火墙的配置和管理。这种设计允许管理员更精确地控制网络流量,同时提供了更多的预定义配置选项,使得即使是经验较少的用户也能轻松管理防火墙。

与iptables相比,firewalld支持按需加载规则,允许规则在活动状态下被修改,而不需要重启整个服务。这一点对于需要频繁更新规则集的应用场景非常有用。firewalld还支持在运行时进行修改,并提供了一个实时更新规则的能力,这意味着管理员可以立即看到规则变动的效果而无需重新加载整个防火墙。

#### 3.1.2 firewalld的安装与启动

在大多数基于Red Hat的系统(如Fedora, CentOS和RHEL)上,firewalld通常已经预装了。如果系统中没有安装firewalld,可以使用包管理器轻松地进行安装。以下是在CentOS系统上安装firewalld的命令:

```bash

sudo yum install firewalld

```

安装完成后,可以使用如下命令启动firewalld服务:

```bash

sudo systemctl start firewalld

```

启动后,为了确保firewalld服务在系统启动时自动运行,可以启用firewalld服务:

```bash

sudo systemctl enable firewalld

```

一旦firewalld运行起来,可以通过`firewall-cmd`命令行工具来管理防火墙规则。firewall-cmd工具提供了一个直观的命令集,方便用户查看当前防火墙状态、修改规则等操作。例如,要检查firewalld是否正在运行,可以使用:

```bash

sudo firewall-cmd --state

```

如果返回的结果是`running`,那么firewalld已经成功启动并且在运行状态。

### 3.2 firewalld的区域与服务管理

#### 3.2.1 配置不同的区域策略

firewalld将网络划分成不同的区域(zones),每个区域具有自己的信任级别和一组默认规则。系统管理员可以根据网络环境的实际情况,将接口分配到相应的区域中。例如,一个内部网络接口可能被分配到信任等级较高的区域,而公共网络接口可能被分配到信任等级较低的区域。

firewalld预定义了多个区域,如`drop`(丢弃所有传入包,除非是响

0

0