Linux恶意软件防护指南:识别、清除与预防策略

发布时间: 2024-12-09 22:21:09 阅读量: 7 订阅数: 16

windows+linux下的应急响应

# 1. Linux恶意软件概述

在数字时代,Linux系统的普及程度越来越高,成为了服务器和嵌入式设备等关键基础设施的首选操作系统。然而,随着Linux环境的广泛应用,针对该平台的恶意软件(malware)也日益增多,成为威胁网络安全的重要因素之一。恶意软件是一类旨在无授权情况下损害计算机系统、窃取数据或对系统施加控制的程序。这些程序可能被设计来获取敏感信息,破坏系统文件,或者创建僵尸网络(botnets)进行分布式拒绝服务(DDoS)攻击。

Linux恶意软件的种类繁多,从经典的病毒、蠕虫,到复杂的rootkits和木马。这些恶意软件可能潜伏在网络深处,利用复杂的感染机制和隐蔽的传播途径,对IT环境构成持续的威胁。因此,理解Linux恶意软件的基本概念、传播方式和潜在影响对于系统管理员和安全专业人员来说至关重要。

在接下来的章节中,我们将探讨Linux恶意软件的识别技术、清除方法、预防策略以及实践案例分析,旨在帮助读者构建一个全面的Linux安全防护体系。通过本文的介绍和分析,读者将能够更好地理解Linux恶意软件的威胁,并掌握有效的安全应对措施。

# 2. 恶意软件的识别技术

### 2.1 系统监控与行为分析

#### 2.1.1 基于系统调用的检测方法

系统调用是操作系统提供给用户程序调用的一组功能接口,是用户空间与内核空间通信的桥梁。恶意软件在执行恶意行为时,往往需要通过系统调用来实现。因此,监控系统调用行为,可以有效识别出异常行为的恶意软件。

**代码块示例**:

```c

#include <stdio.h>

#include <sys/syscall.h>

#include <linux/unistd.h>

int main() {

syscall(SYS_write, STDOUT_FILENO, "System call detected.\n", 20);

return 0;

}

```

**代码逻辑解释**:

在上述代码示例中,我们使用`syscall`函数调用了`write`系统调用,该调用是向标准输出写入信息。在正常程序中,这种行为是合法且常见的,但如果在没有正当理由的情况下,程序频繁进行如文件操作、网络通信等系统调用,这可能表明程序在执行恶意操作。

系统监控工具,如`sysdig`,可以用来实时捕获和分析系统调用事件,从而对恶意软件的行为进行监控。

**命令示例**:

```bash

sudo sysdig -c spy_events -p '%proc.name %fd.name %evt.name' 'evt.type=connect or evt.type=write'

```

**参数说明**:

- `-c`:指定输出的格式。

- `-p`:指定输出的格式化字符串。

- `evt.type=connect or evt.type=write`:过滤出系统调用类型为connect或write的事件。

系统监控技术通过记录和分析这些事件,可以辅助安全专家识别出潜在的恶意软件行为。

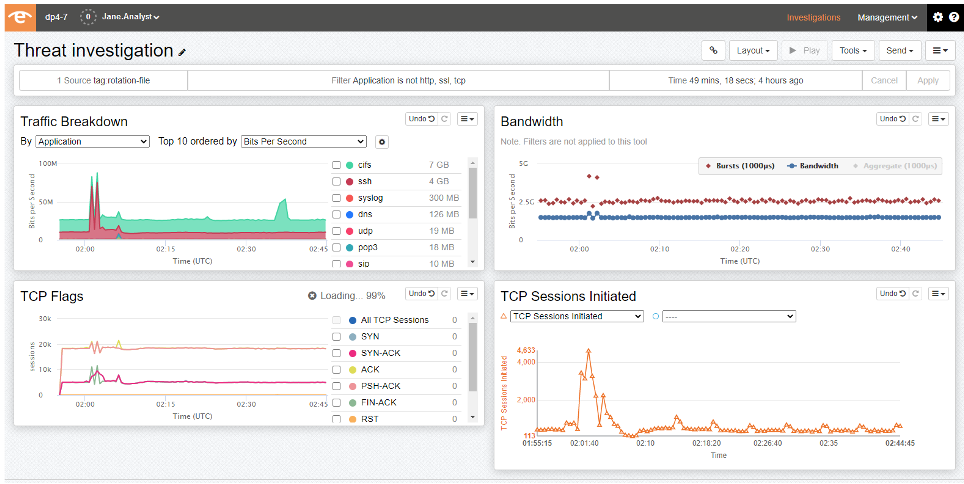

#### 2.1.2 网络流量异常分析

网络流量分析是一种通过监控和分析网络中的数据包来检测和预防恶意行为的方法。异常网络流量通常与恶意软件的传播和C&C(命令和控制)通信相关联。

**表格示例**:

| 指标 | 描述 |

| ---------------------- | ------------------------------------------------------------ |

| 数据包大小 | 异常数据包大小可能表示感染了恶意软件。 |

| 数据包间隔 | 数据包发送的间隔时间异常可能表明恶意软件活动。 |

| 流量源和目的地 | 不寻常的源或目的地IP地址可能表明恶意软件通信。 |

| 流量协议和端口使用情况 | 使用非标准端口或协议可能是恶意软件试图隐藏其通信的迹象。 |

网络流量分析工具,如`Wireshark`或`Suricata`,可以帮助安全管理员发现并分析这些异常指标。

**命令示例**:

```bash

sudo tshark -r capture.pcap -z io,phs

```

**参数说明**:

- `-r capture.pcap`:读取捕获的pcap文件。

- `-z io,phs`:显示数据包头部统计信息。

通过分析数据包头部信息,安全分析人员可以检测出异常的网络行为,这包括但不限于不寻常的连接尝试、大量数据包的发送和接收,以及加密流量中的可疑活动。

### 2.2 静态分析与动态分析

#### 2.2.1 静态代码分析技术

静态分析是在不运行代码的情况下,对软件代码进行分析的方法。通过检查代码结构、逻辑以及可能的漏洞,静态分析可以提前发现潜在的安全问题。

**代码块示例**:

```c

int main(int argc, char **argv) {

char buf[256];

gets(buf); // vulnerable function, can be exploited

return 0;

}

```

**代码逻辑分析**:

上述代码中,`gets()`函数是不安全的,因为它不检查缓冲区的大小,容易导致缓冲区溢出。静态分析工具,如`Flawfinder`或`SonarQube`,会检测这种类型的问题。

**命令示例**:

```bash

flawfinder sample.c

```

**参数说明**:

`sample.c`:包含C代码的文件。

通过静态分析,开发者可以及时修正代码中的潜在漏洞,避免恶意软件利用这些漏洞。同时,安全研究人员可以利用静态分析对恶意软件样本进行分析,以发现其攻击手法和传播方式。

#### 2.2.2 动态二进制分析技术

与静态分析不同,动态分析是在运行状态下对程序的行为进行分析的技术。它通过实际执行程序,观察其在运行过程中产生的效果,如系统调用、内存访问、网络通信等,来判断程序是否包含恶意行为。

**mermaid格式流程图示例**:

```mermaid

graph TD;

A[Start] --> B[Inject malicious code];

B --> C[Execute code];

C --> D[Monitor runtime behavior];

D --> |Normal| E[No malicious activity];

D --> |Suspicious| F[Analyze further];

F --> G[Identify malicious actions];

```

**图表解释**:

- 此流程图展示了动态分析的基本步骤:注入恶意代码后执行并监控其运行时行为。

- 如果没有发现可疑行为,则可判断程序无恶意。

- 若发现可疑行为,则需要进一步分析并识别出恶意行为。

动态分析可以使用如`strace`和`ltrace`等工具,这些工具可以跟踪程序运行时调用的系统调用和库函数。

**命令示例**:

```bash

strace -f -o output.txt ./malicious_program

```

**参数说明**:

- `-f`:跟踪子进程。

- `-o output.txt`:输出追踪结果到文件。

- `./malicious_program`:被分析的程序。

使用动态分析技术,可以详细了解恶意软件在系统中的行为,从而帮助安全专家更好地识别和理解恶意软件的工作原理。

### 2.3 恶意软件的特征码与启发式检测

#### 2.3.1 特征码扫描方法

特征码扫描是一种通过扫描文件和内存中的模式以检测已知恶意软件的技术。每种恶意软件都有其独特的代码段或行为模式,被称作“特征码”。

**表格示例**:

| 特征码示例 | 描述 |

| ---------------- | ------------------------------------------------------------ |

| 45 66 89 4b 66 | 特定病毒的二进制代码序列。 |

| MD5/SHA1 哈希值 | 文件内容的加密散列

0

0