Linux安全防护全攻略:15个关键技巧让你的系统固若金汤

发布时间: 2024-12-09 21:15:57 阅读量: 11 订阅数: 16

基于 SpringBoot 开发教学管理系统:从需求调研到上线运营全攻略

# 1. Linux安全防护概述

Linux作为一种广泛应用的操作系统,其安全性是企业和个人用户最为关注的焦点之一。本章我们将对Linux安全防护做一个全面的概述,介绍其面临的主要威胁,以及防护的重要性。

## 1.1 Linux安全防护的必要性

Linux系统因其开放源码、高度可定制和稳定性而被广泛应用于服务器、云计算、嵌入式设备等多个领域。然而,任何操作系统都无法完全避免安全威胁。Linux系统也不例外,它可能受到病毒、木马、网络攻击等多种攻击方式的威胁。因此,了解并实施有效的Linux安全防护措施,对于确保系统稳定运行和数据安全具有极其重要的意义。

## 1.2 常见的Linux安全威胁

Linux面临的威胁多种多样,从恶意软件、服务攻击到内核漏洞利用等。例如,利用系统漏洞进行的攻击可能造成数据泄露,甚至完全控制系统。系统管理员需要了解这些威胁,并采取相应的防护措施来减小安全风险。

## 1.3 Linux安全防护的基本原则

Linux安全防护的基本原则包括最小权限原则、及时更新、严格审计等。最小权限原则意味着为每个用户和进程仅分配完成工作所必需的权限,而定期更新可以修补已知的安全漏洞。此外,通过审计和监控系统活动可以帮助及时发现异常行为,进一步提升系统的安全性。

通过以上内容,我们为Linux系统管理员和安全专家提供了防护操作系统的理论基础,从而为后续章节深入探讨Linux系统加固、高级安全技巧、数据保护以及实际案例应用奠定坚实的基础。

# 2. Linux系统的加固基础

## 2.1 系统更新和补丁管理

### 2.1.1 定期更新系统的重要性

Linux系统作为一个开源的操作系统,其安全性往往依赖于社区和开发者的共同努力。定期更新系统,不仅意味着获得最新的功能,更重要的是可以修补已知的安全漏洞。攻击者通常会利用这些漏洞来发动攻击,例如通过缓冲区溢出、未授权的远程访问或服务拒绝攻击等方式。及时更新系统能够减少这些风险,从而提高系统的整体安全性。

系统更新一般包括内核更新、库文件更新以及软件包更新。内核是操作系统的核心,它直接控制着硬件资源,因此内核的更新非常关键,它不仅能够修复安全漏洞,还能提高性能和稳定性。库文件的更新则确保了系统中运行的程序能够正常地与系统交互。最后,软件包更新涉及系统安装的所有软件,可以修补软件的漏洞,增强其安全性能。

在企业环境中,更新系统往往是一个复杂的过程,需要考虑到系统的可用性和更新引入的潜在问题。因此,很多企业会采用测试环境先行,验证更新的安全性和稳定性之后,再在生产环境中部署更新。

### 2.1.2 自动化补丁更新的策略

在确保系统更新重要性的前提下,自动化补丁更新策略可以大大减轻系统管理员的工作负担,并且保证系统补丁及时更新,降低安全风险。自动化更新一般包含以下几个步骤:

1. **选择合适的更新工具**:例如使用`yum-cron`、`apticron`等工具进行自动更新。

2. **设置更新策略**:包括更新的频率、更新的时间段以及是否包括内核更新等。

3. **测试更新**:在测试环境中自动应用更新,并进行充分测试以确保更新不会影响业务。

4. **部署更新**:在测试无误后,将更新部署到生产环境中。

以下是`yum-cron`自动更新的示例配置:

```conf

# /etc/yum/yum-cron.conf

[main]

# 设置是否自动下载更新包

download_updates = yes

# 设置是否自动安装更新包

apply_updates = yes

# 设置自动安装更新的时间,24小时制

update_cmd = default

# 设置自动安装更新的时间,24小时制

random_time = 1

```

```bash

# 启动并使yum-cron服务随系统启动自动运行

systemctl enable yum-cron

systemctl start yum-cron

```

以上配置文件中,`download_updates` 表示是否自动下载更新,`apply_updates` 表示是否自动安装更新,而`random_time`用于设置在系统空闲时执行更新的时间,这里的`1`表示在每天的凌晨1点执行更新,这样做可以避免在高峰时段进行更新操作。

通过这样的自动化工具和策略,可以保证Linux系统能够及时打上最新的安全补丁,从而加固系统的基础安全防护。然而,自动化更新也带来一定的风险,因此在设置自动更新策略时,务必考虑到系统的稳定性和更新的兼容性问题。

## 2.2 用户账户和权限管理

### 2.2.1 用户账户安全最佳实践

Linux系统中,用户账户管理是安全管理的一个重要组成部分。良好的用户账户管理习惯可以有效避免安全事件的发生。以下是一些用户账户安全的最佳实践:

1. **最小权限原则**:为用户账户分配仅限其完成工作所必需的最小权限。这不仅适用于普通用户,也适用于系统和服务账户。

2. **定期审查账户**:定期审查系统账户,移除不再需要的账户,特别是那些默认创建的账户。

3. **设置复杂的密码策略**:使用强密码,并定期更新密码。可以通过`pam_pwhistory`模块来防止使用最近使用过的密码。

4. **账户锁定机制**:在达到设定的登录尝试失败次数后,应自动锁定账户,以防止暴力破解攻击。

5. **使用SSH密钥认证**:代替密码认证,使用SSH密钥对进行用户认证,以提高远程登录的安全性。

为了执行上述最佳实践,管理员需要熟悉一系列系统命令和工具,例如`useradd`、`usermod`、`passwd`等,用于创建和管理用户账户。还可以使用`fail2ban`等工具来增强账户安全,防止暴力破解尝试。

示例命令:

```bash

# 创建一个新用户,并设置其默认主目录和shell类型

useradd -m -s /bin/bash user1

# 更改用户密码

passwd user1

```

管理员应该定期检查`/etc/passwd`和`/etc/shadow`文件,确认系统中所有的账户都是必要的,并且符合安全策略。

### 2.2.2 权限控制和最小权限原则

Linux系统中权限控制非常重要,它决定了用户和程序对系统资源的访问权限。最小权限原则是一个关键的安全原则,意味着每个用户和程序仅拥有其工作所必需的最小权限集。

Linux通过权限位来控制对文件和目录的访问。每个文件或目录都有三个权限类别:所有者(user)、组(group)、其他(others)。每个类别都有读(r)、写(w)和执行(x)权限。

以下是一些管理权限时可以采取的最佳实践:

1. **严格控制文件和目录的所有权**:确保文件和目录的所有权与它们被创建的初衷相匹配。

2. **使用`chmod`命令调整权限**:`chmod`命令用于修改文件或目录的权限。例如,`chmod 750 file`将设置文件的所有者具有读、写和执行权限,组用户具有读和执行权限,而其他用户没有任何权限。

3. **使用`chown`命令改变所有权**:如果需要,可以使用`chown`命令来改变文件或目录的所有者。

4. **设置`setuid`和`setgid`位**:当程序需要以文件所有者或所有者所在组的权限执行时,可以设置`setuid`和`setgid`位。但是要谨慎使用,因为这可能带来安全风险。

示例命令:

```bash

# 为文件设置setuid位,使普通用户以所有者权限运行该文件

chmod u+s program

# 使用ls -l查看文件权限,确认setuid位已被设置

ls -l program

```

管理员应定期审查系统文件和目录的权限设置,以确保遵循最小权限原则。同时,应严格限制`root`用户的使用,并尽可能使用普通用户账户完成日常管理工作。

## 2.3 防火墙和网络配置

### 2.3.1 使用iptables配置防火墙规则

Linux防火墙是通过`iptables`或更先进的`nftables`进行管理的。`iptables`是内核中netfilter项目的一部分,它提供了强大的包过滤功能。通过`iptables`配置的防火墙规则可以精细地控制进出网络的流量。

以下是配置`iptables`的基本步骤:

1. **列出当前规则**:

```bash

sudo iptables -L

```

2. **添加规则**:例如,允许特定端口的入站流量。

```bash

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

```

3. **保存规则**:`iptables`规则不是永久性的,重启后会消失。使用`iptables-persistent`包或`iptables-save`命令保存规则。

4. **拒绝所有流量**:一个基本的安全实践是拒绝所有未明确允许的流量,这称为默认策略。

```bash

sudo iptables -P INPUT DROP

sudo iptables -P FORWARD DROP

sudo iptables -P OUTPUT ACCEPT

```

示例规则:

```bash

# 允许已建立的和相关的连接

iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

# 允许本地环回接口的流量

iptables -A INPUT -i lo -j ACCEPT

# 允许SSH连接

iptables -A INPUT -p tcp --dport 22 -m conntrack --ctstate NEW,ESTABLISHED -j ACCEPT

# 拒绝所有其他入站流量

iptables -A INPUT -j DROP

```

管理员应定期审查`iptables`规则,确保它们符合安全策略,并且保持最新状态。规则的顺序非常关键,因为`iptables`按顺序检查每个规则。

### 2.3.2 安全的网络服务配置

网络服务配置的目的是确保网络服务在保证功能可用的前提下,最小化潜在的安全风险。以下是一些关键的网络服务配置安全措施:

1. **最小化服务**:仅开启必要的服务,并关闭那些不必要的、可能暴露系统的服务。

2. **配置非默认端口**:避免使用服务的默认端口,这可以减少自动扫描工具的发现机会。

3. **使用SSL/TLS**:为传输敏感信息的服务(如HTTP、FTP等)配置SSL/TLS,以加密数据传输。

4. **禁用root用户登录**:例如,通过SSH时禁用root用户登录可以降低被入侵的风险。

5. **使用防火墙限制访问**:通过`iptables`限制特定IP地址或IP范围访问特定端口。

示例配置:

以下是一个`/etc/ssh/sshd_config`文件中安全配置SSH服务的示例:

```conf

# 更改SSH默认端口

Port 2222

# 禁用root用户登录

PermitRootLogin no

# 关闭密码认证,使用密钥认证

PasswordAuthentication no

ChallengeResponseAuthentication no

# 允许的认证方式

AuthenticationMethods publickey,keyboard-interactive

```

在修改配置文件后,需要重启SSH服务以使配置生效:

```bash

sudo systemctl restart sshd

```

管理员还应该关注系统安全补丁和更新,以防止已知漏洞被利用。定期检查系统的日志文件可以帮助识别和响应可疑活动。通过这些措施,可以增强Linux系统的网络服务配置安全,降低安全风险。

通过本章节的介绍,我们深入探讨了Linux系统加固基础的重要性,了解了系统更新和补丁管理的策略,用户账户和权限管理的最佳实践,以及防火墙和网络配置的安全措施。接下来的章节将介绍Linux安全防护的高级技巧,进一步加强系统的安全性。

# 3. Linux安全防护的高级技巧

## 3.1 安全的SSH配置与管理

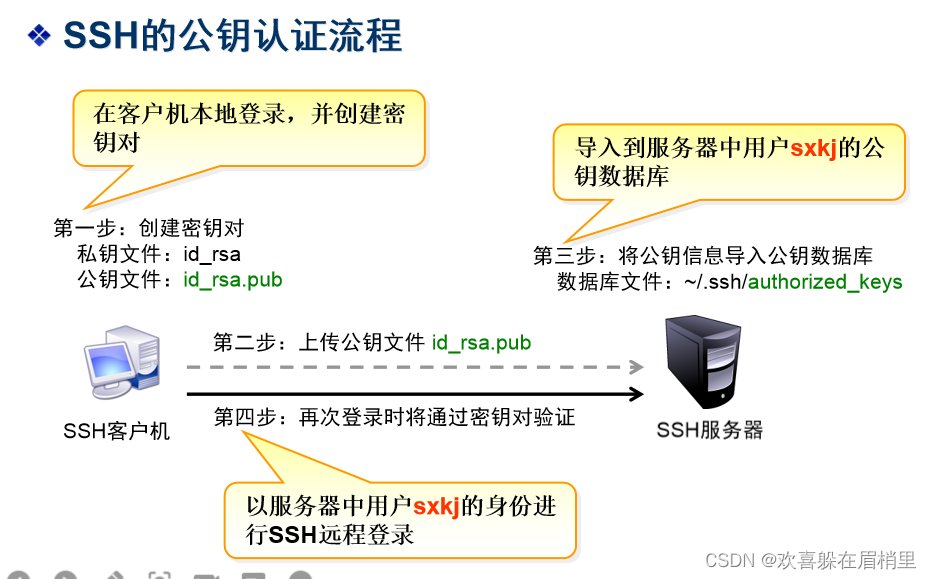

### 使用SSH密钥认证

SSH(Secure Shell)是远程管理Linux系统最常用的工具之一,提供了一个安全的通道来访问远程主机。传统的密码认证方式容易遭受暴力破解攻击,而SSH密钥认证提供了更为安全的身份验证方法。使用密钥认证,用户需要生成一对密钥,一个公钥和一个私钥。私钥存放在客户端,公钥则上传到服务器的`~/.ssh/authorized_keys`文件中。

以下是如何生成SSH密钥对并进行配置的步骤:

```bash

# 在客户端生成SSH密钥对

ssh-keygen -t rsa -b 4096

# 将公钥复制到服务器的授权密钥列表中

ssh-copy-id -i ~/.ssh/id_rsa.pub username@remote_host

```

生成密钥对时,应保持默认路径以避免安全问题。默认情况下,私钥存放在`~/.ssh/id_rsa`,公钥存放在`~/.ssh/id_rsa.pub`。`ssh-keygen`命令中的`-t rsa`指定了密钥类型为RSA,`-b 4096`定义了密钥长度,推荐使用至少2048位,但4096位提供了更高的安全性。使用`ssh-copy-id`命令可以方便地将公钥复制到服务器上,确保只有持有相应私钥的用户才能通过SSH登录。

### 限制SSH访问和端口转发

为增强SSH安全性,可以限制特定用户或用户组的访问,并对SSH端口进行限制。在`/etc/ssh/sshd_config`文件中,可以设置`AllowUsers`和`AllowGroups`指令来限制SSH访问。

示例配置:

```plaintext

# 限制用户'john'和组'securers'访问

AllowUsers john

AllowGroups securers

```

此外,为了防止未经授权的端口转发,可以在`sshd_config`中设置`PermitOpen`指令。

示例配置:

```plaintext

# 只允许向127.0.0.1的5901端口进行端口转发

PermitOpen 127.0.0.1:5901

```

通过这些高级SSH配置技巧,可以大大提高Linux系统的远程访问安全性。

## 3.2 审计和监控系统活动

### 使用auditd进行系统审计

`auditd`是Linux下的一个审计框架,可以帮助系统管理员监控系统中的关键文件、系统调用以及用户登录等安全相关事件。安装`auditd`后,可以通过修改`/etc/audit/audit.rules`文件来配置审计规则。

示例规则:

```plaintext

-w /etc/shadow -p wa -k user_account_change

-w /bin/login -p x -k user_login_events

```

这里,`-w`指定要监控的文件,`-p`指定了监控的权限(如读写`wa`、执行`x`),`-k`为审计事件指定一个键名。上述两条规则分别对`/etc/shadow`文件的写入和读取进行监控,并且监控`/bin/login`的执行。

通过配置好`auditd`的规则后,一旦有活动匹配这些规则,相关信息将会被记录到`/var/log/audit/audit.log`中,系统管理员可以定期检查此文件来识别潜在的安全威胁。

### 配置syslog守护进程记录日志

`syslog`是一个守护进程,用于记录和管理系统日志。配置`syslog`可以收集来自整个系统的日志信息,通过配置`/etc/rsyslog.conf`文件或其配置目录`/etc/rsyslog.d/`中的文件来实现。

示例配置:

```plaintext

*.info;mail.none;authpriv.none;cron.none /var/log/messages

authpriv.* /var/log/secure

```

第一条规则表示将所有info级别的信息日志记录到`/var/log/messages`文件中,但邮件、认证相关的日志除外。第二条规则表示将所有认证相关的日志记录到`/var/log/secure`文件中。通过合理的配置,`syslog`可以帮助管理员追踪和分析系统中发生的事件。

## 3.3 防止恶意软件和入侵检测

### 安装和配置ClamAV防病毒软件

ClamAV是Linux下的一款开源防病毒软件,可以检测并清除病毒和恶意软件。通过包管理器安装ClamAV后,可以使用`freshclam`命令更新病毒定义数据库,并使用`clamscan`或`clamd`守护进程进行病毒扫描。

示例安装和更新步骤:

```bash

# 安装ClamAV

sudo apt-get install clamav clamav-daemon

# 更新病毒定义数据库

sudo freshclam

# 扫描指定目录

sudo clamscan -r --infected --remove /home

```

`freshclam`命令用于更新病毒定义数据库,确保ClamAV可以识别最新的威胁。`clamscan`命令用于扫描文件系统,`-r`参数指示递归扫描,`--infected`参数指示输出已感染的文件,`--remove`参数指示删除检测到的威胁。

### 使用OSSEC进行入侵检测和响应

OSSEC是一款开源的入侵检测系统,集成了日志分析、文件完整性检查、rootkit检测、实时警报等功能。安装OSSEC后,需要进行配置以定义监控的文件、目录、日志文件等,并设置警报机制。

示例配置:

```plaintext

<syscheck>

<directories check_all="yes" report_changes="yes">/etc,/usr/bin,/usr/sbin</directories>

</syscheck>

```

此配置片段表示对`/etc`、`/usr/bin`和`/usr/sbin`目录进行检查,报告所有文件的改变。安装并配置好OSSEC后,系统管理员可以通过邮件或其他方式收到入侵警报,并据此采取相应的防护措施。

# 4. 数据保护和加密技术

随着数据泄露事件的频发,数据保护和加密技术已成为企业和个人用户无法回避的重要话题。Linux系统作为业界广泛使用的基础平台,其数据安全及加密技术的实践应用更是显得尤为重要。本章将深入探讨数据加密的基础知识、文件系统的加密配置以及移动设备和远程存储的安全策略。

## 4.1 数据加密基础

### 4.1.1 加密工具和命令的使用

Linux系统提供了多种强大的工具来实现数据的加密和解密。其中,最常用的工具之一便是`openssl`。它是一个开源的加密库和工具包,能够执行许多加密任务,包括但不限于消息摘要、数字签名、数据加密和证书管理等。

使用`openssl`进行数据加密的典型命令如下:

```bash

openssl enc -aes-256-cbc -salt -in filename -out filename.enc -pass pass:yourpassword

```

该命令执行了以下操作:

- `enc`:指定加密操作。

- `-aes-256-cbc`:指定了使用AES-256算法,并以CBC模式作为密码块链模式。

- `-salt`:增加了随机盐值,以增加破解的难度。

- `-in filename`:指定了输入文件名。

- `-out filename.enc`:指定了加密后的输出文件名。

- `-pass pass:yourpassword`:指定了密码,用于加密过程。

另一个常用的工具是`gpg`,它支持多种加密和签名算法,主要处理文件和邮件的安全问题。

执行一个简单的`gpg`加密示例如下:

```bash

gpg --symmetric filename

```

该命令将提示用户输入密码,并将生成一个加密的文件`filename.gpg`。

### 4.1.2 对敏感数据进行加密存储

在企业环境中,保护敏感数据的最佳做法之一是使用全磁盘加密或文件系统加密。Linux中有多种方法来实现这一点,如LUKS(Linux Unified Key Setup)、dm-crypt等。

使用LUKS进行磁盘加密的一个基本流程如下:

1. 首先,需要对整个磁盘分区进行格式化,设置LUKS头:

```bash

cryptsetup luksFormat /dev/sdxY

```

这里`/dev/sdxY`是你想要加密的分区,执行该命令会要求你输入一个密码。

2. 接下来,打开LUKS加密的分区:

```bash

cryptsetup open /dev/sdxY encryptedpartition

```

其中`encryptedpartition`是打开后创建的设备映射名称。

3. 然后,可以将该设备映射挂载到一个目录:

```bash

mount /dev/mapper/encryptedpartition /mnt/encrypted

```

现在,`/mnt/encrypted`目录下的所有文件都将被加密存储。

4. 完成后,可以正常卸载并关闭LUKS分区:

```bash

umount /mnt/encrypted

cryptsetup close encryptedpartition

```

## 4.2 安全的文件系统和备份

### 4.2.1 配置加密的文件系统

加密文件系统不仅保护了单个文件,而且保护了文件系统中的所有数据。在Linux中,可以使用`eCryptfs`或`EncFS`来实现基于目录的加密文件系统。

例如,使用`EncFS`来创建一个加密目录:

1. 创建一个新的非加密目录:

```bash

mkdir ~/plaintextdir

```

2. 创建一个加密目录,并将其挂载到非加密目录上:

```bash

encfs ~/plaintextdir ~/ciphertextdir

```

3. 选择加密参数并设置密码。之后,任何写入`~/ciphertextdir`的内容都会被自动加密。

4. 当不再需要挂载加密目录时,可以使用以下命令卸载:

```bash

fusermount -u ~/ciphertextdir

```

### 4.2.2 数据备份策略和执行

数据备份是任何数据保护策略的关键组成部分。Linux系统提供了多种备份解决方案,如`rsync`、`tar`、`cpio`等。

使用`rsync`进行数据备份的基本用法如下:

```bash

rsync -a --delete /path/to/source/ /path/to/destination/

```

其中参数解释如下:

- `-a`:归档模式,等同于`-rlptgoD`,它包括递归、保持权限等。

- `--delete`:删除目标目录中源目录不存在的文件。

除了使用命令行工具,也可以利用图形界面备份工具,如`Déjà Dup`或`Bacula`等,来简化备份过程。

## 4.3 移动设备和远程存储的安全

### 4.3.1 管理USB设备的访问权限

Linux系统允许管理员对USB存储设备的接入进行详细控制,这可以通过修改`udev`规则来实现。管理员可以基于设备的属性设置权限,或者通过编写特定的脚本来执行设备接入的检测和处理逻辑。

例如,下面是一个简单的`udev`规则示例,该规则会在每次有新的USB设备接入时触发:

```udev

ACTION=="add", SUBSYSTEMS=="usb", ATTRS{idVendor}=="1234", ATTRS{idProduct}=="5678", MODE:="0660", GROUP:="usbaccess"

```

在这个规则中,`1234`和`5678`代表特定的USB设备ID,而`MODE:="0660"`和`GROUP:="usbaccess"`定义了设备的访问权限。

### 4.3.2 安全远程文件传输和同步

当需要安全地从一个远程位置传输文件时,可以使用像`SCP`(Secure Copy Protocol)或`SFTP`(SSH File Transfer Protocol)这样的工具。与`FTP`不同,它们通过使用SSH(Secure Shell)来加密连接和数据。

一个使用`scp`传输文件的命令示例:

```bash

scp localfile.txt user@remotehost:/path/to/remote/directory/

```

该命令将`localfile.txt`安全地传输到远程主机`remotehost`的指定目录中。

对于文件同步,可以使用`rsync`,它与`scp`相比提供了更多的同步选项。例如,以下命令:

```bash

rsync -avz --progress localdirectory/ user@remotehost:/path/to/remote/directory/

```

实现了本地目录`localdirectory`到远程主机`remotehost`的实时同步。

在进行远程传输时,应当注意:

- 使用SSH密钥认证代替密码认证,以增强安全性。

- 确保远程服务器的安全性,定期更新SSH密钥和补丁。

- 在进行文件传输时,选择安全的网络环境,避免在不安全的网络(如公共Wi-Fi)中传输敏感数据。

# 5. Linux安全防护的实践案例

## 5.1 应用层的安全实践

在应用程序层面,安全审计和加固是一个持续的过程,它包括对应用程序的代码进行静态和动态分析,识别漏洞,以及部署相应的安全控制措施。对于Web应用,安全实践还包括部署Web应用防火墙(WAF)以增强保护。

### 5.1.1 应用程序安全审计和加固

应用程序安全审计涉及识别代码中的安全漏洞和配置问题。审计工具如OWASP ZAP和SonarQube可以帮助开发者和安全专家发现常见的安全弱点。加固应用程序通常包括如下步骤:

1. **代码审计**:使用静态分析工具检查源代码,识别潜在的安全问题。

2. **依赖管理**:使用工具如OWASP Dependency-Check,定期检查应用程序的依赖库,确保没有已知的安全漏洞。

3. **配置管理**:确保应用程序使用最小的必要权限运行,不暴露敏感的配置文件。

4. **漏洞修补**:一旦发现漏洞,及时更新代码库或使用补丁管理工具进行修复。

### 代码块示例:

```bash

# 使用OWASP ZAP扫描Web应用漏洞

zap-baseline.py -t http://localhost靶网站点

```

这个命令会运行OWASP ZAP扫描指定站点,并给出安全审计报告。

### 5.1.2 Web应用防火墙(WAF)的部署

WAF可以作为应用层面的第一道防线,保护Web应用免受常见的网络攻击。部署WAF通常涉及以下步骤:

1. **选择合适的WAF解决方案**:有多种开源和商业WAF解决方案,例如ModSecurity。

2. **安装和配置WAF**:安装WAF软件,并根据应用需求配置规则。

3. **规则更新和管理**:定期更新WAF规则集,以应对新的安全威胁。

4. **监控和日志分析**:监控WAF的活动日志,分析可能的攻击行为。

### 配置示例:

```apache

# ModSecurity核心规则集配置示例 (Apache服务器)

<IfModule mod_security2.c>

SecRuleEngine On

IncludeOptional /etc/modsecurity.d/activated_rules/*.conf

</IfModule>

```

以上Apache服务器配置激活了ModSecurity核心规则集,增强了Web应用的安全性。

## 5.2 安全的系统服务和应用配置

系统服务和应用程序配置的安全是确保系统整体安全的关键。对于Web服务器和数据库服务器,正确的配置可以极大降低被攻击的风险。

### 5.2.1 配置安全的Web服务器

Web服务器配置不当可能导致敏感信息泄露、DDoS攻击或数据篡改。以下是一些关键的安全配置步骤:

1. **最小化安装**:在安装Web服务器软件时,只选择必要的组件,避免不必要的风险。

2. **SSL/TLS配置**:确保使用最新的加密协议,并安装有效的SSL/TLS证书。

3. **访问控制**:配置访问控制列表,限制对敏感目录和文件的访问。

4. **错误消息定制**:不要向用户显示详细的错误消息,以防止信息泄露。

### 代码块示例:

```nginx

# Nginx服务器SSL配置示例

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /path/to/cert.pem;

ssl_certificate_key /path/to/key.pem;

...

}

```

此Nginx配置确保了所有流量都通过SSL加密,并指定了证书文件的位置。

### 5.2.2 安全配置数据库服务器

数据库服务器存储了大量敏感数据,因此需要特别小心配置。关键的安全措施包括:

1. **密码策略**:设置强密码政策,并定期更新。

2. **最少权限原则**:为数据库用户分配最少的必要权限,并定期审查这些权限。

3. **加密通讯**:使用加密协议(如SSL/TLS)来保护数据传输。

4. **审计和监控**:开启数据库审计功能,并定期检查日志文件。

### 配置示例:

```sql

-- MySQL用户权限配置示例

CREATE USER 'dbuser'@'localhost' IDENTIFIED BY 'strongpassword';

GRANT SELECT, INSERT, UPDATE ON mydb.* TO 'dbuser'@'localhost';

```

这将创建一个名为`dbuser`的数据库用户,并授予其对`mydb`数据库的特定操作权限。

## 5.3 持续的安全监控和响应

为了维持系统的长期安全,必须实施持续的安全监控和建立应急响应计划。这样,组织可以迅速响应安全事件,并最小化可能的损害。

### 5.3.1 实时监控工具的使用

实时监控工具可以即时检测到异常行为和潜在的安全威胁。一些重要的监控工具有:

1. **SIEM解决方案**:如Splunk和ELK Stack,用于日志管理和安全分析。

2. **入侵检测系统(IDS)**:如Snort和Suricata,用于实时监控网络流量。

3. **应用性能监控(APM)工具**:如New Relic和AppDynamics,用于跟踪应用性能和安全性问题。

### 5.3.2 遇到安全事件的应急响应计划

应急响应计划是一系列事先定义好的步骤,用于处理安全事件。这些步骤通常包括:

1. **事件识别**:及时识别安全事件。

2. **初步响应**:限制安全事件的影响,并保护关键数据。

3. **事故调查**:分析事件的根本原因,并收集证据。

4. **修复和恢复**:解决问题并恢复受影响的服务。

5. **事后分析**:评估事件响应的有效性并从中学习。

### 表格示例:

| 应急响应阶段 | 主要活动 |

| ------------ | -------- |

| 事件识别 | 监控系统日志,使用异常检测工具识别事件。 |

| 初步响应 | 切断网络连接,关闭受影响的服务。 |

| 事故调查 | 分析日志,确定攻击者和受影响的数据。 |

| 修复和恢复 | 应用补丁,清理受影响的系统,并逐步恢复服务。 |

| 事后分析 | 回顾整个事件,更新安全策略,防止未来事件。 |

请注意,以上代码块和配置示例仅为参考,并可能需要根据具体环境进行调整。

0

0