利用防火墙进行端口控制和访问限制:防止未授权访问的策略大全

发布时间: 2024-12-10 06:31:08 阅读量: 11 订阅数: 12

微信小程序源码医院挂号系统设计与实现-服务端-毕业设计.zip

# 1. 端口控制和访问限制的概念与重要性

在当今高度网络互联的世界中,端口控制和访问限制是保护信息安全不可或缺的两个方面。端口控制涉及对网络服务所使用的端口号的管理,而访问限制则是确保只有授权用户才能访问特定的系统资源。

## 1.1 端口控制概念解析

端口控制主要指的是通过限制和监管网络服务使用的端口来控制进出网络的流量。每个端口都对应着特定的服务或应用,因此,通过对端口的精确控制,可以有效地防范未授权访问和潜在的网络攻击。

## 1.2 访问限制的重要性

访问限制则是基于身份验证和授权机制,对用户的访问权限进行控制。这不仅涉及传统的用户名和密码验证,还涵盖了更复杂的身份识别与权限管理技术,如基于角色或属性的访问控制。

理解和实施这两个概念对于保护网络环境安全至关重要。接下来的章节中,我们将深入探讨防火墙作为实现这些目标的关键技术工具,以及如何进行端口控制和访问限制策略的实施与优化。

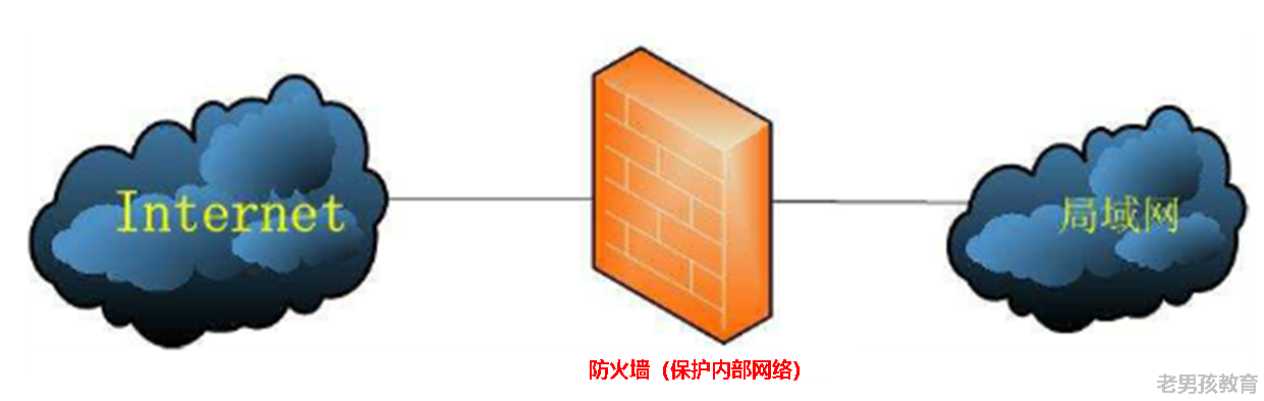

# 2. 防火墙基础知识

## 2.1 防火墙的工作原理

### 2.1.1 数据包过滤机制

数据包过滤是一种基于网络层的防火墙技术,它根据数据包的头部信息来决定是否允许数据包通过防火墙。数据包头部包含诸如源IP地址、目的IP地址、源端口号、目的端口号以及协议类型等信息。防火墙通过预设的规则来比较这些信息,从而实现对数据流的控制。

过滤规则通常会指定哪些类型的流量可以被接受或拒绝。例如,可以设置规则仅允许特定IP地址的流量进入内部网络,或者拒绝所有来自外部网络的特定端口(如用于未授权服务的端口)的流量。这种机制简单而有效,但它的缺点是只能根据头部信息来作出决定,而不能深入分析数据包载荷中的内容。

```bash

# 假设使用iptables配置一个简单的数据包过滤规则

iptables -A INPUT -s 192.168.1.10 -d 192.168.1.20 -p tcp --dport 22 -j ACCEPT

iptables -A INPUT -s 192.168.1.0/24 -d 192.168.1.20 -p tcp --dport 80 -j ACCEPT

```

在上述示例中,第一个规则接受来自特定源IP地址(192.168.1.10)到特定目的IP地址(192.168.1.20)的TCP端口22的数据包。第二个规则接受来自子网192.168.1.0/24(即192.168.1.1到192.168.1.254)到相同目的IP地址但TCP端口80的数据包。

### 2.1.2 状态检测机制

状态检测机制,也称为状态防火墙,它不仅检查数据包头部信息,还会跟踪TCP和UDP流的状态。这种机制知道一个连接的开始、中间和结束阶段,并据此决定是否允许数据包通过。状态检测防火墙可以识别和控制完整会话中的数据流,而不仅仅是单个数据包,这增加了网络安全性。

例如,如果一个客户端发起对服务器的TCP连接,状态检测防火墙将记录这个新的连接状态。随后,从同一客户端到同一服务器的所有后续数据包都与这个已记录的连接状态进行匹配。只有当数据包属于已建立的连接时,才会被允许通过防火墙。

```bash

# 使用iptables配置状态检测规则示例

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

```

上面的命令允许所有已建立或相关的连接通过。这意味着如果一个数据包是一个已建立连接的一部分,或者与已建立连接有关,那么它将被接受。

## 2.2 常见的防火墙类型

### 2.2.1 网络层防火墙

网络层防火墙工作在OSI模型的网络层,主要基于IP地址和端口号来过滤数据包。它是最基本的防火墙类型,适合在IP地址或端口级别上执行简单粗粒度的访问控制。网络层防火墙不理解更高层的应用层协议,因此它们通常不能处理加密的流量(除非有特定的解密能力)。

### 2.2.2 应用层防火墙

应用层防火墙工作在OSI模型的应用层,能够理解和过滤基于应用层协议的流量,例如HTTP、HTTPS、FTP等。应用层防火墙具有更深入的数据包检查能力,可以提供针对应用程序行为的控制,并且能够处理加密流量。这种类型的防火墙通常以代理服务器的形式出现,提供了比网络层防火墙更精细的控制粒度。

```mermaid

graph LR

A[外部请求] -->|访问控制| B(应用层防火墙)

B -->|允许/拒绝| C[服务器]

```

### 2.2.3 主机型防火墙

主机型防火墙是安装在单个主机上的防火墙,通常针对特定的操作系统或应用程序。例如,个人电脑、服务器和移动设备都可以安装主机型防火墙。它主要关注于保护单个主机的安全,提供对进出主机的网络连接的深入控制。主机型防火墙可以是软件形式,如个人防火墙应用程序,也可以是硬件形式,如集成在某些服务器主板中的安全功能。

## 2.3 防火墙的配置基础

### 2.3.1 防火墙规则的创建与管理

创建防火墙规则是配置防火墙的基本任务。规则定义了防火墙应如何处理流入或流出的网络流量。管理规则包括添加新规则、修改现有规则、删除不再需要的规则以及设置规则的优先级。好的规则配置能够确保网络安全策略得到正确实施。

```bash

# 一个简单的iptables规则配置文件示例

*filter

:INPUT DROP [0:0]

:FORWARD DROP [0:0]

:OUTPUT ACCEPT [0:0]

-A INPUT -i eth0 -p tcp --dport 22 -m conntrack --ctstate NEW -j ACCEPT

-A INPUT -i eth0 -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

COMMIT

```

这个示例显示了一个基于iptables的防火墙规则集。第一条规则接受所有发往端口22(通常用于SSH服务)的新连接。第二条规则接受所

0

0