【防火墙日志分析】:从日志中提取有价值信息的专家指南

发布时间: 2024-12-10 06:04:36 阅读量: 11 订阅数: 12

Web版防火墙日志分析软件

# 1. 防火墙日志分析概述

在当今数字化世界中,网络攻击日益复杂和频繁,防火墙日志分析成为了安全团队的必备技能。本章节将概述防火墙日志分析的定义、重要性以及它在网络防御中的作用。

防火墙日志分析是通过审查、解释防火墙记录的活动,以监控网络流量和识别潜在安全威胁的过程。这包括了解日志中包含的信息类型,以及如何有效地对这些日志进行解读,以便及时响应安全事件。

一个扎实的日志分析策略可以揭示未经授权的访问尝试、恶意软件传播路径、内部威胁行为和许多其他关键的安全指标。这些见解不仅有助于防御未来的攻击,而且对于遵守日益严格的合规要求也至关重要。本章将提供防火墙日志分析的概览,为接下来的章节内容打下坚实基础。

# 2. 防火墙日志的基础知识

## 防火墙日志格式解析

### 日志的结构和组成

防火墙日志是一种记录进出网络流量的详细信息和安全事件的文档。它为IT安全团队提供了网络活动的透明视图,允许他们跟踪访问尝试、检测安全威胁和进行合规性审计。一个典型的防火墙日志条目通常包括以下组成部分:

- 时间戳:记录事件发生的确切时间。

- 事件类型:例如允许、拒绝或系统事件。

- 源IP地址和目的IP地址:发起和接收数据包的网络地址。

- 源端口和目的端口:发起和接收数据包的端口号。

- 协议:使用的网络协议(例如TCP、UDP、ICMP)。

- 动作:所执行的操作(例如允许或拒绝)。

- 会话ID:标识特定会话。

- 字节计数:传输的字节数。

- 数据包计数:传输的数据包数量。

- 其他信息:如规则ID,状态码等。

每个防火墙或安全设备的制造商会为日志格式定制特定的字段,但上述提到的大多数字段都是标准的。熟悉日志格式可以帮助安全分析师快速定位和解析关键信息。

### 常见日志条目的含义

不同的日志条目对应不同的事件类型,这为分析提供了丰富的情报。例如:

- **允许事件**:当一个数据包匹配已定义的允许规则时,会记录一个允许事件。

- **拒绝事件**:当一个数据包不匹配任何已定义的规则,或者匹配到一个拒绝规则时,会被记录为拒绝事件。

- **系统事件**:与防火墙的系统操作相关,如重启、配置更改或硬件故障。

- **特殊事件**:例如尝试未授权访问、病毒攻击、端口扫描等。

理解这些日志条目可以帮助安全团队在大量的日志信息中迅速识别出真正的威胁,并对其做出反应。

## 防火墙日志类型和记录内容

### 防火墙策略日志

策略日志主要记录了防火墙对于进出网络流量的处理决策,即网络流量是否根据策略允许或拒绝。它们通常包括以下内容:

- **源和目的IP地址**:连接的起始和结束点。

- **端口信息**:通信使用的端口信息。

- **协议类型**:通过哪种网络协议进行通信。

- **访问时间**:尝试访问的具体时间点。

- **规则编号**:触发该日志记录的特定规则。

通过分析这些信息,可以判断是否有非法或可疑的访问尝试,并采取相应的安全措施。

### 系统事件日志

系统事件日志记录了防火墙自身的运行状态和配置变更情况,这对于监控防火墙的健康状态至关重要。此类日志通常包含以下信息:

- **设备状态变更**:如重启、崩溃、硬件故障等。

- **配置更改**:如策略更新、规则添加或修改。

- **性能指标**:CPU、内存和磁盘使用情况等。

- **软件更新和补丁**:防火墙软件的新版本或安全补丁的安装。

这些信息帮助管理员确保防火墙始终处于正常运行状态,并及时响应任何运行问题。

### 连接追踪日志

连接追踪日志记录了特定连接会话的详细信息,这对于高级分析和安全事件回溯非常有用。典型的连接追踪日志包含以下内容:

- **会话开始和结束时间**:会话的持续时间。

- **数据包和字节计数**:传输的数据包数量和总字节数。

- **连接状态**:会话处于什么状态,如已建立、终止或中断。

- **策略匹配**:会话是否匹配了特定的防火墙策略。

通过这些详细信息,安全分析师可以更好地了解每个会话的背景,并快速定位潜在的安全威胁。

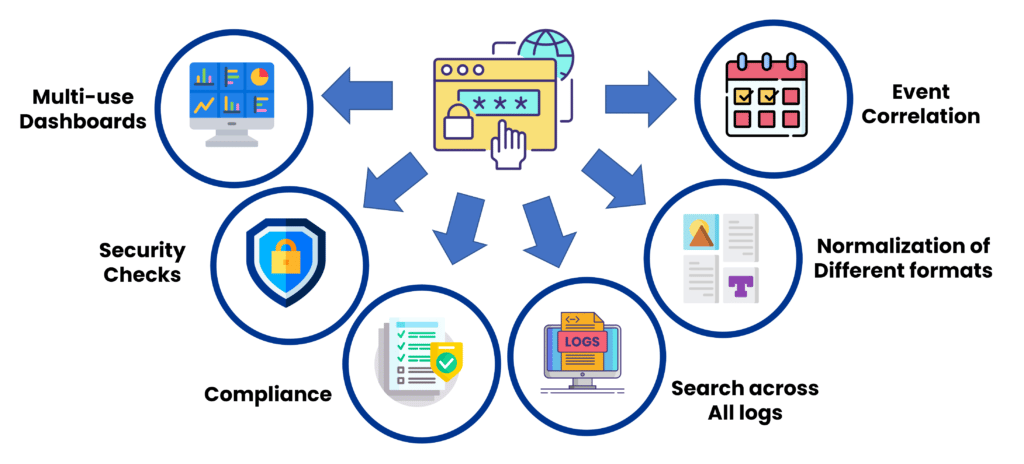

## 日志分析工具和技术

### 常用的开源日志分析工具

为了高效地处理和分析防火墙日志,许多组织使用开源和商业的专用日志分析工具。以下是一些流行的开源日志分析工具:

- **ELK Stack(Elasticsearch, Logstash, Kibana)**:一个强大的日志处理和可视化解决方案。它能够从各种来源收集日志,进行索引,并通过Kibana进行实时的可视化分析。

- **Splunk**:一个功能强大的分析工具,它提供了对日志数据的深入搜索、监控和分析功能。虽然Splunk有商业版,但它的基础版也是开源的。

- **Graylog**:一个开源日志管理平台,能够收集、索引和对日志数据进行分析和可视化。

这些工具可以帮助安全团队轻松地收集、处理和分析大量日志数据,更快地识别出安全事件和威胁。

### 日志分析的方法论

要有效地分析日志数据,需要一个系统的方法和策略。以下是一些关键的分析步骤:

- **数据收集**:首先从防火墙和其他安全设备收集日志数据。

- **数据预处理**:清洗和标准化日志数据,以便于后续处理。

- **模式识别**:识别日志中的常见模式和异常行为。

- **相关性分析**:关联不同来源的日志,以揭示可能的攻击链。

- **可视化展示**:利用图表和仪表盘展示分析结果,帮助快速理解。

- **报告和响应**:生成分析报告,并根据发现采取行动。

通过遵循这些步骤,可以构建一个从收集、分析到响应的完整日志分析流程,从而提升整个组织的安全态势。

在本章节中,我们深入探讨了防火墙日志的基础知识,包括日志的格式、类型、和分析工具。在此基础上,下一章节将构建一个理论分析框架,帮助我们更好地理解日志中的安全事件,并制定有效的日志分析策略。

# 3. 防火墙日志的理论分析

## 3.1 日志分析的理论框架

### 3.1.1 安全事件的识别和分类

在防火墙日志的理论分析中,安全事件的识别和分类是基础。日志分析人员需要了解网络攻击和安全威胁的多种类型,如恶意软件传播、网络钓鱼、拒绝服务攻击(DoS/DDoS)、入侵尝试和数据泄露等。识别这些事件需要深入理解不同安全事件的特征和行为模式。

分类工作则要求日志数据必须有良好的结构化,这样才能根据事件的性质、来源、影响范围等进行有效分类。使用分类标签(如“信息收集”、“扫描尝试”、“成功入侵”等)有助于快速定位事件并采取措施。

### 3.1.2 日志中的攻击模式和特征

攻击模式和特征通常是由特定的攻击签名、异常流量行为或协议利用构成的。攻击者往往会在日志中留下特定的痕迹,例如:

- **特定端口的扫描尝试**:入侵者可能会对常见的漏洞端口进行扫描,如对21, 22, 80, 443端口进行扫描,寻找潜在的攻击目标。

- **异常流量模式**:如流量突增可能表示正在进行的DoS攻击,或数据包大小、间隔的不规则变化可能是加密流量或其他协议利用的标志。

- **恶意软件行为**:例如,某些恶意软件会尝试在系统中创建特定的文件或修改注册表键值。

识别这些模式和特征对于制定有效的防御策略至关重要。

## 3.2 日志分析的策略制定

### 3.2.1 建立日志分析的目标和指标

制定有效的日志分析策略首先需要明确分析的目标和指标。目标可以是及时发现和响应安全威胁、优化网络性能、符合合规要求等。针对这些目标,需要确定相应的性能指标(KPIs),例如:

- **事件响应时间**:从日志中识别出威胁到采取相应措施所需的时间。

- **日志分析覆盖率**:确保分析的全面性,覆盖所有相关日志源。

- **误报率和漏报率**:在安全告警中的准确性,既避免不必要的警报,也要确保不遗漏真正的安全事件。

### 3.2.2 日志采集和存储的最佳实践

为了有效地进行日志分析,需要遵循日志采集和存储的最佳实践。这包括:

- **实时采集**:实时采集日志数据,确保不会丢失关键信息。

- **去重和归并**:对于跨多个设备或服务的相同事件进行归并处理。

- **加密传输**:确保在传输过程中日志数据的安全性。

- **长期存储**:根据合规要求,安全事件可能需要长期保留。

## 3.3 日志分析中的法律和合规性

### 3.3.1 相关法律法规对日志分析的要求

网络安全法规和标准往往对日志管理有明确的要求。例如,GDPR要求记录所有个人数据的访问和处理活动,而HIPAA要求对健康信息进行严格的日志记录和审计。日志分析必须符合这些法律框架,确保隐私保护和数据安全。

### 3.3.2 保障隐私和合规的日志处理流程

处理日志数据时,必须采取措施来保护隐私和符合合规。这涉及到对敏感信息的脱敏处理,以及根据隐私保护政策来设置相应的访问控制和权限。例如,对含有个人身份信息的日志条目进行加密或伪匿名化处理,限制对这些数据的访问权限。

### 代码块示例和解释

```bash

# 使用awk处理日志数据中的个人身份信息

awk 'BEGIN{FS=OFS=","} {$NF = "MASKED"}1' log_file.csv

```

该代码块通过`awk`工具,对CSV格式的日志文件中的每一行的最后一列(`$NF`)进行替换操作,将其值替换为"MASKED"。这相当于对可能包含敏感信息的日志条目进行了伪匿名化处理。该命令简单高效,适用于初步的隐私保护处理。`BEGIN`块在处理之前设置输入和输出的字段分隔符(FS和OFS),而`1`在awk中代表打印当前行,因此所有行都会被处理。

请注意,实际操作中需要根据日志的具体结构和所含信息进行适当调整。

# 4. 防火墙日志分析实践

## 4.1 日志数据的收集和预处理

### 4.1.1 日志的采集方法和技巧

在防火墙日志分析过程中,数据采集是首要步骤,它涉及从网络设备、系统和应用中收集日志数据。高质量的采集方法能够确保日志数据的完整性、准确性和实时性。

常见的采

0

0