【深入探究netfilter架构】:iptables背后的工作原理及最佳实践

发布时间: 2024-12-10 05:25:45 阅读量: 25 订阅数: 12

rust-iptables:iptables的Rust绑定

# 1. Netfilter架构概述

Netfilter是Linux内核的一部分,为网络通信提供了框架和一套API,用于实现包过滤、网络地址转换(NAT)和基于包的触发器。本章将简述Netfilter的架构特点,以及其在iptables中的核心作用。

## 1.1 Netfilter的框架

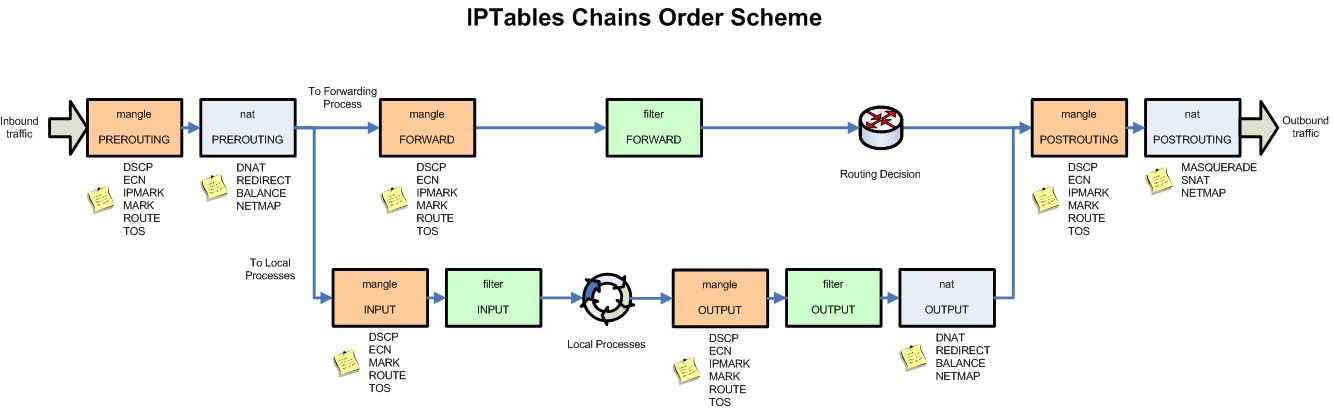

Netfilter通过一系列钩子(hooks)在数据包处理的不同阶段介入,允许模块化的数据包处理机制,如iptables、conntrack等,可以根据配置对数据包执行过滤、修改或记录等操作。以下是Netfilter关键组件的简要说明:

- **钩子点(Hooks)**:定义了数据包处理过程中的五个主要检查点:PREROUTING, INPUT, FORWARD, OUTPUT, POSTROUTING。

- **表(Tables)**:数据包处理规则被分类到几个表中:raw, filter, nat, mangle, security。

- **链(Chains)**:在每个表内,规则又被组织成链(chains),数据包在相应钩子点检查时,会遍历这些链。

## 1.2 Netfilter与iptables的关系

iptables是基于Netfilter架构的应用程序,它为用户提供了易于理解的接口来配置Netfilter。Netfilter负责执行iptables定义的规则,iptables则根据用户的需求来定义这些规则。

- **用户空间与内核空间的交互**:iptables运行在用户空间,它向Netfilter注册规则,并将这些规则存储在内核空间的数据结构中。

- **规则的实时更新**:使用iptables命令可以动态更新Netfilter的规则集,而无需重新加载内核模块。

## 1.3 面向开发者的设计思想

Netfilter的设计思想强调了灵活和扩展性,它允许开发者创建自己的模块来扩展Netfilter的功能,通过注册回调函数来处理特定的网络数据包。

- **模块化设计**:Netfilter允许开发者以模块化的方式扩展功能,例如,创建新的表、链或钩子点,从而提供特定的网络服务。

- **状态检查机制**:Netfilter通过conntrack模块实现了连接状态检查,这对于实现复杂的NAT和防火墙策略至关重要。

以上内容为Netfilter架构的基础知识,为接下来深入理解和使用iptables奠定了基础。接下来将具体探讨iptables的工作原理及应用。

# 2. 理解iptables的工作原理

### 2.1 iptables的组件和功能

#### 2.1.1 Netfilter钩子函数和iptables链

Netfilter是Linux内核中的一个框架,用于在网络协议栈的各个关键点放置钩子(hooks),以便让iptables等工具可以挂载自定义的处理函数。iptables在Netfilter的基础上定义了五个钩子函数,这些钩子分别对应内核中的不同处理阶段。

- PREROUTING:数据包进入路由表之前。

- INPUT:目的地为本机的数据包。

- FORWARD:不是目的地为本机的数据包,将被路由到其他主机的数据包。

- OUTPUT:由本机产生的数据包。

- POSTROUTING:数据包即将离开路由表时。

每个钩子函数都有相应的iptables链与之关联,这些链内包含了一系列的规则,定义了对数据包处理的行为(例如:接受、丢弃、修改等)。

```markdown

| 钩子函数 | 对应的iptables链 |

|----------------|---------------------|

| PREROUTING | INPUT, PREROUTING |

| INPUT | INPUT |

| FORWARD | FORWARD |

| OUTPUT | OUTPUT |

| POSTROUTING | OUTPUT, POSTROUTING|

```

### 2.1.2 iptables规则的匹配和目标

iptables规则由匹配条件(match)和目标(target)组成。匹配条件定义了规则适用于哪些数据包,而目标则指定了当数据包匹配规则时采取的动作。

常见的匹配条件包括源IP地址、目的IP地址、端口号、协议类型等。目标则可能是内置的动作,如ACCEPT(允许)、DROP(丢弃)、REJECT(拒绝)等,或者是自定义链的跳转。

```markdown

规则示例:

iptables -A INPUT -s 192.168.1.100 -j ACCEPT

解释:

-A INPUT:向INPUT链追加一条规则。

-s 192.168.1.100:匹配源IP地址为192.168.1.100的数据包。

-j ACCEPT:当数据包符合上述条件时,接受(允许通过)该数据包。

```

### 2.2 iptables规则的解析和处理

#### 2.2.1 规则的匹配顺序和优先级

在处理数据包时,iptables会按照链中的规则顺序进行匹配。当找到第一个匹配的规则时,该规则指定的目标会被执行,并停止进一步匹配。

为了优化性能和管理复杂性,规则会根据设定的优先级(指定的顺序)进行排列。在规则数量庞大时,可以通过使用特定的匹配条件和标记来提高匹配效率,如使用`--line-numbers`选项列出规则编号,从而快速定位和修改特定规则。

#### 2.2.2 内核中的规则执行流程

数据包进入内核后,根据其目的和行为,会经过Netfilter的各个钩子函数。在每个钩子点,iptables会依次检查与之关联的规则链。如果数据包不匹配任何规则,iptables会根据默认策略(链策略)来处理数据包。

```mermaid

graph LR

A[数据包进入] -->|PREROUTING钩子| B[检查PREROUTING链]

B -->|匹配| C[处理目标为本机的数据包]

B -->|不匹配| D[进入路由决策]

D -->|目的地为本机| E[检查INPUT链]

D -->|转发| F[检查FORWARD链]

D -->|目的地为其他主机| G[检查OUTPUT链]

E -->|匹配| H[处理本机产生的数据包]

F -->|匹配| I[处理转发数据包]

G -->|匹配| J[检查POSTROUTING链]

```

#### 2.2.3 规则集的优化和维护

随着系统运行时间的增加,可能会积累大量不必要的规则,这会影响iptables的性能和可维护性。定期审查和优化规则集是非常重要的,可以通过合并类似的规则,移除不再需要的规则,或者调整规则的顺序来减少不必要的检查。

为了维护和测试规则,可以先在一个隔离环境中应用更改,检查和验证规则的效果。在确认规则正确无误后,再将其应用到生产环境中。

### 2.3 iptables的底层工作机制

#### 2.3.1 Netfilter内核模块和回调机制

Netfilter通过内核模块实现其功能。这些模块注册了各种类型的回调函数到Netfilter钩子点上。当数据包到达内核的对应钩子点时,Netfilter会按顺序调用注册的回调函数。

这些回调函数可以是简单的包处理逻辑,也可以是复杂的网络功能实现。内核模块可以动态加载或卸载,这样iptables就可以在不需要重启内核的情况下增加或修改其功能。

#### 2.3.2 连接跟踪和状态机制

连接跟踪是Netfilter提供的一个重要功能,它允许iptables追踪和管理网络连接的状态。iptables可以基于连接的状态(如NEW、ESTABLISHED、RELATED等)来做出决定。

状态机制让iptables能够根据TCP/UDP会话来制定规则,这在实现复杂的防火墙策略时非常有用。例如,一个规则可以设置为仅接受来自已经建立连接的请求,从而增加安全性。

#### 2.3.3 NAT和包过滤的协同工作

iptables通过NAT表支持网络地址转换功能。NAT表包含三个链:PREROUTING、POSTROUTING和OUTPUT。这些链分别在数据包到达路由决策之前、离开网络接口之前以及由本地进程生成时提供修改数据包的能力。

NAT与包过滤可以协同工作,允许在过滤数据包的同时修改数据包的源地址或目的地址。例如,可以让内部网络的主机通过一个公网IP地址访问外部网络,同时对这些连接施加相应的安全策略。

```markdown

NAT和包过

```

0

0