【RSA算法的Go语言实现】:非对称加密的原理与应用详解

发布时间: 2024-10-21 19:26:45 阅读量: 54 订阅数: 46

Python3非对称加密算法RSA实例详解

# 1. 非对称加密与RSA算法基础

在数字时代,信息安全已成为至关重要的话题。非对称加密技术作为保障信息传输安全的核心手段,其作用不言而喻。其中,RSA算法作为非对称加密的鼻祖,至今仍是互联网安全通信的基石之一。本章我们将初步探讨非对称加密的概念,并详细介绍RSA算法的起源、原理和其在信息安全中的基础性地位。

## 1.1 非对称加密简介

非对称加密与传统的对称加密不同,它使用一对密钥:公钥和私钥。公钥用于加密数据,而私钥用于解密。这种机制解决了密钥分发的问题,因此在不安全的通道上交换密钥成为可能。非对称加密不仅保障数据的机密性,还能提供数据完整性和身份验证。

## 1.2 RSA算法的提出

RSA算法由Rivest、Shamir和Adleman三位科学家在1977年提出。它利用了大数分解的数学难题,即在已知两个大质数的情况下,很难推算出这两个质数的乘积的质因数。基于这种数学原理,RSA算法的安全性得到了保障,成为了广泛使用的非对称加密算法之一。

## 1.3 RSA算法的重要性

RSA算法的重要性在于其在多领域的广泛应用,包括但不限于安全通信、数字签名、身份验证等。它既支持数据的加密传输,也可以用于生成不可伪造的数字签名。RSA算法的安全性依赖于大数分解的困难性,这一点保证了即使在计算能力不断提升的今天,它仍具有很高的安全性。

通过本章的学习,您将对非对称加密和RSA算法有一个初步且全面的理解,为后续章节中深入探讨Go语言实现RSA算法和应用实践打下坚实的基础。

# 2. Go语言基础与加密库介绍

Go语言(又称Golang)是由Google开发的一种静态强类型、编译型、并发型,并具有垃圾回收功能的编程语言。Go语言的设计旨在提高编程效率,它结合了传统编译语言的性能和现代脚本语言的简洁性。在加密算法的实现方面,Go语言提供了丰富的标准库和第三方库支持,其中crypto子包提供了常用的加密算法实现,特别适合用于处理安全相关的编程任务。

### 2.1 Go语言基础

#### 2.1.1 Go语言数据类型与变量

Go语言的数据类型分为基础类型、复合类型、引用类型和接口类型。基础类型包括数值类型、布尔类型和字符串类型。在加密算法的实现中,经常需要用到的数值类型是`int`和`uint`,以及它们的位宽变体,例如`int64`和`uint32`。

变量的声明使用`var`关键字,例如:

```go

var number int = 10

```

也可以使用简短变量声明`:=`来省略类型,编译器会自动推断类型:

```go

number := 10

```

#### 2.1.2 Go语言函数与控制结构

Go语言的函数可以有多个参数和返回值,这对于实现复杂的加密算法特别有用。控制结构如`if`、`for`、`switch`和`select`,为算法执行提供了流程控制能力。

### 2.2 Go语言标准库中的加密库

Go语言标准库中提供了一系列与加密相关的包,统称为`crypto`包。这些包被分为几个子包,例如`crypto/aes`用于AES加密算法,`crypto/cipher`用于创建加密器,`crypto/dsa`和`crypto/ecdsa`用于实现DSA和ECDSA算法。对于RSA算法,主要在`crypto/rsa`、`crypto/rand`和`crypto/x509`等包中实现。

#### 2.2.1 crypto/rsa包

`crypto/rsa`包提供了RSA公钥加密算法的实现。RSA算法依赖于大数运算,Go语言中的`big`包可以很好地支持大数运算,这使得RSA算法在Go语言中变得易于实现。在后续章节中,我们将深入探讨如何使用这些包来实现RSA算法。

### 2.3 第三方加密库

除了Go的标准库外,社区还提供了许多第三方加密库,例如`***/x/crypto`包,它包含一些实验性质的加密算法实现,以及一些Go标准库中没有的算法,如`chacha20`和`poly1305`等。这些库通常不是Go语言官方提供的,但它们的使用非常普遍,并且经过了社区的广泛测试。

选择合适的加密库对于确保代码的安全性和性能至关重要。在构建加密系统时,开发者应该基于项目需求仔细评估并选择最合适的库。接下来的章节将详细讨论如何利用Go语言的基础和加密库来实现RSA算法及其在不同场景下的应用。

# 3. RSA算法的Go语言实现

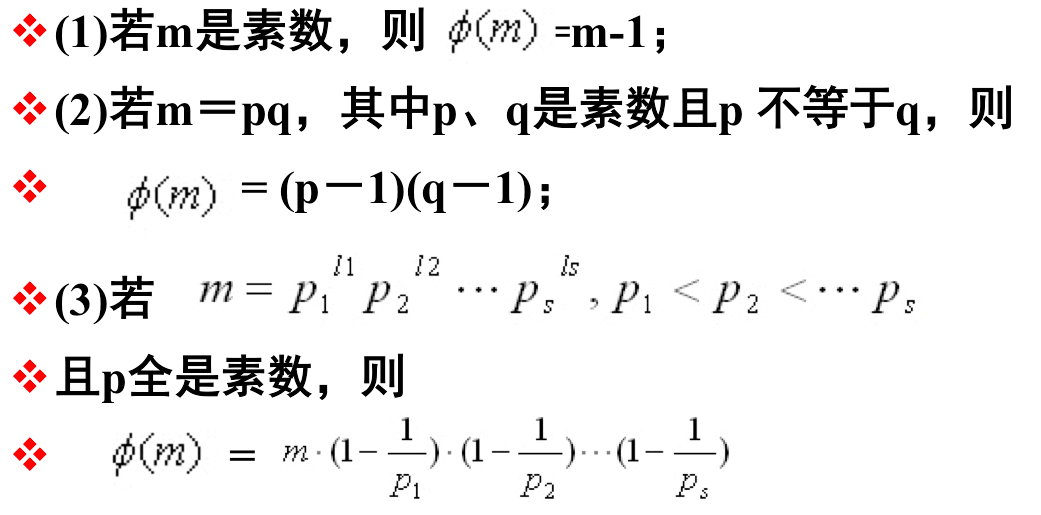

## 3.1 RSA算法的数学原理

### 3.1.1 模运算与大数运算

公钥密码学的基石之一就是模运算。模运算是一种数学中的运算,它涉及到对一个整数进行除法运算,并返回余数。在密码学中,模运算通常以大素数作为模数,这使得计算变得复杂,从而确保安全性。

在Go语言中实现模运算非常直接,可以利用Go标准库中的`math/big`包来进行大数运算。以下是模运算的一个简单示例:

```go

package main

import (

"fmt"

"math/big"

)

func main() {

// 大数定义

a := big.NewInt(100)

b := big.NewInt(17)

模数

мод := big.NewInt(13)

// 计算 a^b mod 模数

result := new(big.Int).Exp(a, b, мод)

fmt.Println(result) // 输出: 9

}

```

上面的代码中,我们首先通过`big.NewInt`创建了大整数实例,然后使用`Exp`方法计算了`a`的`b`次方对`模数`取模的结果。`math/big`包隐藏了底层的复杂性,并提供了方便的方法来处理大数运算。

### 3.1.2 素数测试与密钥生成

在RSA算法中,密钥的生成依赖于两个大素数的乘积。生成密钥对之前,必须对潜在的素数进行测试。费马测试是一种常用的素数测试方法,但它的准确率不如更先进的米勒-拉宾测试。Go语言标准库中包含了对素数测试的支持。

以下是如何使用米勒-拉宾测试来验证一个大数是否为素数的代码示例:

```go

package main

import (

"crypto/rand"

"fmt"

"math/big"

"time"

)

func main() {

// 生成一个随机数作为密钥的一部分

rand.Seed(time.Now().UnixNano())

k, _ := rand.Int(rand.Reader, big.NewInt(10000))

// 使用Miller-Rabin测试来测试大数是否为素数

isPrime := new(big.Int).ProbablyPrime(int(k.Int64()))

fmt.Println(isPrime)

}

```

在这段代码中,我们生成了一个随机数`k`,然后使用`ProbablyPrime`方法来测试这个数的素性。如果返回值为`true`,则该数很有可能是一个素数。

## 3.2 RSA加密与解密操作

### 3.2.1 密钥对的生成与管理

RSA加密过程依赖于一对密钥:公钥和私钥。公钥可以公开,用于加密数据,而私钥必须保密,用于解密数据。在Go语言中,使用`crypto/rsa`包可以方便地生成和管理密钥对。

下面的代码片段展示了如何生成RSA密钥对:

```go

package main

import (

"crypto/rand"

"crypto/rsa"

"crypto/x509"

"encoding/pem"

"fmt"

"os"

)

func main() {

// 生成RSA密钥对

key, err := rsa.GenerateKey(rand.Reader, 2048)

if err != nil {

fmt.Println("Error generating RSA key:", err)

return

}

// 保存私钥

privateKeyFile, err := os.Create("private.key")

if err != nil {

fmt.Println("Error saving private key:", err)

return

}

defer privateKeyFile.Close()

privateKeyBlock := &pem.Block{

Type: "RSA PRIVATE KEY",

Bytes: x509.MarshalPKCS1PrivateKey(key),

}

pem.Encode(privateKeyFile, privateKeyBlock)

// 保存公钥

publicKeyBytes, err := x509.MarshalPKIXPublicKey(&key.PublicKey)

if err != nil {

fmt.Println("Error extracting public key:", err)

return

}

publicKeyBlock := &pem.Block{

Type: "PUBLIC KEY",

Bytes: publicKeyBytes,

}

publicKeyFile, err := os.Create("public.key")

if err != nil {

fmt.Println("Error saving public key:", err)

return

}

defer publicKeyFile.Close()

pem.Encode(publicKeyFile, publicKeyBlock)

}

```

在这段代码中,我们首先使用`rsa.GenerateKey`方法生成了一个2048位的RSA密钥对。接着,我们分别将私钥和公钥保存到文件中。私钥使用PKCS#1格式进行编码,而公钥则使用PEM格式。

### 3.2.2 加密与解密流程详解

加密和解密是RSA算法的两个主要操作。加密是将明文转换为密文的过程,而解密则将密文还原为明文。在Go语言中,`crypto/rsa`包提供了简单的方法来执行这些操作。

下面是一个加密和解密操作的示例:

```go

package main

import (

"crypto/rand"

"crypto/rsa"

"fmt"

"os"

)

func main() {

// 加载私钥

privateKeyFile, err := os.Open("private.key")

if err != nil {

fmt.Println("Error reading private key:", err)

return

}

defer privateKeyFile.Close()

block, _ := pem.Decode([]byte(privateKeyFile))

if block == nil || block.Type != "RSA PRIVATE KEY" {

fmt.Println("failed to decode PEM block containing private key")

return

}

privateKey, err := x509.ParsePKCS1PrivateKey(block.Bytes)

if err != nil {

fmt.Println("failed to parse private key:", err)

return

}

// 待加密的数据

message := []byte("Hello, RSA!")

// 使用私钥的公钥部分加密

ciphertext, err := rsa.EncryptOAEP(sha256.New(), rand.Reader, &privateKey.PublicKey, message, nil)

if err != nil {

fmt.Println("Error encrypting message:", err)

return

}

fmt.Printf("Ciphertext: %x\n", ciphertext)

// 解密操作

plaintext, err := rsa.DecryptOAEP(sha256.New(), rand.Reader, privateKey, ciphertext, nil)

if err != nil {

fmt.Println("Error decrypting message:", err)

return

}

fmt.Println("Decrypted text:", string(plaintext))

}

```

在这段代码中,我们首先从文件中读取私钥,然后使用`EncryptOAEP`方法对消息进行加密。`DecryptOAEP`方法用于解密。OAEP是一种填充方案,用来增强RSA加密的安全性。这里使用的哈希函数是`sha256`,而且我们添加了随机数生成器以增加加密过程的随机性。

## 3.3 RSA签名与验证机制

### 3.3.1 数字签名的原理

数字签名是使用私钥对数据进行签名的过程,目的是验证数据的完整性和认证数据发送者的身份。RSA算法允许数据的发送者使用其私钥对数据的散列值进行加密,而接收者可以使用相应的公钥对签名进行验证。

数字签名的生成过程涉及到以下步骤:

1. 计算待签名数据的散列值(哈希值)。

2. 使用发送者的私钥对散列值进行加密,生成签名。

3. 将原始数据和签名一起发送给接收者。

### 3.3.2 签名的生成与验证过程

签名生成和验证过程在Go语言中可以使用`crypto/rsa`和`crypto/sha256`包实现。下面是一个生成和验证数字签名的例子:

```go

package main

import (

"crypto/rand"

"crypto/rsa"

"crypto/sha256"

"fmt"

)

func main() {

// 待签名的数据

data := []byte("This is the data to be signed")

// 生成密钥对

key, err := rsa.GenerateKey(rand.Reader, 2048)

if err != nil {

fmt.Println("Error generating RSA key:", err)

return

}

// 计算数据的SHA256散列值

hash := sha256.Sum256(data)

// 使用私钥生成签名

signature, err := rsa.SignPKCS1v15(rand.Reader, key, rsa.SHA256, hash[:])

if err != nil {

fmt.Println("Error signing data:", err)

return

}

// 使用公钥验证签名

err = rsa.VerifyPKCS1v15(&key.PublicKey, rsa.SHA256, hash[:], signature)

if err != nil {

fmt.Println("Invalid signature:", err)

} else {

fmt.Println("Valid signature.")

}

}

```

在上面的代码中,我们首先对需要签名的数据计算SHA-256散列值。然后,我们使用私钥对散列值进行签名。接着,我们使用公钥来验证签名的有效性。如果验证通过,输出"Valid signature.";否则,输出"Invalid signature:"并提供错误信息。

# 4. RSA算法在Go语言中的应用实践

随着IT技术的发展,数据安全成为用户关注的焦点。非对称加密算法——RSA,因其在加密通信中扮演的关键角色而备受重视。在本章节中,我们将探讨RSA算法在Go语言中的应用实践,包括如何构建安全通信协议、性能优化以及安全性考量。

## 4.1 安全通信协议的构建

### 4.1.1 HTTPS中的RSA应用

HTTPS协议是互联网安全通信的事实标准,其核心机制之一就是利用非对称加密技术,主要是RSA算法,来安全地交换会话密钥。在Go语言中,我们可以使用标准库`crypto/tls`来实现HTTPS服务器,并深入了解RSA在其中的作用。

首先,Go的TLS库在建立握手过程中会使用服务器的RSA私钥对部分握手信息进行签名,以此来证明服务器拥有该私钥。以下是实现一个HTTPS服务器的简化代码示例:

```go

package main

import (

"crypto/tls"

"log"

"net/http"

)

func main() {

// 创建一个TLS配置,配置服务器的证书和私钥

tlsConfig := &tls.Config{

MinVersion: tls.VersionTLS12,

CurvePreferences: []tls.CurveID{tls.CurveP521, tls.CurveP384, tls.CurveP256},

PreferServerCipherSuites: true,

Certificates: []tls.Certificate{

// 从文件中加载服务器证书和私钥

{

Certificate: [][]byte{certPEMBlock},

PrivateKey: keyPEMBlock,

},

},

}

// 创建HTTP服务器,并指定TLS配置

server := &http.Server{

TLSConfig: tlsConfig,

}

// 启动监听443端口的HTTPS服务

log.Fatal(server.ListenAndServeTLS("", ""))

}

var certPEMBlock []byte // 服务器证书

var keyPEMBlock []byte // RSA私钥

```

在上述代码中,`tls.Config`结构体用于配置TLS连接的参数,其中`Certificates`字段指定了服务器使用的证书链和私钥。这样配置后,Go的HTTP服务器就能接受HTTPS请求,并利用RSA私钥对信息进行签名。

### 4.1.2 安全数据传输的实现

除了在握手阶段使用RSA进行身份验证和密钥交换外,HTTPS还利用对称加密算法对传输的数据进行加密。这样,即便数据被截获,攻击者没有对称密钥也无法解密数据内容。

为了达到这种安全性,客户端和服务器之间会使用RSA来安全地交换会话密钥。一旦会话密钥被双方共享,便使用此密钥进行对称加密,保证了传输过程的安全性。

## 4.2 RSA算法的性能优化

### 4.2.1 性能测试与瓶颈分析

RSA算法由于涉及到大数的幂模运算,其运算速度相对较慢,特别是在密钥长度较大时更为明显。为了在Go语言中优化RSA算法的性能,首先需要进行性能测试,明确瓶颈所在。

以下是一个使用Go语言的性能测试示例:

```go

package main

import (

"crypto/rand"

"crypto/rsa"

"crypto/tls"

"crypto/x509"

"encoding/pem"

"math/big"

"testing"

)

func BenchmarkRSAGenerateKey(b *testing.B) {

for i := 0; i < b.N; i++ {

_, err := rsa.GenerateKey(rand.Reader, 2048)

if err != nil {

b.Fatal(err)

}

}

}

func BenchmarkRSASign(b *testing.B) {

key, _ := rsa.GenerateKey(rand.Reader, 2048)

msg := []byte("test message")

hash := sha256.Sum256(msg)

b.ResetTimer()

for i := 0; i < b.N; i++ {

_, err := rsa.SignPKCS1v15(rand.Reader, key, crypto.SHA256, hash[:])

if err != nil {

b.Fatal(err)

}

}

}

```

在上述测试中,我们分别对生成RSA密钥和使用RSA密钥进行签名进行了性能测试。通过这种方式,可以找到性能瓶颈并针对性地进行优化。

### 4.2.2 优化策略与实践

性能优化通常涉及减少算法计算量、优化内存使用、减少I/O操作等多个方面。对于RSA算法,可以考虑以下优化策略:

- 使用更快的数学库,比如Go语言的`crypto/assembly`包。

- 选择合适的密钥长度以平衡安全性与性能。例如,虽然4096位的密钥更安全,但2048位密钥的性能更好。

- 在生成密钥时,使用足够强的随机数源。

- 对于密钥和证书的管理,采用合理的缓存策略,减少重复加载操作。

通过这些优化策略,可以在保持较高安全性的前提下,提高RSA算法在Go语言中的性能。

## 4.3 RSA算法的安全性考量

### 4.3.1 安全漏洞与风险分析

尽管RSA算法被广泛用于保障数据传输安全,但其也不是无懈可击的。对于任何加密算法来说,都可能存在潜在的安全漏洞和风险。RSA算法尤其容易受到侧信道攻击、密钥泄露和量子计算的威胁。

侧信道攻击是指通过分析系统实现的物理过程来获取密钥信息,例如,通过测量加密操作的时间、电力消耗或电磁泄露等手段。

密钥泄露是指由于不当管理导致私钥被第三方获得,这将导致所有使用该密钥加密的信息被破解。

量子计算是更为遥远但潜在威胁更大的问题。虽然目前尚未有实用的量子计算机,但理论上,量子计算将能迅速破解RSA加密。

### 4.3.2 应对措施与最佳实践

为了应对RSA算法可能面临的安全风险,可以采取以下措施:

- 使用密钥长度至少为2048位的RSA密钥,以防止暴力破解攻击。

- 采用强随机数生成器来生成密钥,避免预测性攻击。

- 定期更换密钥,以减少密钥泄露的风险。

- 在软件和硬件层面增加对抗侧信道攻击的保护措施。

- 关注量子计算的最新研究,适时迁移到量子安全的加密算法。

此外,实施最佳的安全策略,比如最小权限原则和安全审计,也是维护系统安全的关键。

通过上述措施,可以大大降低RSA算法在实际应用中遇到的安全风险。

总结而言,RSA算法虽然存在一些潜在的安全风险,但通过合理的应用实践和优化策略,依然可以在Go语言中发挥其强大的作用,保障数据通信的安全性。在下一章节中,我们将探讨RSA算法在Go语言中的高级应用,如在证书管理系统和区块链技术中的运用。

# 5. Go语言中RSA算法的高级应用

## 5.1 证书管理系统的设计

在现代安全通信中,证书管理起着至关重要的作用,尤其是使用RSA算法进行数字签名和加密的场合。证书管理系统不仅负责签发和管理证书,还必须确保证书的撤销和更新机制,以及高效存储和检索功能。

### 5.1.1 证书的签发与撤销

数字证书的签发通常涉及到证书颁发机构(CA),CA在验证实体身份后,使用其私钥对实体的公钥进行签名。在Go语言中,可以使用`crypto/x509`包来创建和管理证书。

```go

package main

import (

"crypto/ecdsa"

"crypto/elliptic"

"crypto/rand"

"crypto/x509"

"crypto/x509/pkix"

"encoding/pem"

"math/big"

"net"

"os"

"time"

)

func generateCertificate() {

// Generate a new ECDSA private key

privateKey, err := ecdsa.GenerateKey(elliptic.P256(), rand.Reader)

if err != nil {

panic(err)

}

// Set up a certificate template

template := x509.Certificate{

SerialNumber: big.NewInt(1),

Subject: pkix.Name{

COMMONName: "Example Inc",

},

NotBefore: time.Now(),

NotAfter: time.Now().Add(1 * time.Hour), // Certificate expiration time

KeyUsage: x509.KeyUsageKeyEncipherment | x509.KeyUsageDigitalSignature,

ExtKeyUsage: []x509.ExtKeyUsage{x509.ExtKeyUsageServerAuth},

BasicConstraintsValid: true,

}

// Generate a certificate

derBytes, err := x509.CreateCertificate(rand.Reader, &template, &template, &privateKey.PublicKey, privateKey)

if err != nil {

panic(err)

}

// Output the certificate as PEM encoded bytes

pem.Encode(os.Stdout, &pem.Block{

Type: "CERTIFICATE", Bytes: derBytes,

})

// Later, to revoke a certificate:

// revokedCerts := x509.NewRevocationList()

// revokedCerts.Add(&template.SerialNumber)

// pem.Encode(os.Stdout, &pem.Block{

// Type: "X509 CRL", Bytes: revokedCerts.Bytes(),

// })

}

```

签发证书后,如果需要撤销证书,可以创建一个证书撤销列表(CRL)来通知其他实体该证书已被废弃。

### 5.1.2 证书的存储与管理

证书和私钥应妥善存储以确保安全性。常见的存储方式包括文件系统、硬件安全模块(HSM)、专用密钥管理系统等。在Go语言中,可以使用`crypto/x509`包来读取和存储证书。

```go

func loadCertificate(filename string) (*x509.Certificate, error) {

fileContents, err := os.ReadFile(filename)

if err != nil {

return nil, err

}

block, _ := pem.Decode(fileContents)

if block == nil {

return nil, err

}

cert, err := x509.ParseCertificate(block.Bytes)

if err != nil {

return nil, err

}

return cert, nil

}

```

## 5.2 RSA算法与其他加密技术的结合

### 5.2.1 RSA与AES的混合加密应用

RSA和AES算法各有优势,通常将它们结合在一起使用,以提供既安全又高效的加密解决方案。RSA可以用来安全地交换AES密钥,而AES则用来加密实际传输的数据。

```go

package main

import (

"crypto/aes"

"crypto/cipher"

"crypto/rand"

"crypto/rsa"

"crypto/sha256"

"fmt"

"io"

)

func hybridEncryption(plaintext []byte) {

// Generate RSA key pair

rsaPrivKey, err := rsa.GenerateKey(rand.Reader, 2048)

if err != nil {

panic(err)

}

// Encrypt data using AES

block, err := aes.NewCipher(rsakey(sha256.Sum256(rsaPrivKey.N.Bytes())))

if err != nil {

panic(err)

}

// Create a new AES-GCM

aesGCM, err := cipher.NewGCM(block)

if err != nil {

panic(err)

}

nonce := make([]byte, aesGCM.NonceSize())

if _, err = io.ReadFull(rand.Reader, nonce); err != nil {

panic(err)

}

ciphertext := aesGCM.Seal(nonce, nonce, plaintext, nil)

// Encrypt the AES key using RSA

ciphertextKey, err := rsa.EncryptOAEP(sha256.New(), rand.Reader, &publicKey, block.Key(), nil)

if err != nil {

panic(err)

}

fmt.Println("Encrypted Data:", ciphertext)

fmt.Println("RSA Encrypted AES Key:", ciphertextKey)

}

```

RSA用于加密AES密钥,而AES用于加密大量的数据。这既发挥了RSA对称密钥交换的安全性,又利用了AES加密的效率。

### 5.2.2 RSA在区块链技术中的运用

区块链技术中,数字签名是非常重要的,它可以确保交易的有效性和不可否认性。RSA在这里经常用于生成和验证数字签名,因为其算法成熟且易于实现。

在Go语言中,可以使用`crypto/rsa`和`crypto/rand`包来生成密钥对,并进行签名和验证。

```go

package main

import (

"crypto/rand"

"crypto/rsa"

"crypto/sha256"

"fmt"

"log"

)

func signWithRSA(data []byte) {

// Generate RSA key pair

rsaPrivKey, err := rsa.GenerateKey(rand.Reader, 2048)

if err != nil {

log.Fatal(err)

}

// Calculate SHA256 hash of the data

hashedData := sha256.Sum256(data)

// Sign the hash using the private key

signature, err := rsa.SignPKCS1v15(rand.Reader, rsaPrivKey, rsa.SHA256, hashedData[:])

if err != nil {

log.Fatal(err)

}

fmt.Printf("Signature: %x\n", signature)

}

func verifyWithRSA(data, signature []byte) {

// Generate public key from the private key

rsaPrivKey, err := rsa.GenerateKey(rand.Reader, 2048)

if err != nil {

log.Fatal(err)

}

rsaPubKey := &rsaPrivKey.PublicKey

// Calculate SHA256 hash of the data

hashedData := sha256.Sum256(data)

// Verify the signature using the public key

err = rsa.VerifyPKCS1v15(rsaPubKey, rsa.SHA256, hashedData[:], signature)

if err == nil {

fmt.Println("Signature verified successfully!")

} else {

fmt.Println("Failed to verify signature")

}

}

func main() {

signWithRSA([]byte("Sample data to sign"))

}

```

在这个例子中,RSA用于对数据进行数字签名,而验证过程确保了数据在传输过程中的完整性和不可否认性。

## 5.3 自动化密钥生命周期管理

### 5.3.1 密钥管理的自动化流程

自动化密钥生命周期管理包括密钥的生成、存储、轮换和销毁。Go语言的`crypto`包提供了强大的工具支持这些操作。

```go

package main

import (

"crypto"

"crypto/ecdsa"

"crypto/elliptic"

"crypto/rand"

"crypto/x509"

"crypto/x509/pkix"

"encoding/pem"

"math/big"

"net"

"time"

)

func autoKeyManagement() {

// Generate a new ECDSA key

key, err := ecdsa.GenerateKey(elliptic.P256(), rand.Reader)

if err != nil {

panic(err)

}

// Generate a certificate signing request

template := x509.CertificateRequest{

Subject: pkix.Name{

CommonName: "Example Inc",

},

}

csrBytes, err := x509.CreateCertificateRequest(rand.Reader, &template, key)

if err != nil {

panic(err)

}

// Sign the CSR with a CA or self-signed certificate

parentPrivKey, err := rsa.GenerateKey(rand.Reader, 2048)

if err != nil {

panic(err)

}

parentPubKey := &parentPrivKey.PublicKey

cert, err := x509.ParseCertificate(parentPubKey)

if err != nil {

panic(err)

}

certBytes, err := x509.CreateCertificate(rand.Reader, csrBytes, cert, &key.PublicKey, parentPrivKey)

if err != nil {

panic(err)

}

// Save key and certificate to disk

keyFile, err := os.Create("private_key.pem")

if err != nil {

panic(err)

}

defer keyFile.Close()

pem.Encode(keyFile, &pem.Block{Type: "EC PRIVATE KEY", Bytes: x509.MarshalECPrivateKey(key)})

certFile, err := os.Create("certificate.pem")

if err != nil {

panic(err)

}

defer certFile.Close()

pem.Encode(certFile, &pem.Block{Type: "CERTIFICATE", Bytes: certBytes})

}

```

### 5.3.2 安全策略与合规性

自动化密钥管理还需要遵循安全策略与合规性标准。例如,密钥不应该被无限制地长期保留,它们应该有一个过期日期,以减少被破解的风险。同时,密钥的轮换可以降低因密钥泄露带来的风险。

```go

package main

import (

"crypto"

"crypto/x509"

"encoding/pem"

"io/ioutil"

"log"

"time"

)

func keyRotation() {

// Load the private key

keyBytes, err := ioutil.ReadFile("private_key.pem")

if err != nil {

log.Fatal(err)

}

block, _ := pem.Decode(keyBytes)

key, err := x509.ParseECPrivateKey(block.Bytes)

if err != nil {

log.Fatal(err)

}

// Rotate the key

newKey, err := ecdsa.GenerateKey(elliptic.P256(), rand.Reader)

if err != nil {

log.Fatal(err)

}

// Save the new key

newKeyBytes, err := x509.MarshalECPrivateKey(newKey)

if err != nil {

log.Fatal(err)

}

newKeyBlock := &pem.Block{

Type: "EC PRIVATE KEY",

Bytes: newKeyBytes,

}

if err := ioutil.WriteFile("private_key.pem", pem.EncodeToMemory(newKeyBlock), 0600); err != nil {

log.Fatal(err)

}

}

```

这段代码演示了密钥轮换的过程,它生成一个新的密钥并保存,同时废弃旧的密钥。

在区块链技术中,密钥管理的安全策略尤为重要,因为私钥的丢失可能意味着数字资产的永久丧失。

这些高级应用展示了RSA算法在Go语言中的多功能性和灵活性,以及如何在不同场景下实现安全通信和数据保护。通过自动化流程和策略的实施,可以进一步增强系统的安全性,降低人为错误和内部威胁的风险。

0

0