【深度解析Go对称加密】:AES加密的实战技巧和最佳实践

发布时间: 2024-10-21 19:23:28 阅读量: 39 订阅数: 34

最佳安全实践:在Java和Android中使用AES进行对称加密

# 1. 对称加密与AES概述

在当今数字化时代,数据安全成为企业和个人都无法忽视的问题。对称加密作为一种重要的数据保护手段,确保了敏感信息在存储和传输过程中的安全性。对称加密的核心在于使用同一个密钥进行信息的加密和解密。而高级加密标准(AES)作为目前广泛使用的一种对称加密算法,以其高效、安全和易于实现的特点,成为了信息安全领域不可或缺的一部分。

对称加密与非对称加密相比,它在速度和效率上通常具有优势,尤其是在处理大量数据时。常见的对称加密算法有DES、3DES和AES等。其中,AES(Advanced Encryption Standard)因其强大的安全性,逐渐取代了DES和3DES,成为加密领域的新宠。

AES算法以其可选的三种密钥长度(128位、192位、256位),支持多种工作模式(ECB、CBC、CFB、OFB、CTR等),在安全性和灵活性方面都有出色表现。接下来的章节,我们将深入探讨AES的加密理论基础及其在Go语言中的实现方法。

# 2. AES加密基础理论

### 2.1 对称加密的原理和应用

#### 2.1.1 密码学基本概念

对称加密是密码学中的一种加密方法,其核心思想在于加密和解密使用相同的密钥。这与非对称加密形成鲜明对比,在非对称加密中,加密和解密使用一对公钥和私钥。对称加密算法在处理速度上通常优于非对称加密,因此它广泛应用于需要高效加密的场景。

在对称加密中,主要有以下几种操作:

- **加密(Encryption)**:将明文转换为密文的过程。

- **解密(Decryption)**:将密文恢复为明文的过程。

- **密钥(Key)**:控制加密和解密过程的参数。

#### 2.1.2 对称加密算法的分类与特点

对称加密算法主要分为以下几类:

- **分组密码(Block Ciphers)**:如AES,将数据分成固定大小的块进行加密。

- **流密码(Stream Ciphers)**:如RC4,对数据流进行逐位加密。

- **序列密码(Sequence Ciphers)**:一种流密码的特殊形式,通过一个密钥序列对数据进行加密。

每种算法都有其特定的优缺点,但它们共同的目标是保证数据的保密性。随着计算机性能的提升,选择安全的算法变得尤为重要。

### 2.2 AES加密算法详解

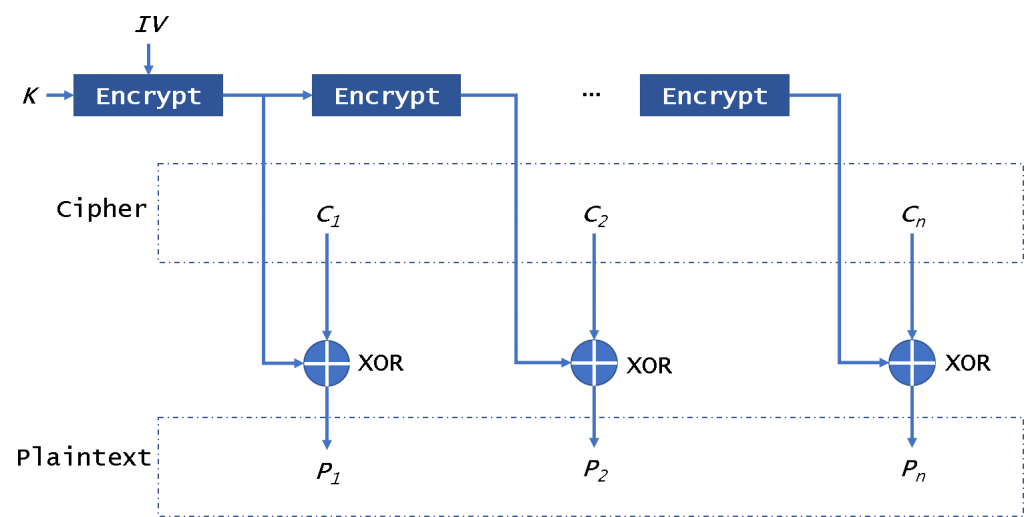

#### 2.2.1 AES加密的工作模式

AES(高级加密标准)是目前广泛使用的对称加密算法之一。AES支持三种不同的工作模式:ECB(电子密码本)、CBC(密码块链接)、CFB(密码反馈模式)、OFB(输出反馈模式)和CTR(计数器模式)。每种模式有其特定的使用场景和安全特性。

以CBC模式为例,它的加密过程可以表示为:

```mermaid

flowchart LR

明文 --> |分成块| 明文块

明文块 --> |XOR操作| 前一个密文块

前一个密文块 --> |加密| 密钥

密钥 --> |结果| 密文块

```

密文块会被传递到下一个块的加密过程中进行XOR操作。

#### 2.2.2 密钥扩展与密钥调度

AES算法中,密钥会通过密钥扩展算法生成一个扩展密钥,该扩展密钥用于加密的各个轮次。密钥调度是确保算法安全性的一个重要步骤。

密钥扩展算法是迭代的过程,它通过特定的函数和轮常量来扩展密钥,生成一系列密钥用于加密的不同阶段。

#### 2.2.3 数据加密和解密的过程

AES加密和解密的核心过程相似,都涉及多个轮次的处理。在加密过程中,数据块会经过初始轮次的处理,然后进行9轮、11轮或13轮(根据密钥长度确定)的主轮次处理,每一轮包含四个步骤:SubBytes、ShiftRows、MixColumns和AddRoundKey。解密过程则是加密过程的逆过程,采用逆向操作。

每一步的具体作用如下:

- **SubBytes**:非线性替换操作,用一个固定的替换表(S盒)替换每个字节。

- **ShiftRows**:移位操作,按行循环移位。

- **MixColumns**:混合操作,按列混合字节。

- **AddRoundKey**:轮密钥加操作,将当前扩展密钥与数据块进行按位XOR。

### 2.3 AES加密理论的深入理解

AES加密理论不仅涵盖了算法的机制,还包含了算法选择、性能评估与安全风险。实际应用中,开发者需要根据安全需求选择合适的算法和模式。例如,如果数据块之间的关联性需要最小化,选择CBC模式可能更合适;如果需要并行处理以提高性能,CTR模式可能更优。

安全风险方面,对于ECB模式,由于它不使用初始化向量(IV),可能导致数据模式泄漏。因此,开发者应避免使用ECB模式处理含有相同模式的数据。

本章节介绍了AES加密的基础理论,下个章节将具体介绍在Go语言中如何使用AES进行加密和解密操作。

# 3. Go语言中AES加密的实现

## 3.1 Go标准库中的加密API

### 3.1.1 crypto/aes包的基本使用

Go语言的`crypto/aes`包提供了AES加密算法的实现。开发者可以利用这个包进行加密和解密操作。在使用前,需要了解其提供的几个重要功能:

- `NewCipher`: 创建一个新的`cipher.Block`,该对象用于数据块的加密和解密。

- `Encrypt`: 对数据块进行加密。

- `Decrypt`: 对数据块进行解密。

```go

import (

"crypto/aes"

"crypto/cipher"

"errors"

)

func aesEncrypt(plaintext []byte, key []byte) ([]byte, error) {

block, err := aes.NewCipher(key)

if err != nil {

return nil, err

}

// AES的块大小是16字节,如果明文长度不是16字节的倍数,需要填充

ciphertext := make([]byte, aes.BlockSize+len(plaintext))

iv := ciphertext[:aes.BlockSize]

if _, err := rand.Read(iv); err != nil {

return nil, err

}

mode := cipher.NewCBCEncrypter(block, iv)

mode.CryptBlocks(ciphertext[aes.BlockSize:], plaintext)

return ciphertext, nil

}

```

上述代码展示了如何使用`crypto/aes`包创建一个新的AES加密器,并对数据块执行CBC模式加密。代码中使用了`crypto/rand`包生成随机的初始化向量(IV),然后利用它和密钥创建`cipher.Block`。接着,使用`cipher.NewCBCEncrypter`创建加密器,并执行实际的加密操作。

### 3.1.2 密钥和初始化向量(IV)的生成与管理

在AES加密中,密钥和IV的生成非常关键。密钥是用于加密和解密的关键信息,而IV是用来确保即使同一明文块在多次加密后,生成的密文块也不会相同,增加安全性。在Go中,`crypto/rand`包可以用来生成安全的随机密钥和IV。

```go

import (

"crypto/rand"

"encoding/hex"

)

func generateKeyAndIV(length int) (key, iv []byte, err error) {

key = make([]byte, length)

iv = make([]byte, length)

_, err = rand.Read(key)

if err != nil {

return nil, nil, err

}

_, err = rand.Read(iv)

if err != nil {

return nil, nil, err

}

return hex.EncodeToString(key), hex.EncodeToString(iv), nil

}

```

这段代码演示了如何生成指定长度的密钥和IV,并返回它们的十六进制编码字符串。请注意,`crypto/rand`包返回的是字节切片,因此在返回之前可以将其转换为十六进制字符串方便使用和展示。这里使用`hex.EncodeToString`函数进行转换。

## 3.2 AES加密实战技巧

### 3.2.1 字节切片的填充与去填充

由于AES加密要求数据块的长度必须是16字节的倍数,所以当明文数据不符合这个要求时,需要进行填充。Go标准库提供了`pad`包来帮助处理填充,但这里我们会使用PKCS5/PKCS7填充方法,这是最常用的填充方案。

```go

import (

"math"

)

func PKCS5Padding(plaintext []byte, blockSize int) []byte {

padding := blockSize - len(plaintext)%blockSize

padtext := bytes.Repeat([]byte{byte(padding)}, padding)

return append(plaintext, padtext...)

}

```

上述`PKCS5Padding`函数将明文按照PKCS5/PKCS7标准进行填充,以确保加密的数据长度满足AES算法的要求。

### 3.2.2 密码模式的选择与性能考量

AES加密有多种模式,包括CBC、ECB、CFB、OFB等,每种模式都有自己的特点和适用场景。在性能考量方面,不同的模式和密钥长度会对加密和解密的速度产生影响。

- `CBC` (Cipher Block Chaining): 需要初始化向量,安全性较高,但不适合流数据处理。

- `ECB` (Electronic Codebook): 模式下每个块独立加密,安全性较低,不建议用于加密多个数据块。

- `CFB` (Cipher Feedback): 和流密码类似,可以在任意点开始加密/解密。

- `OFB` (Output Feedback): 也是流加密模式,但与CFB不同,其加密过程不依赖于明文。

选择合适的工作模式需要考虑数据类型和安全性要求。例如,对于文件或数据库加密,推荐使用CBC模式,而对于实时的网络通信,可以考虑使用CFB或OFB模式。

## 3.3 Go中的AES解密操作

### 3.3.1 解密流程与错误处理

解密流程和加密相反,解密器需要使用相同密钥和IV来还原密文。错误处理是解密过程中不可或缺的部分,它帮助开发者判断解密过程中是否出现异常。

```go

func aesDecrypt(ciphertext []byte, key []byte) ([]byte, error) {

block, err := aes.NewCipher(key)

if err != nil {

return nil, err

}

ivSize := 16 // AES的IV大小是16字节

if len(ciphertext) < ivSize {

return nil, errors.New("ciphertext too short")

}

iv := ciphertext[:ivSize]

ciphertext = ciphertext[ivSize:]

mode := cipher.NewCBCDecrypter(block, iv)

mode.CryptBlocks(ciphertext, ciphertext)

return PKCS5UnPadding(ciphertext), nil

}

```

在上述代码中,我们首先创建了一个`cipher.Block`对象,然后读取IV和密文部分。由于我们知道数据是使用CBC模式加密的,我们使用`cipher.NewCBCDecrypter`创建解密器。错误检查确保密文长度足够,并且最后对数据执行去填充操作,以还原原始明文。

### 3.3.2 解密中常见的安全问题

解密过程中,除了密钥和IV的安全性管理外,还要注意以下几点:

- **错误传播**: 解密错误时应立即停止处理,避免泄露任何有关密文或密钥的信息。

- **时序攻击**: 加密和解密操作的时间可能会泄露信息,因此需要确保操作的时间是恒定的。

- **密钥管理**: 密钥应当安全存储,并且定期更换,避免被攻击者获取。

在实际开发中,应始终使用最新的安全实践来保护解密过程不受攻击。例如,避免将错误信息直接暴露给最终用户,而应在内部日志中记录。

### 总结

在本章节中,我们深入了解了Go语言中AES加密的实现细节,学习了如何利用Go标准库进行AES加密和解密操作。我们还探讨了填充、去填充技术,以及密钥和IV的生成和管理。通过实例代码和错误处理策略,我们为理解和实施Go语言中AES加密打下了坚实的基础。这为后续章节中我们探索AES加密在实践应用中的案例和最佳实践提供了必要的知识储备。

# 4. AES加密实践应用案例

## 4.1 文件加密与解密实践

### 4.1.1 使用AES加密文件

在保护数据安全的需求下,文件加密是常见的应用场景之一。使用AES算法对文件进行加密可以确保数据在传输或存储过程中不被未授权的第三方读取或篡改。

实现文件的AES加密通常涉及以下几个步骤:

1. 读取文件内容到内存中。

2. 生成一个随机的初始化向量(IV)。

3. 使用AES算法和密钥对文件内容进行加密。

4. 将IV和加密后的数据写入到新的文件中。

以下是使用Go语言结合`crypto/aes`和`io/ioutil`包进行文件加密的示例代码:

```go

package main

import (

"crypto/aes"

"crypto/cipher"

"crypto/rand"

"io"

"os"

)

func main() {

// 打开需要加密的文件

file, err := os.Open("plaintext.file")

if err != nil {

panic(err)

}

defer file.Close()

// 创建加密后文件

outFile, err := os.Create("encrypted.file")

if err != nil {

panic(err)

}

defer outFile.Close()

// 生成AES密钥

key := make([]byte, 16)

if _, err := rand.Read(key); err != nil {

panic(err)

}

// 将密钥写入加密文件的开头,以便之后解密使用

if _, err := outFile.Write(key); err != nil {

panic(err)

}

// 生成随机IV

iv := make([]byte, aes.BlockSize)

if _, err := rand.Read(iv); err != nil {

panic(err)

}

// 使用AES标准的CBC模式加密文件内容

block, err := aes.NewCipher(key)

if err != nil {

panic(err)

}

stream := cipher.NewCBCEncrypter(block, iv)

writer := &cipher.StreamWriter{S: stream, W: outFile}

if _, err := io.Copy(writer, file); err != nil {

panic(err)

}

}

```

在这个代码示例中,我们首先使用`os.Open`打开需要加密的文件,并创建一个新的文件用于写入加密后的数据。然后生成一个16字节(128位)的AES密钥和一个初始化向量(IV)。接着创建一个AES CBC模式的加密器,并将文件内容通过`cipher.StreamWriter`加密后写入新文件。请注意,密钥和IV被写入到输出文件的开头,这样在解密时可以读取这些信息。

### 4.1.2 AES解密文件的注意事项

在解密文件时,必须保证密钥和IV的准确性和完整性,因为任何微小的差异都会导致解密失败或者错误的结果。在实际应用中,应当使用加密和解密的相同密钥,同时使用相同的IV。

下面是一个使用Go语言解密文件的示例代码:

```go

package main

import (

"crypto/aes"

"crypto/cipher"

"io"

"os"

)

func main() {

// 打开已加密的文件

file, err := os.Open("encrypted.file")

if err != nil {

panic(err)

}

defer file.Close()

// 读取文件开头的密钥和IV

key := make([]byte, 16)

if _, err := file.Read(key); err != nil {

panic(err)

}

iv := make([]byte, aes.BlockSize)

if _, err := file.Read(iv); err != nil {

panic(err)

}

// 创建AES密钥

block, err := aes.NewCipher(key)

if err != nil {

panic(err)

}

// 使用AES标准的CBC模式解密文件内容

stream := cipher.NewCBCDecrypter(block, iv)

reader := &cipher.StreamReader{S: stream, R: file}

outFile, err := os.Create("decrypted.file")

if err != nil {

panic(err)

}

defer outFile.Close()

if _, err := io.Copy(outFile, reader); err != nil {

panic(err)

}

}

```

需要注意的是,除了密钥和IV之外,解密函数中的加密模式(CBC模式)也必须与加密时使用的一致。此外,文件在读取时要确保数据流的顺序和完整性,因为任何读取错误都会导致解密失败。

## 4.2 网络通信中的AES加密

### 4.2.1 在HTTP请求中使用AES加密

在HTTP通信中,经常需要传输敏感信息,如用户登录凭证、个人数据等。为了保证数据在传输过程中的安全性,可以在HTTP请求中使用AES加密。

要在HTTP请求中使用AES加密,可以通过以下步骤:

1. 将需要传输的数据转换为字节切片。

2. 使用AES加密数据。

3. 将加密后的数据设置为HTTP请求体。

4. 发送HTTP请求到服务器。

示例代码如下:

```go

package main

import (

"bytes"

"crypto/aes"

"crypto/cipher"

"crypto/rand"

"fmt"

"io/ioutil"

"net/http"

)

func main() {

// 待加密的数据

data := []byte("Hello, World!")

key := make([]byte, 16) // AES密钥

// 生成密钥

if _, err := rand.Read(key); err != nil {

fmt.Println(err)

return

}

block, err := aes.NewCipher(key)

if err != nil {

fmt.Println(err)

return

}

// 填充数据以满足AES块大小要求

padding := aes.BlockSize - len(data)%aes.BlockSize

padtext := bytes.Repeat([]byte{byte(padding)}, padding)

data = append(data, padtext...)

// 使用CBC模式

iv := make([]byte, aes.BlockSize)

if _, err := rand.Read(iv); err != nil {

fmt.Println(err)

return

}

stream := cipher.NewCBCEncrypter(block, iv)

mode := cipher.NewCBCEncrypter(block, iv)

ciphertext := make([]byte, len(data))

stream.XORKeyStream(ciphertext, data)

// 将IV和加密后的数据作为HTTP请求体

reqBody := append(iv, ciphertext...)

req, err := http.NewRequest("POST", "***", bytes.NewBuffer(reqBody))

if err != nil {

fmt.Println(err)

return

}

// 发送HTTP请求

client := &http.Client{}

resp, err := client.Do(req)

if err != nil {

fmt.Println(err)

return

}

defer resp.Body.Close()

// 读取响应

body, _ := ioutil.ReadAll(resp.Body)

fmt.Println(string(body))

}

```

在这个示例中,首先生成AES密钥和初始化向量(IV)。然后将待加密数据和填充数据一起加密,并将IV和加密后的数据作为HTTP请求体发送。服务器端也需要使用相同的密钥和IV对数据进行解密。

### 4.2.2 AES加密在WebSocket中的应用

WebSocket协议允许服务器和客户端之间建立持久的连接,并在单个TCP连接上进行全双工通信。当需要在WebSocket连接上传输敏感数据时,可以使用AES加密来保证数据的安全性。

在WebSocket中使用AES加密,可以通过以下步骤:

1. 在WebSocket握手时,协商加密算法和密钥。

2. 使用协商的密钥对数据进行加密。

3. 将加密后的数据通过WebSocket发送给对方。

4. 在接收端使用相同的密钥进行解密。

这里是一个简化的Go代码示例,展示了如何在WebSocket客户端使用AES加密发送消息:

```go

package main

import (

"crypto/aes"

"crypto/cipher"

"crypto/rand"

"fmt"

"***/gorilla/websocket"

"net/url"

)

func main() {

// WebSocket服务器地址

u := url.URL{Scheme: "wss", Host: "***", Path: "/ws"}

c, _, err := websocket.DefaultDialer.Dial(u.String(), nil)

if err != nil {

fmt.Println("dial:", err)

return

}

defer c.Close()

// 生成密钥

key := make([]byte, 16)

if _, err := rand.Read(key); err != nil {

fmt.Println("create key:", err)

return

}

// AES加密消息

msg := []byte("Hello, WebSocket!")

block, err := aes.NewCipher(key)

if err != nil {

fmt.Println("create block:", err)

return

}

stream := cipher.NewCBCEncrypter(block, key[:block.BlockSize()])

ciphertext := make([]byte, len(msg))

stream.XORKeyStream(ciphertext, msg)

ciphertext = append(key[:block.BlockSize()], ciphertext...)

// 发送加密后的消息

if err := c.WriteMessage(websocket.BinaryMessage, ciphertext); err != nil {

fmt.Println("write:", err)

return

}

// 接收并解密响应

_, message, err := c.ReadMessage()

if err != nil {

fmt.Println("read:", err)

return

}

fmt.Printf("Received: %s\n", message)

}

```

在这个示例中,我们在连接WebSocket服务器后生成了一个随机的AES密钥,并使用这个密钥对要发送的消息进行加密。然后将密钥和加密后的消息一起发送给服务器。服务器端应当知道这个密钥,并使用相同的密钥对消息进行解密。

## 4.3 AES加密的高级应用

### 4.3.1 密钥交换机制

在实际应用中,密钥的安全交换是至关重要的。如果密钥在传输过程中被截获,那么加密通信的安全性将不复存在。为了解决这个问题,可以使用密钥交换算法如Diffie-Hellman来安全地交换密钥。

Diffie-Hellman密钥交换算法允许双方在不安全的通道上协商出一个共享密钥。一旦密钥交换完成,双方就可以使用这个密钥进行对称加密通信。

下面是一个使用Go语言的`crypto/dh`包进行Diffie-Hellman密钥交换的示例:

```go

package main

import (

"crypto/dh"

"crypto/rand"

"fmt"

)

func main() {

// 生成Diffie-Hellman参数

params := dh.DefaultParams()

paramsbits := params.BitSize

key, err := dh.GenerateKey(rand.Reader, params)

if err != nil {

fmt.Println(err)

return

}

// 另一方的公钥

peerKey := []byte{...} // 接收方的公钥数据

// 使用自己的私钥和对方的公钥计算共享密钥

sharedKey, err := key.SharedKey(peerKey)

if err != nil {

fmt.Println(err)

return

}

fmt.Println("Shared key:", sharedKey)

}

```

### 4.3.2 AES加密的完整性验证

加密保证了数据的机密性,但在一些应用场景中,我们还需要验证数据在传输过程中是否被篡改,这就要通过完整性验证来保证。常见的完整性验证方法有消息摘要算法(如SHA-256)和消息认证码(MAC)。

结合AES加密,可以通过以下步骤实现完整性验证:

1. 使用AES加密数据。

2. 使用消息摘要算法计算加密后数据的摘要。

3. 将摘要附加在加密数据之后或单独发送。

4. 接收方先验证摘要,然后再解密数据。

以下是一个使用Go语言结合AES加密和SHA-256摘要算法的示例:

```go

package main

import (

"crypto/aes"

"crypto/cipher"

"crypto/rand"

"crypto/sha256"

"encoding/hex"

"fmt"

"io"

)

func main() {

// 待加密的数据

data := []byte("Hello, AES and SHA-256!")

// 生成AES密钥和随机IV

key := make([]byte, 16) // AES-128

iv := make([]byte, aes.BlockSize)

if _, err := io.ReadFull(rand.Reader, key); err != nil {

panic(err)

}

if _, err := io.ReadFull(rand.Reader, iv); err != nil {

panic(err)

}

block, err := aes.NewCipher(key)

if err != nil {

panic(err)

}

// 使用CBC模式加密数据

stream := cipher.NewCBCEncrypter(block, iv)

ciphertext := make([]byte, len(data))

stream.XORKeyStream(ciphertext, data)

// 计算加密数据的SHA-256摘要

hasher := sha256.New()

hasher.Write(ciphertext)

hash := hasher.Sum(nil)

// 将IV、摘要和加密数据一起发送

result := append(iv, hash...)

result = append(result, ciphertext...)

fmt.Println(hex.EncodeToString(result))

}

```

在这个示例中,我们首先使用AES算法加密数据,并计算加密数据的SHA-256摘要。然后将IV、摘要和加密后的数据一起发送给接收方。接收方在解密数据前应当首先验证摘要,确保数据在传输过程中没有被篡改。

请注意,在这个示例中我们并没有对IV进行完整性验证,这是因为在某些应用中,IV不是秘密信息,且通常不会被篡改。然而,在实际应用中,如果IV是通过不安全的方式提供的,那么应当考虑对其进行完整性保护。

# 5. Go AES加密的最佳实践

## 5.1 安全编码实践

### 5.1.1 防止密码学攻击的方法

在实际应用中,Go语言的AES加密库已经提供了足够的安全性,但是在编写代码时仍然需要注意以下几点以防止常见的密码学攻击:

- **避免使用弱密钥**:确保生成的密钥具有足够的随机性和复杂性。不要使用默认或易于猜测的密钥。

- **正确使用初始化向量(IV)**:在加密模式如CBC或GCM中,IV对于保持加密数据的不可预测性至关重要。确保IV是随机的,并且每个加密操作都是唯一的。

- **防止填充或解填充错误**:当使用像PKCS#7这样的填充方案时,确保在加密和解密过程中正确地应用填充和去填充,避免信息泄露。

- **定期更换密钥和IV**:长期使用同一密钥和IV会使系统更易受到密码攻击。定期更换可以降低风险。

- **检查实现的正确性**:在生产环境中部署前,使用已知的测试向量来验证加密和解密功能的正确性。

### 5.1.2 安全存储和管理密钥

密钥管理是保证加密应用安全性的关键组成部分。在Go中,以下是一些安全管理和存储密钥的最佳实践:

- **使用环境变量或密钥管理服务**:密钥不应该硬编码在源代码中。对于生产环境,应该使用环境变量或集成密钥管理服务来存储密钥。

- **最小权限原则**:运行应用程序的用户账户应仅具有必要的权限,避免使用root或管理员账户。

- **密钥轮换机制**:定期更新密钥可以减少密钥被泄露后的影响。实现密钥轮换策略,确保应用能够无缝切换到新的密钥。

- **使用硬件安全模块(HSM)**:对于高安全需求的场合,可以考虑使用硬件安全模块来存储和管理密钥,HSM提供了物理级别的保护。

### 代码块示例

```go

// 生成随机密钥

func generateRandomKey(size int) ([]byte, error) {

key := make([]byte, size)

_, err := io.ReadFull(rand.Reader, key)

return key, err

}

// 使用环境变量中的密钥

var encryptionKey = os.Getenv("ENCRYPTION_KEY")

```

**逻辑分析和参数说明**

在上面的代码示例中,我们定义了两个函数:`generateRandomKey`用于生成随机密钥,`useEnvKey`从环境变量中读取密钥。通过使用随机数生成器`rand.Reader`,我们可以获得一个足够随机的密钥,这在生产环境中非常重要。然后,我们通过环境变量获取密钥,这是一种在应用中安全存储密钥的方法。

## 5.2 性能优化策略

### 5.2.1 并行处理与协程

为了提高Go语言中AES加密的性能,可以利用Go的并发特性,比如goroutines和channels。通过并行处理,可以充分利用多核处理器的计算能力,减少因加密操作而导致的延迟。

### 代码块示例

```go

// 并发执行多个AES加密任务

func encryptWithGoroutines(data []byte, key []byte, numGoroutines int) [][]byte {

chunkSize := (len(data) + numGoroutines - 1) / numGoroutines

var result [][]byte

var wg sync.WaitGroup

for i := 0; i < numGoroutines; i++ {

end := min(i*chunkSize+len(data), (i+1)*chunkSize)

start := i*chunkSize

wg.Add(1)

go func(start, end int) {

defer wg.Done()

chunk := data[start:end]

// 加密操作

encryptedChunk := encryptChunk(chunk, key)

result = append(result, encryptedChunk)

}(start, end)

}

wg.Wait()

return result

}

func encryptChunk(chunk []byte, key []byte) []byte {

// 实现具体的加密逻辑

}

func min(a, b int) int {

if a < b {

return a

}

return b

}

```

**逻辑分析和参数说明**

在这个示例中,我们定义了一个函数`encryptWithGoroutines`,该函数将输入的数据分成多个块,并使用`numGoroutines`数量的goroutines来并行加密这些数据块。每个goroutine处理一个数据块,当所有的goroutine完成工作后,主函数等待所有goroutine完成(通过`sync.WaitGroup`)。这个方法可以显著提高处理大数据时的加密性能。

### 5.2.2 AES优化的库和工具

Go的AES加密库已经相当高效,但是仍然有其他开源库和工具,如`crypto/aes`之外的`crypto/cipher`包,它们提供了更多的加密算法选择。在性能和安全性方面,社区中有针对特定需求优化的库,例如,针对ARM处理器优化的库。

## 5.3 Go AES加密的未来展望

### 5.3.1 标准库的演进与新特性

Go语言的标准库在不断更新,其中包含的加密库也会随着安全需求和硬件发展的变化而进行改进。新的算法和优化可能会被添加到标准库中。开发者应该持续关注Go语言的版本更新,以便及时采用改进后的加密工具。

### 5.3.2 对量子计算的准备和防护

随着量子计算的崛起,传统的加密算法,包括AES,可能面临威胁。目前,AES被认为是对量子攻击有抵抗力的算法之一,但量子计算机可能会在将来影响加密算法的有效性。研究和开发针对量子计算的加密算法(如格密码学算法)是Go和整个安全社区的未来方向。

### 表格展示

| 特性 | AES | 量子抗性算法 |

| --- | --- | --- |

| 加密速度 | 快速 | 通常较慢 |

| 硬件要求 | 低 | 高 |

| 对量子攻击的抵抗 | 相对抵抗 | 高度抵抗 |

| 标准化程度 | 成熟 | 正在研究 |

| 实现复杂度 | 简单 | 复杂 |

**mermaid流程图示例**

```mermaid

graph TD

A[开始] --> B[选择加密算法]

B --> C[AES]

B --> D[量子抗性算法]

C --> E[检查算法安全性]

D --> E

E --> F{算法是否安全?}

F -- 是 --> G[部署到生产环境]

F -- 否 --> H[寻找替代算法]

H --> B

G --> I[持续监控和更新]

I --> J[结束]

```

在上述流程图中,我们展示了从选择加密算法开始到结束部署的完整流程。这个流程图强调了持续监控和更新加密算法的重要性,以应对未来潜在的安全威胁,如量子计算的挑战。

在实现AES加密的Go代码中,我们始终需要遵循安全编码实践、性能优化策略,并对未来可能的挑战保持警惕,以确保我们的加密应用既安全又高效。

# 6. 总结与资源推荐

随着本章的结束,我们对Go语言中实现AES加密的整个流程的探讨也将告一段落。在此过程中,我们不仅深入了解了AES的基础理论,还亲手操作Go语言的加密API,学习了如何在实战中巧妙应用这一强大的加密技术。现在,让我们回顾一下关键点,并为那些渴望进一步学习的读者提供一些宝贵资源。

## 6.1 关键点总结

### 6.1.1 对称加密与AES概述

我们从对称加密的基本原理讲起,重点介绍了AES算法,它已成为现代信息安全领域中的重要组成部分。AES的高效、安全和广泛支持的特点使得它在多种应用中占据主导地位。

### 6.1.2 AES加密基础理论

深入探索了AES的加密工作模式、密钥扩展和数据处理流程。这些理论基础为我们在Go中实现AES加密提供了必要的知识储备。

### 6.1.3 Go语言中AES加密的实现

通过实践,我们了解了Go标准库如何简化AES加密任务,以及在编码时需要考虑的安全性和性能问题。这为我们将理论转化为实际操作打下了坚实基础。

### 6.1.4 AES加密实践应用案例

本章通过具体案例,如文件加密、网络通信加密等,展示了AES算法在不同场景下的实际运用。这些案例加深了我们对AES应用的认识。

### 6.1.5 Go AES加密的最佳实践

分享了一系列的安全编码和性能优化策略。这些策略对于确保加密过程的安全和高效至关重要。

## 6.2 进阶学习资源

### 6.2.1 推荐书籍和文章

对于想要继续深入了解AES和Go加密实践的读者,以下是一些宝贵的资源推荐:

- 书籍:《Applied Cryptography》 by Bruce Schneier

- 文章:NIST SP 800-38A: Recommendation for Block Cipher Modes of Operation

- 在线课程:Coursera "Cryptography and Information Theory" course

### 6.2.2 在线课程和论坛讨论

我们还建议参加以下在线课程和论坛讨论:

- 在线课程:edX "Introduction to Cryptography" course

- 论坛:Stack Overflow上的加密标签

- 讨论:Reddit上的 r/cryptography 论坛

通过这些资源,读者可以继续探索AES加密的深入主题,并从社区中获得支持和灵感。在学习的过程中,不断实践和应用所学知识是理解与掌握加密技术的关键。

请记住,加密技术是快速发展的领域,持续学习和实践是保持当前知识状态的唯一途径。祝您在加密世界中的探索之旅充满成功和乐趣!

0

0