SSH漏洞预防大揭秘:安全专家的SFTP_SCP文件传输最佳实践

发布时间: 2024-09-27 15:45:55 阅读量: 69 订阅数: 48

# 1. SSH漏洞概述与影响

## 1.1 SSH协议的角色与重要性

SSH(Secure Shell)是一种为网络服务提供的安全协议,它为远程登录会话和其他网络服务提供加密通信。SSH协议确保了数据传输的机密性和完整性,在IT基础设施中扮演着至关重要的角色。尽管它是一个被广泛认可的安全通信手段,但由于配置不当或软件缺陷,SSH依然可能受到各种安全威胁,从而导致数据泄露和未授权访问。

## 1.2 常见SSH漏洞类型

SSH漏洞通常包括弱密钥生成、认证信息泄露、不安全的传输和未授权访问等问题。例如,SSH1协议由于加密算法的脆弱性,已被广泛认为是不安全的,而SSH2是当前主要使用的安全版本。攻击者可以利用这些漏洞执行各种攻击,包括但不限于密码攻击、端口扫描和恶意软件注入。

## 1.3 漏洞造成的潜在影响

SSH漏洞的后果可能是灾难性的,攻击者可以利用它们来获取敏感数据,控制服务器,甚至破坏关键业务系统的正常运行。对于依赖SSH进行日常运维管理的企业来说,这不仅会损害公司的声誉和客户信任,还可能面临严重的法律风险和经济损失。因此,理解和评估潜在的SSH漏洞及其影响是维护网络安全的重要一环。

# 2. SSH安全机制与最佳实践基础

## 2.1 SSH基础和工作原理

### 2.1.1 SSH协议概述

SSH(Secure Shell)是一种网络协议,用于在不安全的网络上提供安全的加密通信。它主要用于替代不安全的Telnet等协议,保护数据传输不被窃听、篡改和伪造。SSH通过支持各种身份验证方法,并对数据传输进行加密,成为IT专业人士日常工作的基本工具之一。

SSH的工作原理建立在客户端-服务器架构之上,分为三个阶段:连接与版本协商、身份验证、会话交互。在连接阶段,客户端和服务器会交换密钥信息,选择加密算法,并建立安全隧道。身份验证阶段主要通过密码或者密钥完成。成功身份验证后,双方可以进行会话交互,数据传输在此阶段进行。

### 2.1.2 加密和认证机制

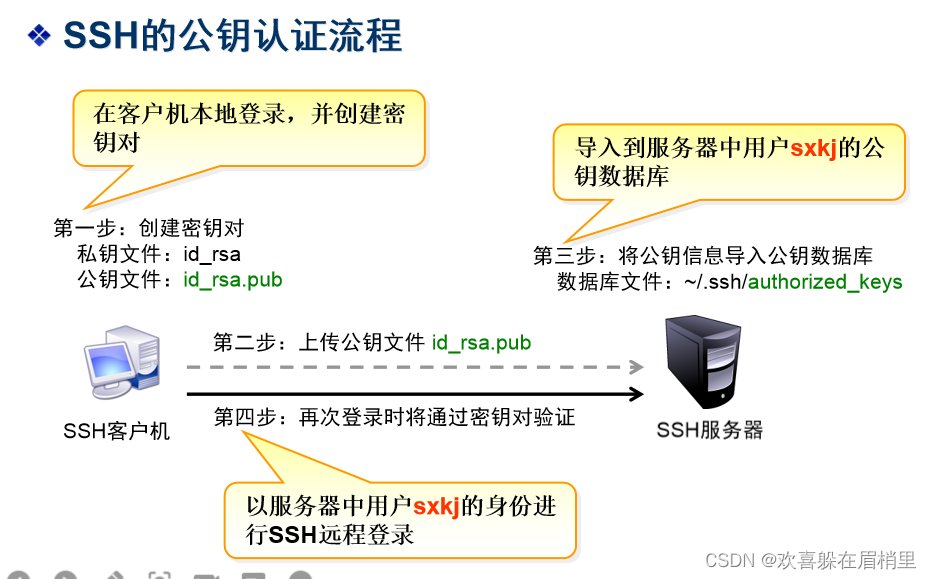

SSH的加密机制确保了传输过程的数据安全。它通常使用对称加密算法进行会话的加密,而对称密钥是通过非对称加密和哈希函数安全协商而得。非对称加密用于交换密钥,而哈希函数用于确保数据的完整性和真实性。认证机制则确保了只有授权用户才能访问SSH服务器。

为了进一步增强安全性,SSH支持多样的认证方法,包括密码、公钥认证、基于Kerberos的认证以及主机基础认证等。每个认证方法都有其安全特点和应用场景,用户可以根据实际需要进行选择。

## 2.2 配置SSH服务器以增强安全性

### 2.2.1 安全配置文件和参数

SSH服务器的安全配置主要集中在`sshd_config`文件中,这个文件位于`/etc/ssh/`目录下。配置文件中包含大量可调整的参数,能够帮助管理员根据安全需求进行细致的设置。

例如,可以通过修改`Port`参数来更改SSH服务的监听端口;使用`PermitRootLogin`来禁止root用户直接登录;通过设置`PubkeyAuthentication`为`yes`来启用公钥认证。每个参数都有其详细说明,可以参考SSH的官方文档进行合理配置。

### 2.2.2 用户访问控制和密钥管理

用户访问控制是通过`/etc/passwd`和`/etc/shadow`文件管理的,而SSH密钥的管理则需要管理员仔细操作,以保证密钥的安全性。管理员需要定期检查服务器上存储的公钥和私钥对,移除不需要的或过时的密钥,确保每个密钥都有合适的权限和所有者。

创建和管理密钥对建议使用`ssh-keygen`工具。该工具默认生成RSA类型的密钥对,并可选择使用口令短语来增加安全性。管理密钥时,还要注意定期轮换密钥,以减少密钥泄露的风险。

## 2.3 常见SSH攻击手段及其防御策略

### 2.3.1 穷举攻击和暴力破解

穷举攻击和暴力破解是攻击者尝试猜测用户密码的常见方法。为了防御这种攻击,可以采取多种措施,如使用强密码策略、限制登录尝试次数、设置账户锁定机制以及启用延迟和速率限制。

### 2.3.2 中间人攻击防范

中间人攻击(MITM)利用了客户端和服务器之间通信的中间环节。通过配置SSH客户端和服务器来信任已知的主机密钥,可以有效防范MITM攻击。在首次连接到新的服务器时,客户端会提示保存服务器的公钥。保存后,每次连接到该服务器时,客户端都会验证服务器的密钥是否匹配,从而避免中间人篡改数据。

### 2.3.3 其它漏洞利用防护措施

除了前面提到的攻击手段外,还有多种漏洞可能被利用。例如,使用OpenSSL的早期版本可能因为Heartbleed漏洞而受到攻击。为了防范这些漏洞,应定期更新SSH服务器和客户端的软件版本,并及时应用安全补丁。此外,确保SSH服务只提供必要的服务,并关闭不需要的服务端口和功能,如X11转发和TCP转发,也可以降低风险。

接下来的章节将深入探讨SSH在文件传输中的应用,并探讨如何通过高级策略和自动化工具来提升文件传输的安全性。

# 3. SFTP和SCP文件传输安全指南

## 3.1 SFTP与SCP工作原理和优势

### 3.1.1 SFTP和SCP协议概述

SFTP(SSH File Transfer Protocol)和SCP(Secure Copy Protocol)都是基于SSH协议之上用于安全文件传输的服务,但它们在实现方式和使用场景上有所不同。SFTP是一个全面的文件传输协议,可以在客户端和服务器之间提供安全的文件访问、管理及传输。它允许用户通过SSH连接来浏览服务器上的目录、下载文件、上传文件、创建目录、设置文件权限等。而SCP是一个简单的命令行工具,主要用于在本地和远程主机之间安全地复制文件。SCP运行速度快,使用简单,但功能相对有限。

### 3.1.2 安全性和可靠性对比

SFTP与SCP相比,在安全性方面提供了更为全面的保障。SFTP使用SSH 2.0协议进行通信,所有数据传输均通过加密通道进行,确保数据在传输过程中的安全。同时,SFTP支持文件属性的传输、目录浏览等功能,更适用于文件管理。而SCP的加密主要依靠SSH进行,但它本身只负责文件的复制,并不具备完整的文件管理功能。

在可靠性方面,SF

0

0