SSH跳板机管理秘传:维护复杂网络架构的高效策略与技巧

发布时间: 2024-09-27 16:07:59 阅读量: 28 订阅数: 24

# 1. SSH跳板机的概念和作用

在IT基础设施中,SSH跳板机是一个关键组件,它允许用户通过安全的SSH协议连接到一个中继服务器,进而访问其他网络资源。它在网络安全和运维管理中扮演着重要角色,是许多组织网络架构不可或缺的一部分。

## 1.1 SSH跳板机的基本定义

SSH跳板机通常也被称为SSH网关或跳转主机,是一个位于内部网络和外部网络之间的安全节点。通过它可以实现多层网络的安全访问控制,尤其当涉及到对远程服务器或内部敏感资源的管理时,它提供了一种间接访问的方式。

## 1.2 SSH跳板机的核心作用

核心作用在于它提供了一种安全的访问控制机制,有助于:

- 减少直接对内网资源的攻击面,增强安全性;

- 对访问进行日志记录和审计,便于追踪管理;

- 作为网络流量的过滤点,控制进出的网络流量。

通过理解SSH跳板机的基本概念和作用,接下来的章节将深入探讨其配置、管理和网络架构应用等方面的内容。

# 2. SSH跳板机的配置和管理

## 2.1 SSH跳板机的配置方法

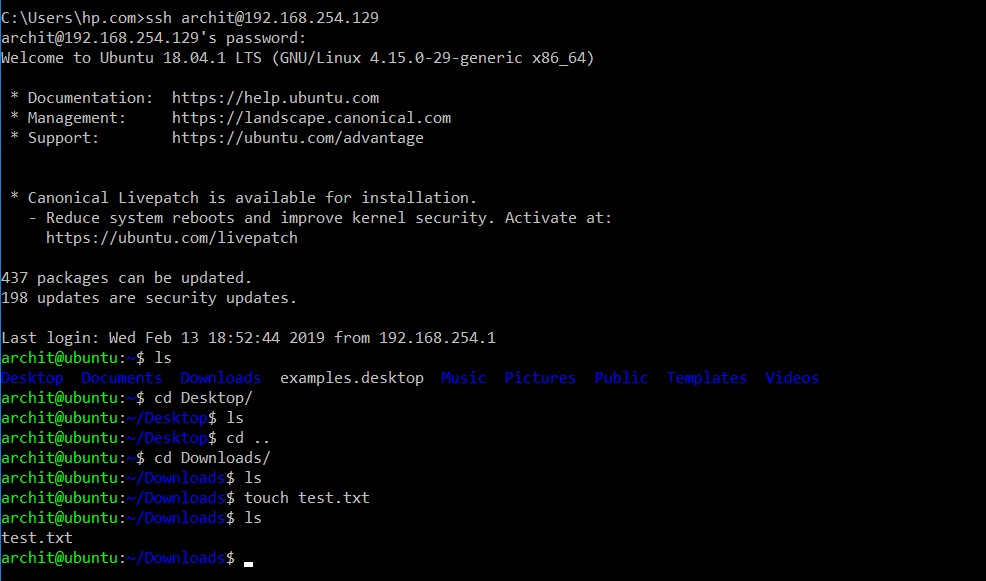

### 2.1.1 基础配置

在开始配置SSH跳板机之前,确保已经安装了SSH服务端和客户端软件。以大多数Linux发行版为例,SSH服务通常由OpenSSH软件包提供。

配置SSH跳板机的第一步是设置静态IP地址,以确保网络中的设备可以稳定地连接到它。可以通过修改`/etc/network/interfaces`文件或使用网络管理工具来设置。

```bash

# 示例:设置静态IP地址

sudo nano /etc/network/interfaces

```

添加或修改网络接口配置如下:

```markdown

auto eth0

iface eth0 inet static

address ***.***.*.***

netmask ***.***.***.*

gateway ***.***.*.*

```

接下来,我们需要配置SSH服务。编辑`/etc/ssh/sshd_config`文件来设置监听的端口,默认是22端口。出于安全考虑,建议更改默认端口。

```bash

# 示例:更改SSH默认端口

sudo nano /etc/ssh/sshd_config

```

添加或修改如下配置:

```markdown

Port 2222

```

更改端口后,重启SSH服务以应用更改:

```bash

sudo systemctl restart sshd

```

还应该确保SSH服务只接受基于密钥的认证方式,取消或注释掉密码认证的相关行:

```markdown

PasswordAuthentication no

```

在基础配置中,我们还应该设置防火墙规则,以允许经过筛选的流量通过SSH端口,使用`iptables`或`ufw`(如果安装)来进行配置。

### 2.1.2 高级配置

在高级配置阶段,我们可以设置更为复杂的安全措施。例如,我们可以配置基于密钥的无密码登录,这需要在客户端生成一对密钥,并将公钥复制到服务器上。

```bash

# 在客户端上生成SSH密钥对

ssh-keygen -t rsa

```

将公钥复制到服务器:

```bash

ssh-copy-id -i ~/.ssh/id_rsa.pub username@ssh_jump_box_ip

```

配置SSH跳板机以进行端口转发,可以允许通过跳板机转发网络流量到内部网络中的特定机器,这样可以进一步增强网络隔离。

```bash

# 配置SSH端口转发

ssh -L local_port:target_machine:target_port ssh_jump_box_ip

```

此外,对于大规模部署,可以使用`Host`指令在`~/.ssh/config`文件中预配置跳板机连接,方便快速访问。

```markdown

Host jump_box

HostName ssh_jump_box_ip

Port 2222

User username

IdentityFile ~/.ssh/id_rsa

```

使用上述配置后,可以通过简单的命令连接到跳板机:

```bash

ssh jump_box

```

## 2.2 SSH跳板机的管理技巧

### 2.2.1 使用工具进行管理

为了有效地管理SSH跳板机,推荐使用如`Ansible`、`Puppet`或`Chef`等自动化配置管理工具。这些工具可以帮助批量部署和配置SSH跳板机,以及进行后续的管理。

例如,使用`Ansible`可以快速创建一个playbook,用于部署和配置SSH跳板机:

```yaml

- hosts: ssh_jump_boxes

become: true

tasks:

- name: Install SSH server

apt:

name: openssh-server

state: present

- name: Configure SSHd

linein***

***

*** "{{ item.regexp }}"

line: "{{ item.line }}"

loop:

- { regexp: '^Port', line: 'Port 2222' }

- { regexp: '^PasswordAuthentication', line: 'PasswordAuthentication no' }

notify:

- restart sshd

handlers:

- name: restart sshd

service:

name: sshd

state: restarted

```

通过执行上述playbook,我们可以确保所有目标服务器都按照相同的配置进行设置。

### 2.2.2 配置日志和审计

配置SSH跳板机的日志记录和审计功能对于监控和调查访问模式非常重要。编辑`/etc/ssh/sshd_config`文件,并启用日志记录:

```markdown

SyslogFacility AUTH

LogLevel INFO

```

此外,可以使用`tcp wrappers`来记录所有连接尝试到`/var/log/auth.log`。

对于审计,可以使用`audi

0

0