SSH TCP转发魔法:安全访问受限服务的新技巧与实践

发布时间: 2024-09-27 16:04:02 阅读量: 19 订阅数: 42

SSH隧道秘籍:安全访问远程数据库的终极指南

# 1. SSH TCP转发简介与原理

SSH (Secure Shell) 协议是一种网络通信协议,它为数据传输提供了加密通道,确保了通信的安全性。TCP转发(也称为端口转发)是SSH的一个重要功能,它允许用户通过加密的SSH连接转发非加密的TCP流量,从而在不安全的网络环境下安全地访问服务。

## 1.1 SSH TCP转发原理

SSH TCP转发的核心思想是建立一个加密的隧道,将客户端的TCP连接请求转发到服务器端,然后由服务器端将请求转发到目标服务。在这一过程中,数据包在隧道内被加密,防止了数据在传输过程中的窃听和篡改。

## 1.2 SSH TCP转发的优势

使用SSH进行TCP转发具有诸多优势,包括:

- **安全性**:数据在传输过程中被加密,有效避免了中间人攻击(MITM)。

- **简便性**:只需一个SSH连接,就可以转发多个不同的端口和协议。

- **灵活性**:可以在不同的网络环境中,例如通过Internet安全访问内部网络服务。

通过SSH TCP转发,可以实现跨越不可信网络的安全连接,是网络管理和运维中不可或缺的技术之一。接下来的章节将详细介绍如何配置和使用SSH TCP转发。

# 2. SSH TCP转发的基础配置

## 2.1 安装和配置SSH服务器

### 2.1.1 选择合适的SSH服务器软件

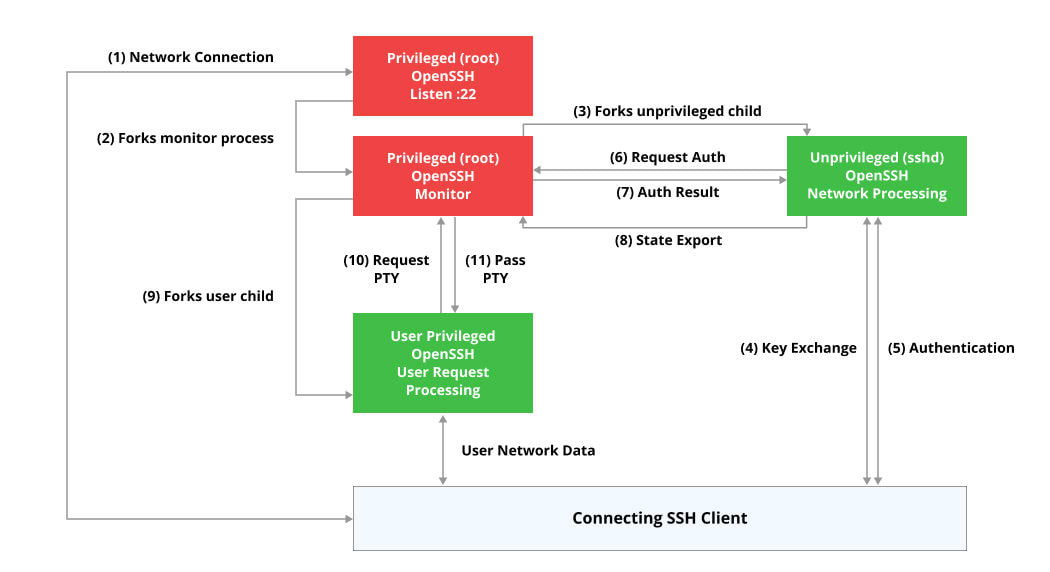

在进行SSH TCP转发之前,第一步是选择并安装一个适合的SSH服务器软件。当前市面上有多种SSH服务器软件可供选择,例如OpenSSH、Bitvise SSH Server以及Dropbear等。选择哪一款软件取决于你的具体需求,比如安全性要求、易用性以及是否需要支持特定平台等因素。

OpenSSH 是最广泛使用的开源SSH服务器软件,它支持大多数Unix-like操作系统。它的优点包括支持最新的SSH协议标准,以及丰富的配置选项和扩展性。由于其开源特性,它经常被集成在Linux发行版中。

在选择好合适的SSH服务器软件后,你可以根据自己的操作系统环境来进行安装。对于Linux系统,通常通过系统的包管理器进行安装即可。例如,在基于Debian的系统中,可以使用以下命令安装OpenSSH服务器:

```bash

sudo apt-get update

sudo apt-get install openssh-server

```

对于Windows系统,则可能需要下载相应的安装包或使用Windows子系统Linux(WSL)。

### 2.1.2 配置SSH服务器的基本参数

安装好SSH服务器后,接下来是配置SSH服务器的基本参数,以满足你的安全和运行需求。配置文件通常位于`/etc/ssh/sshd_config`。在修改配置文件前,建议先备份原文件:

```bash

sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.backup

```

配置项包括但不限于监听端口、允许的协议版本、密码认证、密钥认证、客户端配置等。以下是一些常见配置项的示例:

```bash

Port 22 # 设置SSH服务监听的端口,默认为22

Protocol 2 # 只允许SSH协议版本2

PermitRootLogin no # 禁止root用户直接登录

PasswordAuthentication no # 禁止密码认证,使用密钥认证方式

```

修改配置后,需要重启SSH服务来使更改生效。在Linux系统中,可以使用如下命令:

```bash

sudo systemctl restart ssh

```

或者,如果你使用的是较旧的init.d系统:

```bash

sudo /etc/init.d/ssh restart

```

通过这些基础配置,你可以保证SSH服务器的安全性以及确保其基本运行稳定。

## 2.2 利用SSH进行TCP转发

### 2.2.1 SSH命令行中的TCP转发选项

SSH客户端提供了两个重要的选项来实现TCP转发功能:`-L` 用于本地转发,`-R` 用于远程转发。TCP转发允许将通过SSH建立的隧道内的端口流量转发到远程或本地服务器上的其他端口。

- `-L [bind_address:]port:host:hostport` 选项用于本地转发。它将从远程主机绑定的端口转发到本地主机的指定端口。

- `-R [bind_address:]port:host:hostport` 选项用于远程转发。它将从本地主机绑定的端口转发到远程主机的指定端口。

这两个选项需要跟 `-N` 选项一起使用,因为 `-N` 表示不执行远程命令,仅进行端口转发。

例如,如果你想将本地机器的8080端口转发到远程主机的80端口(假设远程主机的SSH端口为22),可以使用以下命令:

```bash

ssh -L 8080:localhost:80 remote_host -N

```

这条命令将建立一个SSH隧道,并将所有发送到本地机器8080端口的流量转发到远程机器的80端口。

### 2.2.2 配置SSH的本地和远程转发

在掌握了基础的TCP转发命令后,我们可以进行一些更实际的配置。假设你有一个Web应用程序运行在本地机器的8888端口,而你需要从外部网络访问它,但本地网络不允许直接访问该端口。

你可以通过配置本地转发来解决这个问题:

```bash

ssh -L 8080:***.*.*.*:8888 user@public_server -N

```

在这个例子中,`-L 8080:***.*.*.*:8888` 指令将公共服务器的8080端口转发到本地8888端口。任何通过公共服务器8080端口的请求都会被转发到本地主机的8888端口,从而允许外部访问Web应用程序。

远程转发同样有用,尤其是在需要从远程位置访问本地网络服务时。假设你的本地网络有一个数据库运行在***.***.*.***的5432端口上,你想从远程位置安全地连接到这个数据库。

通过在本地机器执行以下命令:

```bash

ssh -R 8888:***.***.*.***:5432 remote_user@remote_machine -N

```

这里,`-R 8888:***.***.*.***:5432` 指令将远程机器的8888端口转发到本地网络数据库服务器的5432端口。这样,当你从远程位置连接到远程机器的8888端口时,就能通过SSH隧道安全地访问本地的数据库服务器了。

通过上述配置示例,可以看到SSH TCP转发的强大功能及其在实际工作中的应用。掌握这些基本的配置技巧,可以大大增强网络操作的安全性以及灵活性。

## 2.3 SSH密钥管理与认证

### 2.3.1 生成SSH密钥对

SSH密钥对是一种重要的身份验证方式,它通常包含一个私钥和一个公钥。私钥保存在客户端,而公钥则放置在需要访问的服务器上。生成SSH密钥对可以使用`ssh-keygen`命令,该命令在大多数Unix-like系统中都存在。

使用以下命令生成一个新的RSA密钥对:

```bash

ssh-keygen -t rsa -b 2048

```

按提示操作,你可以选择将密钥保存在默认路径下(通常位于`~/.ssh/id_rsa`和`~/.ssh/id_rsa.pub`),或者指定其他路径。此外,你还可以设置一个密码短语来增强私钥的安全性。生成密钥后,你可以使用`cat`命令查看公钥内容:

```bash

cat ~/.ssh/id_rsa.pub

```

生成的公钥内容通常以`ssh-rsa`开头,后接一长串字符。

### 2.3.2 配置SSH密钥认证

一旦生成了密钥对,下一步就是将公钥添加到服务器的授权密钥列表中,这样SSH客户端就可以使用私钥来验证身份了。首先,确保你有权限访问服务器的`~/.ssh/authorized_keys`文件。可以通过以下命令在服务器上创建或编辑该文件:

```bash

ssh-copy-id -i ~/.ssh/id_rsa.pub user@host

```

或者,手动将公钥内容追加到远程服务器的`authorized_keys`文件中:

```bash

cat ~

```

0

0