避免权限设置陷阱:RunAsTool常见误区及解决方案

发布时间: 2024-12-01 08:45:27 阅读量: 28 订阅数: 27

LED照明中的LED散热五大误区及解决方案

参考资源链接:[RunAsTool:轻松赋予应用管理员权限](https://wenku.csdn.net/doc/6412b72bbe7fbd1778d49559?spm=1055.2635.3001.10343)

# 1. RunAsTool简介与权限基础

在当今的IT环境中,权限管理是安全、高效运维的关键组成部分。RunAsTool作为一款广泛应用于IT行业的权限管理工具,为我们提供了一种更为便捷和精确的管理方式。它能够帮助管理员简化日常权限维护工作,同时提升整个系统的安全性。

本章节将从RunAsTool的基本介绍开始,向读者展现其核心功能和作用。随后,我们将探讨权限管理的基本概念,包括操作系统级别的权限、文件和目录权限、以及服务和任务权限。这些权限基础是理解RunAsTool权限设置工作的前提。

我们将以浅显易懂的方式对权限进行定义,区分不同类型的权限(如读取、写入、执行等),并解释它们在实际工作中的应用。通过本章学习,读者将获得对RunAsTool以及权限管理工作所必需的基础知识。

# 2. RunAsTool权限设置的常见误区

## 2.1 理解权限设置的错误观念

### 2.1.1 权限设置的普遍误解

在使用RunAsTool进行权限设置时,许多管理员常常会陷入一些普遍的误解。这些误解往往源于对权限管理机制的不充分理解,或是对操作系统行为的错误预期。比如,一个常见的误解是认为给予“完全控制”权限就万事大吉。实际上,权限设置的粒度非常精细,单个“完全控制”权限可能不会覆盖所有潜在的权限需求,尤其是在复杂的IT环境和网络配置中。

另一个常见的误解是对用户权限的过度放宽。一些管理员可能会认为,为了方便用户访问和操作,授予更高级别的权限(如管理员权限)是可取的。然而,这种做法实际上大大增加了系统的安全风险,容易导致恶意软件利用这些权限进行破坏,或导致数据泄露。

### 2.1.2 潜在的安全风险分析

滥用或错误设置权限可能会引入多种安全风险。一种常见的风险是权限提升攻击。当一个攻击者获得了较低级别的访问权限,他们可能会通过系统漏洞或配置错误,将这些权限提升到系统级或管理员级权限。这样,攻击者就能执行更广泛的操作,包括访问敏感数据、安装恶意软件、或者对系统进行破坏。

此外,权限设置不当还可能导致数据泄露或破坏。例如,若一个普通用户无意中删除了关键文件或数据库,那么这可能不仅影响到用户自己,还会影响到整个组织的业务连续性。此外,权限的过度放宽还可能违反行业合规标准,给组织带来法律和财务上的风险。

## 2.2 典型案例分析

### 2.2.1 错误权限配置的实际影响

让我们来看一个典型的权限配置错误案例。某公司为了简化IT管理,将所有用户的账户都设置为域管理员权限。最初,这似乎提高了工作效率,因为用户能够无阻碍地安装软件、访问和修改系统文件。然而不久之后,系统开始频繁崩溃,不断收到安全告警,并且关键业务数据被误删。

在这个案例中,错误的权限配置使得普通用户拥有对系统的过度控制能力。这不仅导致了系统不稳定和安全漏洞,还使得排查问题变得异常困难。因为,当所有用户都有可能进行几乎任何操作时,很难追溯具体是哪一个操作导致了问题。

### 2.2.2 案例复盘与教训总结

在这个案例之后,该公司进行了详细的权限复盘和教训总结。首先,他们意识到将用户设置为域管理员是一种极端且危险的做法。其次,他们了解到,需要建立和维护一个严格的权限管理系统,这要求对每个用户的权限进行细致的评估和设置。

复盘分析还包括了审查审计日志,以识别哪些权限被频繁使用,哪些权限实际上没有必要。通过这个过程,他们将系统权限细分为多个级别,并根据实际的工作需要,为不同角色的用户分配了合适的权限。同时,实施了定期的权限审计制度,以确保权限设置始终符合最新的业务需求和安全标准。

这个案例清楚地表明了错误权限配置的后果,并强调了实施适当权限管理措施的紧迫性和重要性。接下来,我们将深入了解RunAsTool权限设置的正确方法,以避免类似的错误,并确保系统的安全和稳定。

# 3. RunAsTool权限设置的正确方法

## 3.1 权限管理的基本原则

### 3.1.1 最小权限原则的实施

在IT领域,“最小权限原则”是一个核心安全概念,它要求系统应该只给予用户完成必要任务所必需的权限。应用RunAsTool进行权限管理时,理解并正确实施最小权限原则至关重要。

首先,用户应仅被授予对其工作必需的权限。比如,如果一个用户只负责处理报告,那么他们就不应该拥有访问服务器配置文件的权限。其次,权限必须限制在操作的具体需要上,不应过量授予。例如,在进行数据库查询时,应该仅授予对所需数据表的访问权,而不是整个数据库。

实施最小权限原则的关键步骤包括:

- **识别任务需求**:确定用户执行工作所必需的最小权限集合。

- **权限分配**:将权限细分为具体的权限单元,并按需分配。

- **持续审计**:定期检查权限设置,确保它们与当前的工作需求相符。

### 3.1.2 权限分配的最佳实践

在使用RunAsTool进行权限分配时,遵循最佳实践可以减少安全漏洞,提高系统的整体安全性。

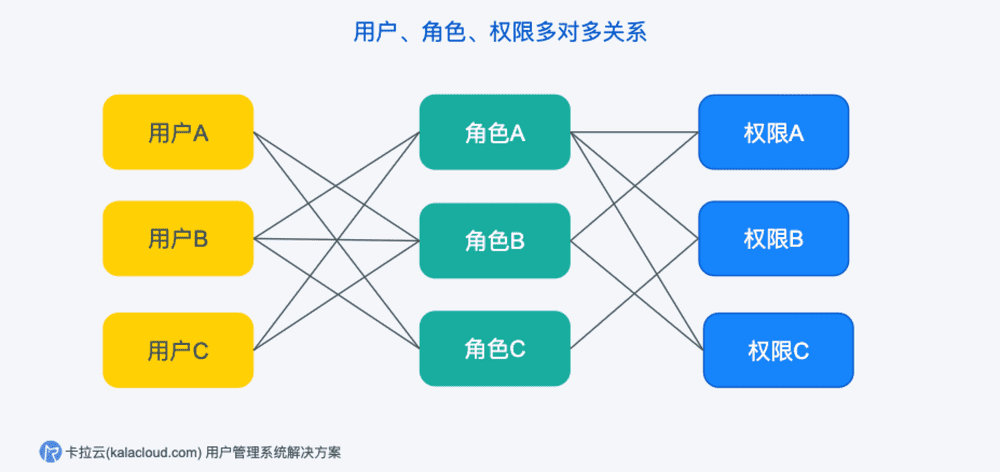

- **分层权限模型**:根据用户角色和职责的不同,将权限进行分层,确保越高级别的权限越受到严格的控制。

- **角色基础的访问控制**(RBAC):创建角色并将权限分配给角色,而不是直接分配给个别用户,这样有助于管理权限并确保一致性。

- **权限继承**:在文件系统或对象中实施权限继承,允许子目录或子对象继承父对象的权限设置。

此外,应考虑对敏感操作实施双因素认证机制,以增加安全性层次。

## 3.2 RunAsTool高级设置技巧

### 3.2.1 精细化权限控制

通过RunAsTool实现精细化权限控制时,管理员可以为特定资源定义精确的权限规则。这涉及到了解和应用权限的粒度级别,如读、写、执行、修改等。

- **资源级别的权限设置**:对特定文件、目录、服务或注册表项等资源进行细致的权限配置。

- **条件权限规则**:基于用户身份、时间、地点或其他条件动态分配权限。

实现精细化控制的示例代码块如下:

```powershell

# 为特定文件创建权限规则

$FileSystemRights = [System.Security.AccessControl.FileSystemRights]::Read

$InheritanceFlags = [System.Security.AccessContro

```

0

0